Cyberprzestępczość: tajemnice operacji Epic Turla

2014-08-11 13:26

Przeczytaj także: Zaawansowane ataki hakerskie w Europie 2013

OfiaryProjekt Epic Turla jest wykorzystany do atakowania wielu celów przynajmniej od 2012 r., jednak największa aktywność cyberprzestępców została odnotowana w okresie styczeń-luty 2014 r. Ostatni atak zaobserwowany przez ekspertów z Kaspersky Lab miał miejsce 17 lipca 2014 r.

Cele operacji Epic Turla należą do następujących kategorii: jednostki rządowe (takie jak ministerstwa spraw wewnętrznych, ministerstwa spraw zagranicznych i ministerstwa handlu oraz agencje wywiadowcze), ambasady, placówki badawcze i edukacyjne oraz firmy z branży zbrojeniowej i farmaceutycznej.

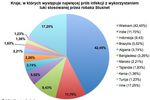

Większość ofiar zlokalizowana jest na Bliskim Wschodzie oraz w Europie, jednak badacze zaobserwowali działania związane z omawianym atakiem także w innych regionach, w tym w Stanach Zjednoczonych i Rosji. Łącznie eksperci z Kaspersky Lab wykryli 500 unikatowych adresów IP ofiar z ponad 45 krajów. W Polsce atakowanych było 13 unikatowych adresów IP.

fot. mat. prasowe

20 krajów z największą liczbą atakowanych adresów IP

Francja, USA i Iran - to główne cele cyberprzestępców.

Metody ataków

Badacze z Kaspersky Lab odkryli, że osoby stojące za operacją Epic Turla wykorzystują exploity zero-day (szkodliwe programy infekujące za pośrednictwem luk, dla których nie istnieją jeszcze łaty bezpieczeństwa), socjotechnikę oraz tzw. metodę wodopoju (infekowanie popularnych stron WWW, które z założenia przyciągają dużą uwagę) do atakowania ofiar.

Gdy dojdzie do infekcji, backdoor Epic natychmiast podejmuje próbę łączenia się z serwerem kontrolowanym przez cyberprzestępców i wysyła pakiet informacji o ofierze. Dotychczas nie zaobserwowano modułu szkodnika, który pozwalałby mu przetrwać ponowne uruchomienie komputera – po restarcie maszyny szkodliwy program przestaje być aktywny. Cyberprzestępcy mogą jednak użyć serwera kontroli, by dodać taki moduł w każdej chwili.

Atakujący otrzymują podsumowanie informacji o systemie ofiary i w oparciu o te dane dostarczają pakiet plików zawierających serię poleceń do wykonania na różnych folderach, ustawieniach sieciowych itd. Ponadto, cyberprzestępcy aktywują funkcję przechwytywania znaków wprowadzanych z klawiatury, moduł służący do kompresowania plików w formacie RAR oraz kilka standardowych narzędzi Microsoftu (np. DNS Query).

Pierwszy etap Turli

Podczas analizy badacze z Kaspersky Lab zaobserwowali, że atakujący używają szkodliwego programu Epic do instalacji zaawansowanego backdoora znanego jako „Cobra/Carbon” oraz „Pfinet”. Po jakimś czasie cyberprzestępcy idą o krok dalej i wykorzystują szkodnika Epic do aktualizacji pliku konfiguracyjnego aplikacji Pfinet zestawem informacji o własnych serwerach kontroli. Taka wymiana danych między dwoma szkodliwymi programami wskazuje na to, że mamy do czynienia z bliskim powiązaniem między stojącymi za nimi cyberprzestępcami.

„Aktualizacja konfiguracji szkodliwego programu Cobra/Carbon, zwanego również Pfinet jest interesująca, ponieważ jest to kolejny projekt związany z operacją Turla. Sugeruje to, że mamy do czynienia z wieloetapową infekcją, która rozpoczyna się od modułu Epic Turla wykonującego wstępną pracę i identyfikującego potencjalne ofiary. Jeżeli dany użytkownik jest interesujący dla cyberprzestępców, jego system jest uaktualniany do pełnego systemu Turla Carbon” – skomentował Costin Raiu, dyrektor Globalnego Zespołu ds. Badań i Analiz (GReAT), Kaspersky Lab.

Dalsze badania wykazały, że mogą istnieć kolejne połączenia omawianej kampanii z innymi zagrożeniami: w lutym 2014 r. eksperci z Kaspersky Lab analizowali cyberprzestępczą akcję MiniDuke, gdzie wykorzystywano te same elementy kodu, które zostały zastosowane przez zespół stojący za operacją Epic Turla.

fot. mat. prasowe

Epic Turla

Podczas analizy badacze z Kaspersky Lab zaobserwowali, że atakujący używają szkodliwego programu Epic do instalacji zaawansowanego backdoora znanego jako „Cobra/Carbon” oraz „Pfinet”.

Połączenie operacji Epic ze szkodnikami Turla i MiniDuke może sugerować, że autorzy zagrożenia są rosyjskiego pochodzenia. Może o tym także świadczyć nazwa jednego z plików backdoora Epic – „Zagruzchik.dll” (boot loader) – oraz to, że panel konfiguracyjny systemu Epic Turla ustawia stronę kodową na 1251, czyli taką, która pozwala na wyświetlanie cyrylicy.

![Poseł ofiarą cyberprzestępców [© Freepik] Poseł ofiarą cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/Posel-ofiara-cyberprzestepcow-263867-150x100crop.jpg) Poseł ofiarą cyberprzestępców

Poseł ofiarą cyberprzestępców

oprac. : Aleksandra Baranowska-Skimina / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?](https://s3.egospodarka.pl/grafika2/atak-zero-click/Jak-nie-pasc-ofiara-ataku-zero-click-257560-150x100crop.jpg)

![Windigo: kolejny atak na serwery [© Artur Marciniec - Fotolia.com] Windigo: kolejny atak na serwery](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Windigo-kolejny-atak-na-serwery-134430-150x100crop.jpg)

![Zaawansowane ataki hakerskie 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane ataki hakerskie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zaawansowane-ataki-hakerskie-2013-133589-150x100crop.jpg)

![Ataki hakerskie 2013 [© ra2 studio - Fotolia.com] Ataki hakerskie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-hakerskie-2013-125731-150x100crop.jpg)

![Ataki APT - jak je rozpoznać? [© tiero - Fotolia.com] Ataki APT - jak je rozpoznać?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-APT-jak-je-rozpoznac-117219-150x100crop.jpg)

![Zaawansowane ataki hakerskie nawet co trzy minuty [© alphaspirit - Fotolia.com] Zaawansowane ataki hakerskie nawet co trzy minuty](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zaawansowane-ataki-hakerskie-nawet-co-trzy-minuty-115936-150x100crop.jpg)

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-komputera-jak-zwalczyc-infekcje-108662-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania [© Freepik] Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania](https://s3.egospodarka.pl/grafika2/rynek-opakowan/Produkcja-opakowan-czyli-recykling-ceny-energii-i-inne-wyzwania-264998-150x100crop.jpg)

![Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy? [© Freepik] Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy?](https://s3.egospodarka.pl/grafika2/pranie-brudnych-pieniedzy/Basel-AML-Index-czy-Polska-radzi-sobie-z-praniem-brudnych-pieniedzy-265037-150x100crop.jpg)

![Rynek pracy czeka kolejna fala emigracji zarobkowej z Ukrainy [© Freepik] Rynek pracy czeka kolejna fala emigracji zarobkowej z Ukrainy](https://s3.egospodarka.pl/grafika2/wojna-w-Ukrainie/Rynek-pracy-czeka-kolejna-fala-emigracji-zarobkowej-z-Ukrainy-265036-150x100crop.jpg)

![Koniunktura gospodarcza w II 2025 - stabilizacja [© Freepik] Koniunktura gospodarcza w II 2025 - stabilizacja](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-II-2025-stabilizacja-265034-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jacy freelancerzy są najbardziej poszukiwani?

Jacy freelancerzy są najbardziej poszukiwani?

![TSUE znów po stronie kredytobiorców [© Andrey Burmakin - Fotolia.com] TSUE znów po stronie kredytobiorców](https://s3.egospodarka.pl/grafika2/TSUE/TSUE-znow-po-stronie-kredytobiorcow-265040-150x100crop.jpg)

![Ceny paliwa zależą od stacji. Razem z benzyną kupujemy papierosy [© Freepik] Ceny paliwa zależą od stacji. Razem z benzyną kupujemy papierosy](https://s3.egospodarka.pl/grafika2/paliwa/Ceny-paliwa-zaleza-od-stacji-Razem-z-benzyna-kupujemy-papierosy-265038-150x100crop.jpg)

![Tłusty Czwartek 2025 nie szokuje cenowo [© Freepik] Tłusty Czwartek 2025 nie szokuje cenowo](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2025-nie-szokuje-cenowo-265035-150x100crop.jpg)

![Nowe mieszkania od deweloperów - I 2025 [© bnorbert3 - Fotolia.com] Nowe mieszkania od deweloperów - I 2025](https://s3.egospodarka.pl/grafika2/nowe-mieszkania/Nowe-mieszkania-od-deweloperow-I-2025-265030-150x100crop.jpg)