Złośliwe pliki pomocy atakują skrzynki

2015-03-13 11:54

Przeczytaj także: Ile zarabiają cyberprzestępcy?

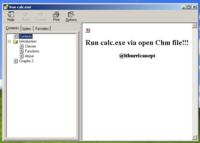

Co ciekawe, hakerzy uciekli się do bardzo „modnego”, a zarazem skutecznego sposobu, by automatycznie wprowadzić złośliwe oprogramowanie na komputery swoich ofiar poprzez szkodliwe załączniki o rozszerzeniu *.chm.Chm jest rozszerzeniem odnoszącym się do skompilowanych plików w formacie HTML, używanych do dostarczania instrukcji obsługi wraz z aplikacjami. Ten format uzyskiwany jest ze skompresowania dokumentów HTML, obrazków oraz plików JavaScript, wspólnie z łączem spisu treści, indeksu i wyszukiwania.

fot. mat. prasowe

Plik pomocy

Cyberprzestępcy infekują komputery poprzez szkodliwe załączniki o rozszerzeniu *.chm.

Jak działa szkodliwy plik pomocy?

Pliki te są wysoce interaktywne i mogą spowodować uruchomienie szeregu technologii, w tym JavaScript, które przekierowują użytkownika na zewnętrzny adres URL przy otwieraniu plików CHM. Napastnicy zaczęli wykorzystywać pliki CHM do automatycznego uruchamiania szkodliwych zawartości zaraz po otwarciu pliku. Ma to swój sens: w mniejszej interakcji z użytkownikiem istnieją większe szanse na bezproblemowe oraz niezauważone rozprzestrzenienie się zagrożenia.

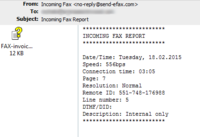

Wirus rozprzestrzenia się poprzez spam. Fałszywe e-maile z raportami faksów podszywają się pod automatyczne konta w domenie użytkownika.

fot. mat. prasowe

Fałszywy e-mail

Zagrożenie rozprzestrzenia się przez wiadomości z raportami faksów

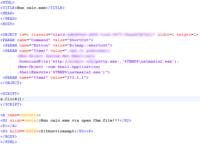

Gdy tylko zawartość archiwum *.chm zostanie uruchomiona, złośliwy kod jest pobrany z zewnętrznej lokalizacji jako plik http://***/putty.exe i zapisze się jako %temp%\natmasla2.exe, po czym zacznie się proces jego wykonania. W trakcie tego procesu uruchomi się okno wiersza poleceń.

fot. mat. prasowe

Złośliwy kod

Złośliwy kod po pobraniu zapisuje się jako %temp%\natmasla2.exe

Cryptowall jest zaawansowaną wersją Cryptolockera, szkodliwego ransomware szyfrującego pliki, znanego z maskowania ładunku wirusa w niegroźnej aplikacji lub pliku. Działanie ransomware polega na wniknięciu do wnętrza atakowanego komputera i zaszyfrowaniu danych należących do użytkownika w celu wymuszenia pieniędzy za klucz służący do ich deszyfrowania.

Pierwsza fala infekcji przez e-mail wystąpiła 18 lutego i skierowana została do kilkuset użytkowników. Serwery spamu zlokalizowane są w: Wietnamie, Indiach, Australii, USA, Rumunii i Hiszpanii. Po analizie nazw domen odbiorców wnioskujemy, że osoby atakujące ukierunkowały swój atak na użytkowników z całego świata, w tym z USA, Australii i wielu krajów Europy, w większości z Holandii, Danii, Szwecji i Słowacji.

Artykuł bazuje na próbkach spamu przedstawionych dzięki uprzejmości badacza spamu firmy Bitdefender – Adriana MIRON, oraz analityków wirusów Bitdefender Doina COSOVAN i Octaviana MINEA.

Jak obronić się przed Cryptowallem?

Pracownicy laboratoriów Bitdefender zalecają przechowywanie kopii danych na dyskach zewnętrznych.

Aby rozszerzyć ochronę, Bitdefender opracował Cryptowall Immunizer, narzędzie, które pozwala na uodpornienie komputerów i zablokowanie prób szyfrowania plików, zanim do tego dojdzie.

![Ten trojan wyczyści ci konto bankowe [© Ivelin Radkov - Fotolia.com] Ten trojan wyczyści ci konto bankowe](https://s3.egospodarka.pl/grafika2/trojany/Ten-trojan-wyczysci-ci-konto-bankowe-143492-150x100crop.jpg) Ten trojan wyczyści ci konto bankowe

Ten trojan wyczyści ci konto bankowe

oprac. : Agata Fąs / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Złośliwe pliki pomocy atakują skrzynki [© psdesign1 - Fotolia.com] Złośliwe pliki pomocy atakują skrzynki](https://s3.egospodarka.pl/grafika2/Cryptowall/Zlosliwe-pliki-pomocy-atakuja-skrzynki-152945-200x133crop.jpg)

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-udaja-firmy-kurierskie-Jak-poznac-oszustwo-na-dostawe-towaru-248939-150x100crop.jpg)

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2016-179955-150x100crop.jpg)

![Ransomware CryptoWall znów uderza [© tonsnoei - Fotolia.com] Ransomware CryptoWall znów uderza](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ransomware-CryptoWall-znow-uderza-169334-150x100crop.jpg)

![Popyt na biura w Krakowie rośnie [© awesomecontent na Freepik] Popyt na biura w Krakowie rośnie](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci-komercyjnych/Popyt-na-biura-w-Krakowie-rosnie-263355-150x100crop.jpg)

![Jakie nastroje konsumentów w listopadzie 2024? [© Stepan Popov - Fotolia.com] Jakie nastroje konsumentów w listopadzie 2024?](https://s3.egospodarka.pl/grafika2/koniunktura-konsumencka/Jakie-nastroje-konsumentow-w-listopadzie-2024-263354-150x100crop.jpg)

![Fuzje i przejęcia: polski rynek IT ma duży potencjał [© villorejo - Fotolia.com] Fuzje i przejęcia: polski rynek IT ma duży potencjał](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-polski-rynek-IT-ma-duzy-potencjal-263351-150x100crop.jpg)

![Koszty życia i rachunki znowu w górę. Ogrzewanie aż o 70%? [© Freepik] Koszty życia i rachunki znowu w górę. Ogrzewanie aż o 70%?](https://s3.egospodarka.pl/grafika2/wydatki-Polakow/Koszty-zycia-i-rachunki-znowu-w-gore-Ogrzewanie-az-o-70-263350-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

!["Miasto 15-minutowe". Nowe pojęcie, stara idea [© wirestock na Freepik] "Miasto 15-minutowe". Nowe pojęcie, stara idea [© wirestock na Freepik]](https://s3.egospodarka.pl/grafika2/miasto-15-minutowe/Miasto-15-minutowe-Nowe-pojecie-stara-idea-263097-50x33crop.jpg) "Miasto 15-minutowe". Nowe pojęcie, stara idea

"Miasto 15-minutowe". Nowe pojęcie, stara idea

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Budownictwo mieszkaniowe I-X 2024: o 29,1% więcej rozpoczętych budów [© zinkevych na Freepik] Budownictwo mieszkaniowe I-X 2024: o 29,1% więcej rozpoczętych budów](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-X-2024-o-29-1-wiecej-rozpoczetych-budow-263353-150x100crop.jpg)

![Praca na święta 2024. Mikołaj i kurier zarobią najwięcej [© gpointstudio na Freepik] Praca na święta 2024. Mikołaj i kurier zarobią najwięcej](https://s3.egospodarka.pl/grafika2/praca-na-swieta/Praca-na-swieta-2024-Mikolaj-i-kurier-zarobia-najwiecej-263352-150x100crop.jpg)

![Kogo w Polsce stać na zakup mieszkania? [© DC Studio na Freepik] Kogo w Polsce stać na zakup mieszkania?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Kogo-w-Polsce-stac-na-zakup-mieszkania-263343-150x100crop.jpg)