Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?

2016-12-17 00:31

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-200x133crop.jpg)

Cyberzagrożenia w 2016 r. wg Kaspersky Lab © Tomasz Zajda - Fotolia.com

Przeczytaj także: Kaspersky Lab ostrzega przed trojanem Mokes atakującym Linuksa i Windows

Podsumowanie mijającego roku wypada dość niepokojąco. Powodem do obaw może być m.in. czas reakcji na incydenty związane z naruszeniem cyberbezpieczeństwa. Okazuje się bowiem, że 28,7% badanych organizacji na wykrycie takiego zdarzenia potrzebowało aż kilku dni, a co piąta przyznała, że zajęło jej to kilka tygodni lub więcej. Co więcej, w 7% wypadków wykrycie zagrożenia zajęło miesiące.Organizacje, które popadły w największe tarapaty, najczęściej wykrywały zagrożenie w wyniku zewnętrznego lub wewnętrznego audytu bezpieczeństwa lub też sygnału ze strony osoby z zewnątrz, np. klienta.

Cyberprzestępczość 2016 r. - największe problemy

- Działalność cyberprzestępczego półświatka stała się bardziej wyrafinowana i zakrojona na szeroką skalę. Za przykład może tu posłużyć xDedic, a więc cyberprzestępczy rynek, który oferuje swoim klientom dane umożliwiające zalogowanie się na ponad 70 000 zhakowanych serwerach. Uzyskanie danych do serwera to koszt zaledwie kilku dolarów. Ta suma wystarczy, aby dostać się np. na serwer zlokalizowany w sieci rządowej któregoś z państw UE.

- Spodziewano się, że największy atak finansowy 2016 r. będzie związany z giełdą. Tymczasem cyberprzestępcy postanowili nas zaskoczyć. 100 milionów dolarów ukradziono poprzez przelewy w systemie SWIFT.

- Infrastruktura krytyczna i przemysłowa jest podatna na ataki na wielu frontach – jak okazało się pod koniec 2015 r. i na początku 2016 r. w związku z cyberatakiem BlackEnergy na ukraiński sektor energetyczny, który obejmował wyłączenie sieci energetycznej, skasowanie danych i przeprowadzenie ataku DDoS. W 2016 r. eksperci z Kaspersky Lab zbadali zagrożenia dotyczące systemów kontroli przemysłowej i wykryli na całym świecie tysiące urządzeń tego typu z dostępem do internetu, z czego 91,1% zawierało luki w zabezpieczeniach, które mogą być zdalnie wykorzystane.

- Atak ukierunkowany może nie mieć schematu – pokazało to zaawansowane ugrupowanie cyberprzestępcze ProjectSauron, które dostosowywało swoje narzędzia do każdego celu, co ograniczało przydatność stosowania wskaźników infekcji w celu zidentyfikowania innych ofiar.

- Opublikowanie online ogromnej ilości danych może mieć bezpośredni wpływ na to, co ludzie myślą i w co wierzą: o czym świadczy upublicznienie danych przez ugrupowanie ShadowBrokers oraz inne tego rodzaju publikacje informacji osobistych i politycznych.

- Aparat fotograficzny lub odtwarzacz DVD może stanowić część globalnej cyberarmii Internetu Rzeczy – wraz z końcem roku staje się jasne, że ataki oparte na sieciach zainfekowanych urządzeń (tzw. botnety) wykorzystujące szkodliwe oprogramowanie Mirai to zaledwie początek.

„Liczba i zakres cyberataków oraz ich ofiar w 2016 r. spowodowały, że firmy zaczęły poważniej traktować kwestię skuteczniejszego wykrywania szkodliwej aktywności. Detekcja stanowi obecnie złożony proces wymagający analizy zagrożeń bezpieczeństwa, dogłębnej znajomości krajobrazu przestępczego oraz umiejętności zastosowania tej wiedzy. Nasza analiza cyberzagrożeń na przestrzeni wielu lat ujawniła występowanie zarówno trendów, jak i unikatowego podejścia. Cała ta zgromadzona wiedza leży u podstaw naszych aktywnych narzędzi do obrony, ponieważ jesteśmy przekonani, że technologie bezpieczeństwa powinny być wspomagane ekspercką wiedzą. Czerpiemy z przeszłości, aby przygotować się na przyszłość i móc dalej chronić naszych klientów przed nowymi zagrożeniami, zanim wyrządzą jakąś szkodę” – powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab.

fot. mat. prasowe

Rok 2016 w liczbach

W 2016 roku za szkodliwe uznano 262 mln adresów www.

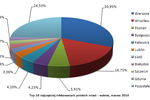

Dane statystyczne dla 2016 roku

- 36% ataków finansowych jest obecnie wymierzonych w urządzenia z systemem Android, co stanowi wzrost z zaledwie 8% w 2015 r.

- 262 milionów adresów URL zostało zidentyfikowanych jako szkodliwe przez produkty firmy Kaspersky Lab, a na całym świecie przeprowadzono 758 milionów szkodliwych ataków online – z czego jeden na trzy (29%) miał źródło w Stanach Zjednoczonych, a 17% w Holandii.

- Pojawiło się osiem nowych rodzin szkodliwego oprogramowania atakującego systemy obsługujące karty płatnicze (PoS) oraz bankomaty – co stanowi wzrost o 20% w stosunku do 2015 r.

- Cyberprzestępcy wykorzystywali Sklep Play firmy Google w celu rozprzestrzeniania szkodliwego oprogramowania dla systemu Android, z którego zainfekowane aplikacje pobierane były setki tysięcy razy.

Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła

Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szyfrowanie-danych-cyberprzestepcy-to-lubia-153364-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Świąteczny spam, czyli kłopoty zamiast prezentów [© Marijus - Fotolia.com] Świąteczny spam, czyli kłopoty zamiast prezentów](https://s3.egospodarka.pl/grafika2/spam/Swiateczny-spam-czyli-klopoty-zamiast-prezentow-185721-150x100crop.jpg)

![Koniunktura gospodarcza w III 2025 [© Freepik] Koniunktura gospodarcza w III 2025](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-III-2025-265552-150x100crop.jpg)

![Przestępcy podszywają się pod Decathlon i kradną dane [© Freepik] Przestępcy podszywają się pod Decathlon i kradną dane](https://s3.egospodarka.pl/grafika2/brand-phishing/Przestepcy-podszywaja-sie-pod-Decathlon-i-kradna-dane-265550-150x100crop.jpg)

![Biurowce w miastach regionalnych: jakie perspektywy na 2025 rok? [© Freepik] Biurowce w miastach regionalnych: jakie perspektywy na 2025 rok?](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-biurowych/Biurowce-w-miastach-regionalnych-jakie-perspektywy-na-2025-rok-265549-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Flatta Wilanów - kameralne wille miejskie od Cordia Polska

Flatta Wilanów - kameralne wille miejskie od Cordia Polska

![Awaria na lotnisku Heathrow - jakie prawa pasażerów przy odwołanym locie? [© Freepik] Awaria na lotnisku Heathrow - jakie prawa pasażerów przy odwołanym locie?](https://s3.egospodarka.pl/grafika2/lotnisko-Heathrow/Awaria-na-lotnisku-Heathrow-jakie-prawa-pasazerow-przy-odwolanym-locie-265558-150x100crop.jpg)

![Branża drzewna i meblarska z problemami. Czy nowe regulacje pomogą? [© Freepik] Branża drzewna i meblarska z problemami. Czy nowe regulacje pomogą?](https://s3.egospodarka.pl/grafika2/przemysl-drzewny/Branza-drzewna-i-meblarska-z-problemami-Czy-nowe-regulacje-pomoga-265557-150x100crop.jpg)

![Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania [© Freepik] Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania](https://s3.egospodarka.pl/grafika2/motoryzacja/Licznik-Elektromobilnosci-ponad-9-tys-ogolnodostepnych-punktow-ladowania-265556-150x100crop.jpg)

![4 etapy budowy domu - koszty w 2025 roku [© Freepik] 4 etapy budowy domu - koszty w 2025 roku](https://s3.egospodarka.pl/grafika2/budowa-domu/4-etapy-budowy-domu-koszty-w-2025-roku-265551-150x100crop.jpg)

![Sektor PRS w Polsce w 2024 roku [© Freepik] Sektor PRS w Polsce w 2024 roku](https://s3.egospodarka.pl/grafika2/PRS/Sektor-PRS-w-Polsce-w-2024-roku-265539-150x100crop.jpg)