Kaspersky Lab: szkodliwe programy II 2012

2012-03-15 13:46

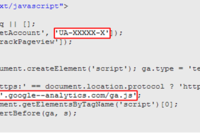

Fałszywy kod Google Analytics © fot. mat. prasowe

Kaspersky Lab przedstawił lutowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. W lutym 2012 r. produkty firmy Kaspersky Lab zablokowały ponad 260 milionów ataków sieciowych, wykryły i zneutralizowały prawie 300 milionów szkodliwych programów, a także zapobiegły ponad niemal 145 milionom prób zainfekowania komputerów za pośrednictwem sieci. Do raportu wykorzystano dane zebrane z komputerów, na których zainstalowano oprogramowanie firmy Kaspersky Lab.

Przeczytaj także: Kaspersky Lab: szkodliwe programy XI 2011

Badania dotyczące szkodliwego programu Duqu zmieniły kierunek z proaktywnej na dogłębną analizę oraz podsumowanie zgromadzonych danych. W styczniu i lutym 2012 r. nasi eksperci skoncentrowali się na technicznych aspektach Duqu, takich jak jego systemy serwerowe służące do gromadzenia danych oraz wbudowane moduły trojana.Od końca grudnia 2011 r. nie wykryliśmy już żadnych śladów Duqu w Internecie. Jak dowiedzieliśmy się, w dniach 1-2 grudnia 2011 r. autorzy tego programu trojańskiego po raz kolejny wyczyścili swoje serwery na całym świecie. Próbowali naprawić błędy popełnione 20 października podczas swojego pierwszego czyszczenia serwera. Dzięki temu można poznać tymczasowe skutki ostatniego ataku.

Kaspersky Lab odnotował ponad tuzin incydentów Duqu, przy czym przeważająca większość ofiar znajdowała się w Iranie. Analiza zaatakowanych organizacji oraz rodzaju danych, którymi są zainteresowani autorzy Duqu, pozwala sądzić, że osoby odpowiedzialne za te ataki szukały głównie informacji o systemach zarządzania produkcją w różnych sektorach przemysłu w Iranie, jak również informacji o związkach handlowych między kilkoma irańskimi organizacjami.

Na podstawie analizy kodu Duqu eksperci z Kaspersky Lab doszli do wniosku, że oprócz wykorzystania pewnego typu standardowej platformy (o nazwie Tilded) autorzy Duqu najprawdopodobniej zastosowali własny szkielet rozwinięty w nieznanym języku programowania.

W oparciu o zebrane przez nas dane można założyć, że twórcy platformy Tilded będą najprawdopodobniej kontynuowali swoją pracę i w przyszłości (prawdopodobnie bardzo bliskiej) będziemy mieli do czynienia z efektami ich pracy.

Ataki na użytkowników indywidualnych

Luki w systemie płatności Google Wallet

Jesienią 2011 roku Google uruchomił Google Wallet, system płatności elektronicznych, który pozwala użytkownikom płacić za towary i usługi przy użyciu telefonów działających pod kontrolą Androida z komunikacją bliskiego zasięgu (ang. Near Field Communication). Aplikacja Google Wallet jest instalowana na smartfonie, a użytkownik określa, jaka karta kredytowa będzie wykorzystywana. W celu przetworzenia płatności właściciel telefonu musi wprowadzić kod PIN do aplikacji Google Wallet oraz umieścić telefon w pobliżu urządzenia skanującego. Następnie telefon prześle zaszyfrowane dane, aby zakończyć transakcję.

Gdy Google ogłosił wprowadzenie tej nowej usługi, eksperci ds. bezpieczeństwa danych wyrazili obawy odnośnie bezpieczeństwa w razie gdyby telefon został zgubiony lub skradziony lub w inny sposób wpadł w cudze ręce. Następnie, na początku lutego, wykryto dwie metody włamania się do aplikacji Google Wallet.

Przeczytaj także:

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]() Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

szkodliwe programy, Kaspersky Lab, wirusy, trojany, robaki, cyberprzestępcy, złośliwe oprogramowanie, zagrożenia internetowe

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Black Friday - jak sklepy kuszą klientów? [© Freepik] Black Friday - jak sklepy kuszą klientów?](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-jak-sklepy-kusza-klientow-263361-150x100crop.jpg)

![Rynek pracy: co napędza pokolenie X, Y, Z? [© Freepik] Rynek pracy: co napędza pokolenie X, Y, Z?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-co-napedza-pokolenie-X-Y-Z-263359-150x100crop.jpg)

![Trendy w HR w 2025 roku [© Jakub Jirsák - Fotolia.com] Trendy w HR w 2025 roku](https://s3.egospodarka.pl/grafika2/HR/Trendy-w-HR-w-2025-roku-263325-150x100crop.jpg)

![Koniunktura gospodarcza w XI 2024 [© usertrmk na Freepik] Koniunktura gospodarcza w XI 2024](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-XI-2024-263377-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Ceny mieszkań wcale nie spadają [© Freepik] Ceny mieszkań wcale nie spadają [© Freepik]](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Ceny-mieszkan-wcale-nie-spadaja-263095-50x33crop.jpg) Ceny mieszkań wcale nie spadają

Ceny mieszkań wcale nie spadają

![Zakup mieszkania na kredyt łatwiejszy [© Freepik] Zakup mieszkania na kredyt łatwiejszy](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Zakup-mieszkania-na-kredyt-latwiejszy-263382-150x100crop.jpg)

![71 proc. Polaków płaci rachunki domowe w terminie [© Deklofenak - Fotolia.com] 71 proc. Polaków płaci rachunki domowe w terminie](https://s3.egospodarka.pl/grafika2/wydatki/71-proc-Polakow-placi-rachunki-domowe-w-terminie-263381-150x100crop.jpg)

![Darowizna przedsiębiorstwa dziecku a VAT [© wayhomestudio na Freepik] Darowizna przedsiębiorstwa dziecku a VAT](https://s3.egospodarka.pl/grafika2/darowizna-firmy/Darowizna-przedsiebiorstwa-dziecku-a-VAT-263372-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Budownictwo mieszkaniowe I-X 2024: o 29,1% więcej rozpoczętych budów [© zinkevych na Freepik] Budownictwo mieszkaniowe I-X 2024: o 29,1% więcej rozpoczętych budów](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-X-2024-o-29-1-wiecej-rozpoczetych-budow-263353-150x100crop.jpg)