Zagrożenia internetowe 2013

2013-12-16 09:08

Przeczytaj także: Szkodliwe programy 2013

W 2013 roku miał miejsce dalszy wzrost liczby incydentów naruszenia bezpieczeństwa dotyczących urządzeń mobilnych, a wyrafinowanie i liczba tych zagrożeń osiągnęły nowy poziom. Głównym celem większości szkodliwych aplikacji mobilnych była kradzież pieniędzy, a następnie danych osobistych. Android nadal stanowi najpopularniejszy cel ataków, przyciągając aż 99,9% znanego szkodliwego oprogramowania.Dzień w dzień

- Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików. W ubiegłym roku liczba ta wynosiła 200 000.

- Codziennie produkty firmy Kaspersky Lab odpierały średnio 4 659 920 ataków na użytkowników, którzy byli online.

Dwukrotnie groźniejsze

- Liczba ataków wykorzystujących przeglądarkę zwiększyła się niemal dwukrotnie w ciągu ostatnich dwóch lat i wyniosła ponad 1,7 mld.

- Eksperci z Kaspersky Lab wykryli 104 427 nowych modyfikacji szkodliwych programów dla urządzeń mobilnych - o 125% więcej niż w 2012 r. Warto dodać, że mowa tu o sygnaturach, z których każda może obejmować nawet tysiące unikatowych szkodników.

- W samym tylko październiku 2013 r. zarejestrowano 19 966 nowych modyfikacji mobilnych szkodliwych programów. Jest to 50% całkowitej liczby zagrożeń zidentyfikowanych przez Kaspersky Lab w całym 2012 roku.

Kto jest najbardziej narażony na ryzyko?

Na podstawie danych liczbowych dla 2013 roku do grupy wysokiego ryzyka można przydzielić 15 państw, biorąc pod uwagę poziom ryzyka podczas surfowania po internecie. W Rosji, Austrii, Niemczech, kilku byłych republikach Związku Radzieckiego i kilku państwach azjatyckich 41-60% użytkowników produktów firmy Kaspersky Lab wskazało na próby ataków sieciowych na ich komputery.

fot. mat. prasowe

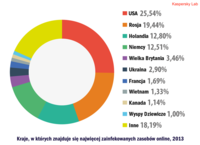

Zainfekowane zasoby online wg kraju 2013

Najbardzij zainfekowane są zasoby w USA - 25,54 %

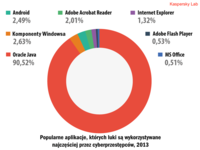

Najpopularniejsze dziurawe aplikacje wykorzystywane przez cyberprzestępców

90,52% wszystkich wykrytych prób wykorzystania luk w zabezpieczeniach dotyczyło aplikacji Oracle Java. Luki te są wykorzystywane w przeprowadzanych za pośrednictwem internetu atakach drive-by, polegających na infekowaniu użytkowników podczas przeglądania stron WWW. Szkodliwe programy wykorzystujące luki w Javie są obecnie powszechnie stosowane przez cyberprzestępców.

Najpopularniejsze szkodliwe programy w internecie

Siedem spośród 20 najbardziej rozpowszechnionych szkodliwych programów w internecie stanowiły zagrożenia blokowane podczas prób ataków drive-by. Obecnie jest to najpopularniejsza metoda ataków stosowana przez szkodliwe oprogramowanie rozprzestrzeniające się przez sieć.

fot. mat. prasowe

Aplikacje wykorzystywane przez cyberprzestępców

90,52% wszystkich wykrytych prób wykorzystania luk w zabezpieczeniach dotyczyło aplikacji Oracle Java. Luki te są wykorzystywane w przeprowadzanych za pośrednictwem internetu atakach drive-by

Zagrożenia mobilne

"Nic nie wskazuje na to, aby miało nastąpić spowolnienie tempa rozwoju szkodliwych aplikacji dla Androida. Obecnie większość szkodliwego oprogramowania jest tworzona w celu uzyskania dostępu do urządzenia. Istnieje również duże prawdopodobieństwo, że w przyszłości pojawi się pierwszy masowy robak dla Androida. Android spełnia wszystkie warunki idealnego celu cyberprzestępców - to powszechnie wykorzystywany system operacyjny, który jest łatwy w użyciu zarówno przez twórców aplikacji, jak i autorów szkodliwego oprogramowania" - powiedział Christian Funk, starszy analityk szkodliwych programów, Kaspersky Lab.

Złoczyńca/czarny charakter roku

Obad - prawdopodobnie najistotniejsze odkrycie w dziedzinie mobilnego szkodliwego oprogramowania w 2013 r. - jest rozprzestrzeniany przy użyciu różnych metod, w tym stworzonych wcześniej botnetów mobilnych. Szkodnik ten stanowi prawdopodobnie najbardziej wszechstronne mobilne szkodliwe oprogramowanie spośród wykrytych do tej pory i obejmuje wiele rozmaitych metod i funkcji - można go porównać ze szwajcarskim scyzorykiem, który zawiera cały zestaw różnych narzędzi.

Zagrożenia lokalne

Produkty firmy Kaspersky Lab wykryły na komputerach użytkowników prawie 3 miliardy ataków z wykorzystaniem szkodliwego oprogramowania. W atakach tych zidentyfikowano łącznie 1,8 miliona szkodliwych i potencjalnie niechcianych programów.

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg) Szkodliwe programy 2012 i prognozy na 2013

Szkodliwe programy 2012 i prognozy na 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-2013-129026-200x133crop.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Bezpieczeństwo danych: jest wiele do zrobienia [© Sergey - Fotolia.com] Bezpieczeństwo danych: jest wiele do zrobienia](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-danych-jest-wiele-do-zrobienia-128853-150x100crop.jpg)

![Przeglądarka Safari z luką [© ra2 studio - Fotolia.com] Przeglądarka Safari z luką](https://s3.egospodarka.pl/grafika2/przegladarka-Safari/Przegladarka-Safari-z-luka-129098-150x100crop.jpg)

![Hakerzy mogą ingerować w wybory prezydenckie w Polsce [© freepik.com] Hakerzy mogą ingerować w wybory prezydenckie w Polsce](https://s3.egospodarka.pl/grafika2/dezinformacja/Hakerzy-moga-ingerowac-w-wybory-prezydenckie-w-Polsce-266134-150x100crop.jpg)

![Polski automotive vs UE i chińskie auta. Nie ma powodów do pesymizmu? [© © Rainer Plendl - Fotolia.com] Polski automotive vs UE i chińskie auta. Nie ma powodów do pesymizmu?](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Polski-automotive-vs-UE-i-chinskie-auta-Nie-ma-powodow-do-pesymizmu-266130-150x100crop.jpg)

![Phishing: cyberprzestępcy wabią na znane domeny [© weerapat1003 - Fotolia.com] Phishing: cyberprzestępcy wabią na znane domeny](https://s3.egospodarka.pl/grafika2/QR-kody/Phishing-cyberprzestepcy-wabia-na-znane-domeny-266128-150x100crop.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Rynek najmu w III 2025 - reaktywacja [© Freepik] Rynek najmu w III 2025 - reaktywacja](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-III-2025-reaktywacja-266140-150x100crop.jpg)

![Dodatek dopełniający do renty socjalnej od maja [© Freepik] Dodatek dopełniający do renty socjalnej od maja](https://s3.egospodarka.pl/grafika2/renta-socjalna/Dodatek-dopelniajacy-do-renty-socjalnej-od-maja-266139-150x100crop.jpg)

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)