KasperskyLab: ataki hakerskie na firmy 2013

2014-01-03 12:04

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-200x133crop.jpg)

Firmy coraz częściej padają ofiarą cyberataków © alphaspirit - Fotolia.com

Przeczytaj także: Zagrożenia internetowe I kw. 2013

Liczba poważnych cyberataków wykrytych na przestrzeni ostatnich dwóch lat zwiększyła się do tego stopnia, że nowe ataki rzadko stanowią niespodziankę. Publikowanie przez firmy z branży antywirusowej raportów dotyczących wykrycia kolejnego botnetu lub wysoce wyrafinowanej kampanii wykorzystującej szkodliwe oprogramowanie, której celem jest gromadzenie danych, nie należy dzisiaj do rzadkości.Firmy coraz częściej padają ofiarą cyberataków. Według badania przeprowadzonego przez Kaspersky Lab i B2B International, 91% badanych organizacji doświadczyło cyberataku przynajmniej jeden raz w ciągu 12 miesięcy, natomiast 9% padło ofiarą ataków ukierunkowanych.

fot. mat. prasowe

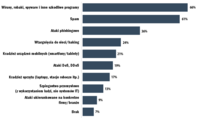

Najczęstsze cyberataki

Najczęstsze cyberataki to wirusy, robaki i szkodliwe programy

Powszechne wykorzystywanie komputerów i innych urządzeń cyfrowych we wszystkich dziedzinach biznesu tworzy idealne warunki dla programów cyberszpiegowskich i szkodliwego oprogramowania potrafiącego kraść dane korporacyjne. Potencjał jest tak wielki, że kradzież informacji firmowych może być wkrótce przeprowadzana wyłącznie przez szkodliwe programy, które całkowicie zastąpią pod tym względem złodziei będących pracownikami danej firmy. To jednak nie koniec zagrożeń, na jakie jest narażony sektor korporacyjny. Zależność od niezawodnego działania komputerów oraz łączących je kanałów oznacza, że cyberprzestępcy mają do dyspozycji cały wachlarz innych sposobów atakowania firm przy użyciu destrukcyjnych programów, od programów szyfrujących (encryptor) i służących do usuwania plików/folderów (shredder), które rozprzestrzeniają się jak plaga w środowisku korporacyjnym, po armię zombie, która pochłania wszystkie dostępne zasoby na serwerach sieciowych oraz w sieciach wymiany danych.

fot. alphaspirit - Fotolia.com

Firmy coraz częściej padają ofiarą cyberataków

Według badania przeprowadzonego przez Kaspersky Lab i B2B International, 91% badanych organizacji doświadczyło cyberataku przynajmniej jeden raz w ciągu 12 miesięcy, natomiast 9% padło ofiarą ataków ukierunkowanych.

Motywy

- Kradzież informacji. Kradzież cennych danych korporacyjnych, tajemnic handlowych, osobistych danych personelu i klientów oraz monitorowanie działalności firmy – takie są najczęstsze cele przyświecające firmom, które zwracają się do cyberprzestępców, aby przeniknęli sieci ich konkurencji lub agencji rządowych.

- Usunięcie danych lub zablokowanie działania infrastruktury. Niektóre szkodliwe programy są wykorzystywane do przeprowadzania swoistego sabotażu – niszczenia krytycznych danych lub zakłócania firmowej infrastruktury technicznej. Przykładem mogą być trojany Wiper i Shamoon, które nieodwracalnie usuwają dane systemowe ze stacji roboczych i serwerów.

- Kradzież pieniędzy. Firmy mogą ponieść straty finansowe na skutek aktywności wyspecjalizowanych programów trojańskich, które potrafią kraść pieniądze za pośrednictwem systemów bankowości online lub przeprowadzają ataki ukierunkowane na wewnętrzne zasoby centrów przetwarzania danych.

- Zszarganie reputacji firmy. Szkodliwi użytkownicy biorą na celownik odnoszące sukcesy firmy oraz oficjalne strony internetowe posiadające dużą liczbę klientów i odwiedzających, zwłaszcza z sektora usług internetowych. Zhakowana strona korporacyjna, która przekierowuje odwiedzających do szkodliwych zasobów, szkodliwych banerów reklamowych lub banerów wyświetlających manifesty polityczne może wyrządzić znaczące szkody na reputacji takiej firmy w oczach jej klientów. Inne poważne ryzyko dotyczące reputacji wiąże się z kradzieżą certyfikatów cyfrowych. Utrata certyfikatów lub włamanie do infrastruktury certyfikatów cyfrowych może w niektórych przypadkach prowadzić do całkowitego podważenia zaufania do publicznych centrów certyfikacji, a w konsekwencji do zamknięcia placówki.

- Straty finansowe. Popularną metodą wyrządzania bezpośrednich szkód firmie lub organizacji jest poddawanie jej atakom DDoS. Cyberprzestępcy nieustannie wymyślają nowe sposoby przeprowadzania takich działań. Atak DDoS na dostępny publicznie zasób sieciowy firmy może spowodować wyłączenie go na kilka dni. W takich przypadkach klienci nie tylko nie mają dostępu do usług firmy – co prowadzi do bezpośrednich strat finansowych dla firmy – ale zaczynają rozglądać się za bardziej wiarygodnym dostawcą, co powoduje uszczuplenie bazy klientów i długotrwałe straty finansowe.

W 2013 roku wzrosła popularność ataków DNS Amplification, w których szkodliwi użytkownicy, przy użyciu botnetów, wysyłają powtarzające się zapytania do serwerów DNS, które z kolei kierują odpowiedzi do atakowanego systemu. Taką taktykę zastosowano w jednym z najpoważniejszych ataków DDoS tego roku – ataku na stronę Spamhaus.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie](https://s3.egospodarka.pl/grafika2/cyberataki-2013/Cyberataki-2013-afera-PRISM-i-zombie-129712-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)