KasperskyLab: ataki hakerskie na firmy 2013

2014-01-03 12:04

Przeczytaj także: Zagrożenia internetowe I kw. 2013

Atakowane organizacje

Jeżeli chodzi o masową dystrybucję szkodliwych programów, jej celem może stać się każda firma. Znane trojany bankowe, takie jak ZeuS i SpyEye, mogą przeniknąć do komputerów nawet niewielkich organizacji komercyjnych, powodując utratę pieniędzy i własności intelektualnej.

Z drugiej strony, znane są liczne przypadki dokładnie zaplanowanej aktywności, której celem jest zainfekowanie infrastruktury sieciowej określonej organizacji lub osoby. Wyniki naszego badania pokazują, że w 2013 roku wśród ofiar takich ukierunkowanych ataków znalazły się firmy z branży naftowej i telekomunikacyjnej, centra naukowo-badawcze oraz firmy działające w takich sektorach, jak przestrzeń kosmiczna, przemysł stoczniowy oraz inne branże hi-tech.

Przygotowanie ataku

Cyberprzestępcy dysponują dużym arsenałem wyrafinowanych narzędzi, przy pomocy których mogą przeniknąć sieci korporacyjne. Planowanie ataku ukierunkowanego na firmę może trwać kilka miesięcy. Po tym czasie zostaną wyczerpane wszystkie dostępne taktyki, począwszy od socjotechniki, a skończywszy na exploitach dla nieznanych luk w oprogramowaniu.

Osoby atakujące skrupulatnie sprawdzają profil atakowanej firmy, jej publiczne zasoby, strony internetowe, profile pracowników na portalach społecznościowych, ogłoszenia i wyniki różnych prezentacji, wystaw itd. w poszukiwaniu wszelkich użytecznych informacji. Podczas planowania strategii ataku, a następnie kradzieży danych, cyberprzestępcy mogą badać infrastrukturę sieciową firmy, zasoby sieciowe oraz centra komunikacji.

Planując atak, cyberprzestępcy mogą stworzyć fałszywą stronę zawierającą szkodliwe oprogramowanie, która stanowi dokładną kopię witryny atakowanej firmy, i zarejestrować ją z podobną nazwą domeny. Strona ta zostanie następnie wykorzystana do zmylenia użytkowników i zainfekowania ich komputerów.

Techniki włamań

Jedną z najpopularniejszych technik „wprowadzenia” szkodliwego oprogramowania do sieci korporacyjnych w 2013 r. było wysyłanie pracownikom firm e-maili zawierających szkodliwe załączniki. Zawarte w tych e-mailach dokumenty często posiadały popularne formaty: Word, Excel lub PDF. W przypadku otwarcia załączonego pliku, została wykorzystana luka w oprogramowaniu – jeżeli istniała – i system został zainfekowany szkodliwym programem.

Słabe ogniwo

Odbiorcami szkodliwych e-maili często są pracownicy, którzy muszą regularnie komunikować się z osobami spoza swojej struktury korporacyjnej. Nierzadko osoby te pracują w dziale PR.

Również działy zajmujące się zatrudnianiem nowych pracowników otrzymują mnóstwo e-maili od użytkowników zewnętrznych. Cyberprzestępca może udawać potencjalnego kandydata do pracy i wysłać CV w zainfekowanym pliku PDF. Naturalnie, plik zostanie otwarty przez pracownika działu HR i jeśli na jego komputerze znajduje się luka w zabezpieczeniach, maszyna zostanie zainfekowana.

Działy finansowe mogą również dostawać szkodliwe wiadomości zamaskowane jako prośby lub żądania z urzędu skarbowego, natomiast działy prawne - wiadomości, które wydają się pochodzić od organów sądowych, policji lub innych agencji rządowych.

Socjotechnika

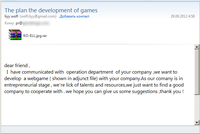

Treść wiadomości ma na celu wzbudzenie ciekawości pracownika, do którego jest adresowana, i dotyczy jego obowiązków zawodowych lub ogólnie branży, w której działa firma. Na przykład, w ramach jednego ataku ukierunkowanego grupa hakerska Winnti wysłała wiadomości prywatnym producentom gier wideo, proponując potencjalną współpracę:

fot. mat. prasowe

Socjotechnika

W ramach jednego ataku ukierunkowanego grupa hakerska Winnti wysłała wiadomości prywatnym producentom gier wideo, proponując potencjalną współpracę

Oprogramowanie spyware o nazwie Miniduke było rozprzestrzeniane w liście dotyczącym planów Ukrainy w zakresie polityki zagranicznej oraz stosunków Ukraina – NATO:

fot. mat. prasowe

Oprogramowanie spyware

Oprogramowanie spyware o nazwie Miniduke było rozprzestrzeniane w liście dotyczącym planów Ukrainy w zakresie polityki zagranicznej oraz stosunków Ukraina – NATO

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie](https://s3.egospodarka.pl/grafika2/cyberataki-2013/Cyberataki-2013-afera-PRISM-i-zombie-129712-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Hakerzy mogą ingerować w wybory prezydenckie w Polsce [© freepik.com] Hakerzy mogą ingerować w wybory prezydenckie w Polsce](https://s3.egospodarka.pl/grafika2/dezinformacja/Hakerzy-moga-ingerowac-w-wybory-prezydenckie-w-Polsce-266134-150x100crop.jpg)

![Polski automotive vs UE i chińskie auta. Nie ma powodów do pesymizmu? [© © Rainer Plendl - Fotolia.com] Polski automotive vs UE i chińskie auta. Nie ma powodów do pesymizmu?](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Polski-automotive-vs-UE-i-chinskie-auta-Nie-ma-powodow-do-pesymizmu-266130-150x100crop.jpg)

![Phishing: cyberprzestępcy wabią na znane domeny [© weerapat1003 - Fotolia.com] Phishing: cyberprzestępcy wabią na znane domeny](https://s3.egospodarka.pl/grafika2/QR-kody/Phishing-cyberprzestepcy-wabia-na-znane-domeny-266128-150x100crop.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)