Ewolucja złośliwego oprogramowania 2013

2014-01-08 11:38

Przeczytaj także: Ewolucja złośliwego oprogramowania 2012

Liczba ataków przeprowadzonych z zasobów internetowych zlokalizowanych na całym świecie zwiększyła się z 1 595 587 670 w roku 2012 do 1 700 870 654. Oznacza to, że produkty firmy Kaspersky Lab codziennie chroniły użytkowników średnio 4 659 920 razy, gdy ci byli online.

W porównaniu do ubiegłego roku nastąpił spadek tempa wzrostu ataków opartych na przeglądarce. Liczba zneutralizowanych ataków internetowych w 2013 jest 1,07 razy większa niż w 2012 r., podczas gdy w 2012 r. było to 1,7. Główne narzędzie służące do ataków opartych na przeglądarce to wciąż pakiety exploitów dające cyberprzestępcom skuteczny sposób na zainfekowanie komputerów ofiar, które nie mają zainstalowanego produktu bezpieczeństwa, lub posiadają przynajmniej jedną popularną aplikację, która jest podatna na atak (czy też wymaga instalacji uakutalnień).

Top 20 szkodliwych programów w internecie

Zidentyfikowaliśmy 20 najbardziej aktywnych szkodliwych programów, biorących udział w atakach internetowych na komputery użytkowników. Lista zawiera 99,9% wszystkich ataków internetowych.

fot. mat. prasowe

Top 20 szkodliwych programów w internecie w 2013

W porównaniu do 2012, nastąpił wzrost zablokowanych szkodliwych linków znajdujących się na czarnej liście (Malicious URL na pierwszym miejscu)

W porównaniu do 2012, nastąpił wzrost zablokowanych szkodliwych linków znajdujących się na czarnej liście (Malicious URL na pierwszym miejscu). Nowe, ulepszone technologie detekcji, które korzystają z możliwości KSN, zaowocowały wzrostem wykrywania szkodników przy użyciu heurystyki z 87% do 93% w ciągu roku. Większość wykrytych szkodliwych linków zawierało exploity lub strony przekierowujące do exploitów.

Siedem wpisów w rankingu to wyniki, które zostały zidentyfikowane i zablokowane podczas prób ataków drive-by, będących obecnie najczęściej stosowaną metodą ataku przez oprogramowanie pisane z myślą o zarażaniu poprzez strony internetowe. Są to (wyniki heurystyczne) Trojan.Script.Generic, Trojan.Script.Iframer, Exploit.Script.Blocker, Trojan-Downloader.Script.Generic, Exploit.Java.Generic, Exploit.Script.Generic i nieheurystyczne.

Na 9 miejscu znalazł się plik Flash Hoax.SWF.FakeAntivirus.i, który zawiera animację naśladującą aktywność programu antywirusowego. "Skanowanie" na komputerze ofiary ujawnia ogromną liczbę "infekcji", które wymagają specjalnego rozwiązania. Ofiara jest proszona o wysłanie wiadomości tekstowej na wskazany numer, by otrzymać link pozwalający na pobranie tak zwanego "zabezpieczenia". Pliki flash takie jak ten mogą pojawić się na stronach zawierających banery reklamowe, które od czasu do czasu mogą przekierowywać do niepożądanych treści.

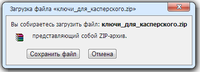

Na 18 miejscu znajduje się Hoax.HTML.FraudLoad.i, wykrywany jako obiekt HTML imitujący okienko pobierania plików:

fot. mat. prasowe

Obiekt HTML imitujący okienko pobierania plików

Na 18 miejscu Top 20 szkodliwych programów w internecie, znajduje się Hoax.HTML.FraudLoad.i, wykrywany jako obiekt HTML imitujący okienko pobierania plików

Użytkownicy mogą dostać się na strony tego typu poprzez odwiedzanie różnych rosyjskojęzycznych witryn oferujących pobieranie gier, oprogramowania i filmów. Użytkownikom wydaje się, jakoby na stronie wszystkie zasoby były darmowe. Jeśli użytkownik kliknie przycisk "Zapisz", zostanie przekierowany do witryny gdzie rzekomo umieszczono plik i gdzie pojawi się monit o konieczności dokonania płatności poprzez SMS-a. Jednakże, po spełnieniu wszystkich wymogów zamiast otrzymania żądanej treści użytkownicy otrzymują plik tekstowy z instrukcją dotyczącą korzystania z wyszukiwarek, lub co gorsza - szkodliwe programy.

W tym roku wykryto więcej programów typu adware, niż w rankingu z 2012, ogólny udział wzrósł z 0,3% do 1,04%.

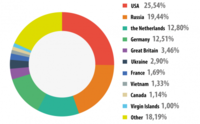

Kraje, w których zasoby online są zawierają szkodliwe oprogramowanie: Top 10

Poniższe statystyki są oparte na fizycznej lokalizacji zasobów internetowych, które były używane w atakach zablokowanych przez program antywirusowy (strony internetowe zawierające przekierowania do exploitów, strony zawierające exploity i inne złośliwe oprogramowanie, centra dowodzenia botnetami itp.). Każdy unikatowy host może stać się źródłem jednego lub większej liczby ataków internetowych.

W celu określenia geograficznego źródła ataków internetowych, zastosowano metodę, w której nazwy domen są dopasowane do faktycznych adresów IP domeny, a następnie ustalane jest położenie geograficzne konkretnego adresu IP (GEOIP).

W celu przeprowadzenia 1 700 870 654 ataków w internecie, cyberprzestępcy używali 10 604 273 unikatowych hostów, czyli o 4 mln więcej niż w 2012 roku. 82% zgłoszeń o zablokowanych atakach internetowych zostało wygenerowanych przez blokowanie zasobów internetowych zlokalizowanych w dziesięciu krajach.

fot. mat. prasowe

Kraje, w których zasoby online są zawierają szkodliwe oprogramowanie: Top 10

Chiny, które tradycyjnie były liderem, wypadły z pierwszej dziesiątki, a Wietnam pojawił się na 8 miejscu

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Botnety coraz groźniejsze [© mindscanner - Fotolia.com] Botnety coraz groźniejsze](https://s3.egospodarka.pl/grafika2/botnet/Botnety-coraz-grozniejsze-130112-150x100crop.jpg)

![Greenwashing w polskim biznesie [© Freepik] Greenwashing w polskim biznesie](https://s3.egospodarka.pl/grafika2/greenwashing/Greenwashing-w-polskim-biznesie-265542-150x100crop.jpg)

![Jak pandemia zmieniła rynek pracy? [© Freepik] Jak pandemia zmieniła rynek pracy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Jak-pandemia-zmienila-rynek-pracy-265502-150x100crop.jpg)

![Koniunktura gospodarcza w III 2025 [© Freepik] Koniunktura gospodarcza w III 2025](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-III-2025-265552-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania [© Freepik] Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania [© Freepik]](https://s3.egospodarka.pl/grafika2/motoryzacja/Licznik-Elektromobilnosci-ponad-9-tys-ogolnodostepnych-punktow-ladowania-265556-50x33crop.jpg) Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania

Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania

![4 pułapki samodzielnej windykacji [© AdobeStock] 4 pułapki samodzielnej windykacji](https://s3.egospodarka.pl/grafika2/windykacja/4-pulapki-samodzielnej-windykacji-265503-150x100crop.jpg)

![Awaria na lotnisku Heathrow - jakie prawa pasażerów przy odwołanym locie? [© Freepik] Awaria na lotnisku Heathrow - jakie prawa pasażerów przy odwołanym locie?](https://s3.egospodarka.pl/grafika2/lotnisko-Heathrow/Awaria-na-lotnisku-Heathrow-jakie-prawa-pasazerow-przy-odwolanym-locie-265558-150x100crop.jpg)

![Branża drzewna i meblarska z problemami. Czy nowe regulacje pomogą? [© Freepik] Branża drzewna i meblarska z problemami. Czy nowe regulacje pomogą?](https://s3.egospodarka.pl/grafika2/przemysl-drzewny/Branza-drzewna-i-meblarska-z-problemami-Czy-nowe-regulacje-pomoga-265557-150x100crop.jpg)