ESET: zagrożenia internetowe V 2014

2014-06-25 12:02

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-200x133crop.jpg)

Cyberprzestępcy coraz częściej posuwają się do szantażu © Artur Marciniec - Fotolia.com

Przeczytaj także: ESET: zagrożenia internetowe II 2014

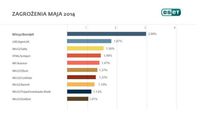

1. Win32/BundpilPozycja w poprzednim rankingu: 1

Odsetek wykrytych infekcji: 2.99%

Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych np. za pomocą dysków USB. Po zainfekowaniu komputera zagrożenie łączy się z konkretnym adresem URL i pobiera z niego złośliwe aplikacja.

2. LNK/Agent.AK

Pozycja w poprzednim rankingu: 2

Odsetek wykrytych infekcji: 1.87%

ESET oznacza jako LNK/Agent.AK te odnośniki, których kliknięcie uruchamia aplikację nieszkodliwą dla komputera oraz sprawia, że w tle swoje działanie rozpoczyna złośliwy kod. Jak twierdzą eksperci, ten typ zagrożenia może już wkrótce stać się częścią nowej rodziny zagrożeń typu INF/Autorun (pozycja 5 niniejszego raportu).

3. Win32/Sality

Pozycja w poprzednim rankingu: 3

Odsetek wykrytych infekcji: 1.56%

Sality to zagrożenie polimorficzne, które modyfikuje pliki z rozszerzeniami EXE oraz SCR. Usuwa również z rejestru klucze powiązane z aplikacjami antywirusowymi i tworzy wpis, dzięki któremu może uruchamiać się każdorazowo przy starcie systemu.

4. HTML/ScrInject

Pozycja w poprzednim rankingu: 4

Odsetek wykrytych infekcji: 1.49%

ESET oznacza jako HTML/ScrInject.B wszystkie zagrożenia wykrywane na stronach HTML jako skrypty, powodujące automatyczne pobieranie na komputer użytkownika kolejnych złośliwych programów.

fot. Artur Marciniec - Fotolia.com

Cyberprzestępcy coraz częściej posuwają się do szantażu

Eksperci z firmy ESET zwrócili uwagę na fakt, iż w ciągu kilku ostatnich lat gwałtownie wzrosła liczba wirusów, które szyfrują dane użytkownika i żądają okupu za przywrócenie do nich dostępu.

5. INF/Autorun

Pozycja w poprzednim rankingu: 5

Odsetek wykrytych infekcji: 1.47%

To programy wykorzystujące pliki autorun.inf, powodujące automatyczne uruchamianie nośników, do infekowania komputerów użytkowników. Zagrożenia rozprzestrzeniają się bardzo szybko z powodu popularnej metody przenoszenia danych za pomocą nośników pendrive, zawierających właśnie pliki autorun.

6. Win32/Qhost

Pozycja w poprzednim rankingu: 6

Odsetek wykrytych infekcji: 1.37%

Grupa koni trojańskich, które modyfikują ustawienia DNS na zainfekowanej maszynie przez co zmianie ulega mapowanie nazwy domeny do konkretnego adresu IP. Zmiany poczynione przez Qhost często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania antywirusowego w celu pobrania z sieci aktualnej bazy sygnatur.

7. Win32/Conficker

Pozycja w poprzednim rankingu: 7

Odsetek wykrytych infekcji: 1.22%

Robak internetowy, który rozprzestrzenia się wykorzystując załataną już lukę w usłudze RPC systemów operacyjnych Windows. Po zagnieżdżeniu się w systemie Conficker łączy się z ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu.

8. Win32/Ramnit

Pozycja w poprzednim rankingu: 8

Odsetek wykrytych infekcji: 1.19%

Wirus, który uruchamia się przy każdym starcie systemu. Infekuje pliki dll, exe, htm oraz html. Wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Może być kontrolowany zdalnie. Potrafi, m.in. wykonać zrzut ekranu, wysłać informację do zdalnego komputera czy pobrać z sieci kolejne zagrożeni.

9. Win32/TrojanDownloader.Waski

Pozycja w poprzednim rankingu: 9

Odsetek wykrytych infekcji: 1.12%

Koń trojański, który po zainfekowaniu komputera pobiera z sieci inne zagrożenia i zbiera informacje o użytkowniku, m.in. ustawienia komputera, jego adres IP, wersję systemu operacyjnego itp. Wszystkie przechwycone informacje zagrożenie przesyła do zdalnego komputera.

10. Win32/Dorkbot

Pozycja w poprzednim rankingu: 10

Odsetek wykrytych infekcji: 1.01%

Win32/Dorkbot to robak rozprzestrzeniający się za pomocą wymiennych nośników danych. Zawiera backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda różne witryny, robak zbiera podawane przez niego dane – m.in. nazwy użytkownika i hasła, a następnie wysyła zgromadzone informacje do zdalnej maszyny.

fot. mat. prasowe

Zagrożenia V 2014

W maju, przyczyną największej liczby infekcji komputerów domowych na świecie był robak Win32/Bundpil, infekujący maszyny poprzez zarażone nośniki USB.

![ESET: zagrożenia internetowe II 2015 [© sp4764 - Fotolia.com] ESET: zagrożenia internetowe II 2015](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2015-153263-150x100crop.jpg) ESET: zagrożenia internetowe II 2015

ESET: zagrożenia internetowe II 2015

oprac. : Aleksandra Baranowska-Skimina / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2014-146824-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![Jak skutecznie odeprzeć ataki DDoS? [© ducdao - Fotolia.com] Jak skutecznie odeprzeć ataki DDoS?](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Jak-skutecznie-odeprzec-ataki-DDoS-139204-150x100crop.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)