Cyberprzestępcy opróżniają bankomaty

2014-10-08 11:17

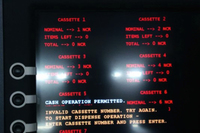

Ekran zainfekowanego bankomatu © fot. mat. prasowe

Przeczytaj także: Zaawansowane ataki hakerskie w Europie 2013

Jak to działa?

Osoba podchodzi do bankomatu, wkłada rozruchową płytę CD w celu zainstalowania szkodliwego oprogramowania, a po powtórnym uruchomieniu bankomat jest już pod władzą cyberprzestępcy. Jest noc, niedziela lub poniedziałek (to jedyny czas, w którym szkodliwe oprogramowanie przechwytuje polecenia). Atakujący wprowadza kombinację cyfr na klawiaturze, następnie dzwoni w celu uzyskania dalszych instrukcji od innego członka gangu – tego, który zna algorytm i potrafi wygenerować klucz sesji w oparciu o pokazany numer. Po wprowadzeniu klucza bankomat wyświetla informacje odnośnie środków dostępnych w poszczególnych kasetkach z pieniędzmi. Atakujący wybiera jedną kasetkę i otrzymuje z niej jednorazowo 40 banknotów.

Globalny Zespół ds. Badań i Analiz (GReAT) z Kaspersky Lab przeprowadził dochodzenie dotyczące omawianego ataku – szkodliwe oprogramowanie zidentyfikowane i nazwane przez Kaspersky Lab Backdoor.MSIL.Tyupkin zostało jak dotąd wykryte w bankomatach w Ameryce Łacińskiej, Europie i Azji.

fot. mat. prasowe

Ekran zainfekowanego bankomatu

Cyberprzestępcy instalują szkodliwe oprogramowanie, które oddaje bankomat pod ich kontrolę

Jak banki mogą zmniejszyć ryzyko

- Rozważyć zainwestowanie w wysokiej jakości rozwiązania bezpieczeństwa i dopilnować, aby bankomaty posiadały uaktualnioną ochronę antywirusową.

- Wymienić wszystkie blokady oraz klucze uniwersalne w górnej pokrywie bankomatów i zrezygnować z ustawień domyślnych producenta.

- Zainstalować alarm – cyberprzestępcy stojący za oprogramowaniem Tyupkin zainfekowali tylko bankomaty, na których nie zainstalowano takiego sprzętu.

- Zmienić domyślne hasło BIOS-u bankomatów.

- Aby uzyskać wskazówki odnośnie metod sprawdzenia, czy bankomaty są zainfekowane, można skontaktować się bezpośrednio z ekspertami z Kaspersky Lab pod adresem intelreports@kaspersky.com. Do przeprowadzenia pełnego skanowania systemu bankomatu i usunięcia backdoora można wykorzystać darmowe narzędzie Kaspersky Virus Removal Tool (do pobrania na stronie http://support.kaspersky.com/pl/viruses/avptool2011?level=2#downloads).

Boom na malvertising wśród hakerów

Boom na malvertising wśród hakerów

oprac. : Agata Fąs / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe w 2018 roku wg Kaspersky Lab [© patpongstock - Fotolia.com] Zagrożenia internetowe w 2018 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2018-roku-wg-Kaspersky-Lab-199333-150x100crop.jpg)

![Zagrożenia internetowe w 2017 roku wg Kaspersky Lab [© DREIDREIEINS Foto - Fotolia.com] Zagrożenia internetowe w 2017 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2017-roku-wg-Kaspersky-Lab-184421-150x100crop.jpg)

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szyfrowanie-danych-cyberprzestepcy-to-lubia-153364-150x100crop.jpg)

![Zaawansowane ataki hakerskie 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane ataki hakerskie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zaawansowane-ataki-hakerskie-2013-133589-150x100crop.jpg)

![Google promuje protokół HTTPS [© Imillian - Fotolia.com] Google promuje protokół HTTPS](https://s3.egospodarka.pl/grafika2/certyfikat-SSL/Google-promuje-protokol-HTTPS-144583-150x100crop.jpg)

![Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE [© Freepik] Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE](https://s3.egospodarka.pl/grafika2/obnizka-stop-procentowych/Obnizki-stop-procentowych-stymuluja-rynek-nieruchomosci-komercyjnych-w-regionie-CEE-266279-150x100crop.jpg)

![GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r [© Freepik] GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r](https://s3.egospodarka.pl/grafika2/rynek-rolny/GUS-ceny-produktow-rolnych-w-III-2025-wzrosly-o-10-r-r-266260-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik]](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-50x33crop.jpg) Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)

![Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł [© Freepik] Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł](https://s3.egospodarka.pl/grafika2/seniorzy/Renta-dozywotnia-fundusze-hipoteczne-przekazaly-seniorom-7-mln-zl-266278-150x100crop.jpg)