Jakie pułapki zastawiają cyberprzestępcy?

2014-10-22 12:13

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Jakie-pulapki-zastawiaja-cyberprzestepcy-145232-200x133crop.jpg)

Jakie pułapki zastawiają cyberprzestępcy? © JumalaSika ltd - Fotolia.com

Przeczytaj także: Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?

W sieci czyha na nas wiele różnych zagrożeń: użytkownicy mogą wpaść w pułapkę oprogramowania ransomware, takiego jak Gimeno czy Foreign, stać się częścią botnetu Andromeda, stracić pieniądze z konta bankowego na skutek działania oprogramowania ZeuS/Zbot lub ich hasła mogą zostać złamane przez oprogramowanie szpiegujące Fareit. Zwykle, celem ataków sieciowych jest pobieranie i instalowanie plików wykonywalnych na atakowanym komputerze, są jednak pewne wyjątki, np. XSS czy CSRF, które wykonują osadzony kod HTML.Mechanizm ataków

Aby atak był skuteczny, najpierw użytkownicy muszą połączyć się ze szkodliwą stroną, która pobierze na ich komputer plik wykonywalny. Aby zwabić użytkowników na dany zasób, oszuści mogą wysłać im odsyłacz przy użyciu poczty e-mail, SMS-a lub portalu społecznościowego. Mogą również próbować promować swoją stronę za pośrednictwem wyszukiwarek. Inną techniką jest włamanie się do popularnego, legalnego zasobu i „przekształcenie” go w instrument atakowania odwiedzających go osób.

Pobieranie i instalowanie szkodliwego oprogramowania może odbywać się na jeden z dwóch sposobów. Pierwszy, tzw. ukryty atak drive-by download, polega na wykorzystaniu luki w zabezpieczeniach oprogramowania użytkownika. Użytkownik zainfekowanej strony jest często zupełnie nieświadomy, że jego komputer instaluje szkodliwe oprogramowanie, ponieważ zwykle nic nie wskazuje na to, że tak się dzieje.

Druga metoda polega na wykorzystywaniu socjotechniki, za pomocą której użytkownicy zostają podstępnie nakłonieni, aby sami pobrali i zainstalowali szkodliwe oprogramowanie, sądząc, że jest to uaktualniony flash player lub podobne popularne oprogramowanie.

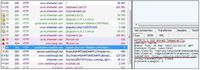

fot. mat. prasowe

Schemat ataków internetowych

Schemat, w jaki sposób mogą być pobierane pliki wykonywalne szkodliwego oprogramowania.

Szkodliwe odsyłacze i banery

Najprostszym sposobem zwabienia potencjalnych ofiar na szkodliwe strony jest po prostu wyświetlenie atrakcyjnego banera zawierającego odsyłacz. Jako hosty wykorzystuje się zwykle strony zawierające nielegalne treści, pornografię, nielicencjonowane oprogramowanie, filmy itd. Takie strony mogą przez długi czas działać „na uczciwych zasadach”, zwiększając liczbę swoich użytkowników, by następnie przechowywać banery zawierające odsyłacze do szkodliwych zasobów.

Jedną z popularnych metod infekcji jest szkodliwa reklama (tzw. malvertising), czyli przekierowywanie użytkownika na szkodliwą stronę z pomocą ukrytych banerów. Podejrzane sieci banerów przyciągają uwagę administratorów strony wysokimi opłatami za „kliknięcia” znajdujących się na nich reklam i często zarabiają pieniądze „poprzez stronę” rozprzestrzeniając szkodliwe oprogramowanie.

Gdy użytkownicy odwiedzają stronę wyświetlającą takie banery, pojawia się tzw. „pop-under”. Przypomina on okienko „pop-up”, z tą różnicą, że jego treść jest wyświetlana pod oknem głównym strony lub w nieaktywnej sąsiedniej zakładce. Zawartość takich reklam „pop-under” często zależy od lokalizacji osoby odwiedzającej stronę – mieszkańcy różnych państw są przekierowywani do różnych zasobów. Odwiedzający z jednego państwa mogą zobaczyć np. taką reklamę:

fot. mat. prasowe

Szkodliwy odsyłacz

Strona kieruje amerykańskich odwiedzających do zasobu watchmygf[]net

fot. mat. prasowe

Szkodliwy odsyłacz 2

Strona kieruje rosyjskich odwiedzających do zasobu runetki[]tv\

... natomiast odwiedzający z innych państw będą atakowani przy użyciu pakietów exploitów:

fot. mat. prasowe

Atak exploitów

Mieszkaniec Japonii jest atakowany przez exploita i infekowany trojanem szpiegującym Zbot.

Niekiedy takie szkodliwe banery mogą nawet przeniknąć do „uczciwych” sieci banerów mimo dokładnej kontroli ze strony administratorów. Podobne przypadki dotknęły sieci banerów takich serwisów jak Yahoo, a nawet YouTube.

Spam

Spam jest jednym z najpopularniejszych sposobów zwabiania ofiar do szkodliwych zasobów. Obejmuje on wiadomości wysyłane za pośrednictwem poczty e-mail, SMS-ów oraz komunikatorów internetowych, portali społecznościowych, wiadomości prywatnych na forach oraz komentarzy na blogach.

Niebezpieczna wiadomość może zawierać szkodliwy plik lub odsyłacz do zainfekowanej strony. Aby zachęcić użytkownika do kliknięcia odsyłacza lub otworzenia pliku, stosuje się socjotechnikę, np.:

- jako nazwa nadawcy wykorzystywana jest nazwa prawdziwej organizacji lub osoby,

- wiadomość podszywa się pod przesyłkę reklamową, a nawet prywatną korespondencję,

- plik jest prezentowany jako przydatny program lub dokument.

fot. mat. prasowe

Spam

W tym przypadku cyberprzestępcy chcieli uśpić czujność odbiorcy, podszywając się pod znaną firmę kurierska.

Dzieje cyberprzestępczości: era nowoczesnego ransomware’u

Dzieje cyberprzestępczości: era nowoczesnego ransomware’u

oprac. : Aleksandra Baranowska-Skimina / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Cyberataki na placówki medyczne zwiększają śmiertelność wśród pacjentów [© Freepik] Cyberataki na placówki medyczne zwiększają śmiertelność wśród pacjentów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberataki-na-placowki-medyczne-zwiekszaja-smiertelnosc-wsrod-pacjentow-264940-150x100crop.jpg)

![Ransomware celuje w handel detaliczny [© Florian Roth - Fotolia.com] Ransomware celuje w handel detaliczny](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-celuje-w-handel-detaliczny-260407-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Cyberprzestępcy atakują branżę medyczną [© Mohammad Usman z Pixabay] Cyberprzestępcy atakują branżę medyczną](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-atakuja-branze-medyczna-258185-150x100crop.jpg)

![Cyberataki DDoS: Polska celem nr 1 [© profit_image - Fotolia.com] Cyberataki DDoS: Polska celem nr 1](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberataki-DDoS-Polska-celem-nr-1-258186-150x100crop.jpg)

![5 trendów w cyberbezpieczeństwie na 2024 rok [© Sergei Tokmakov z Pixabay] 5 trendów w cyberbezpieczeństwie na 2024 rok](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-trendow-w-cyberbezpieczenstwie-na-2024-rok-257610-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![Bezpieczeństwo IT w dużych firmach coraz większym wyzwaniem [© bofotolux - Fotolia.com] Bezpieczeństwo IT w dużych firmach coraz większym wyzwaniem](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-duzych-firmach-coraz-wiekszym-wyzwaniem-145297-150x100crop.jpg)

![Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE [© Freepik] Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE](https://s3.egospodarka.pl/grafika2/obnizka-stop-procentowych/Obnizki-stop-procentowych-stymuluja-rynek-nieruchomosci-komercyjnych-w-regionie-CEE-266279-150x100crop.jpg)

![GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r [© Freepik] GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r](https://s3.egospodarka.pl/grafika2/rynek-rolny/GUS-ceny-produktow-rolnych-w-III-2025-wzrosly-o-10-r-r-266260-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik]](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-50x33crop.jpg) Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)

![Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł [© Freepik] Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł](https://s3.egospodarka.pl/grafika2/seniorzy/Renta-dozywotnia-fundusze-hipoteczne-przekazaly-seniorom-7-mln-zl-266278-150x100crop.jpg)