Dr.Web: zagrożenia internetowe w XI 2014 r.

2014-12-12 13:54

Listopad miesiącem licznych ataków na urządzenia z systemem Mac i Linux © fot. mat. prasowe

Przeczytaj także: Nowy wirus podmienia numery kont bankowych

Wirusy

Według danych zebranych przy użyciu programu Dr.Web CureIt!, w listopadzie 2014 roku Trojany rozsyłające reklamy, jak: Trojan.BPlug.123, Trojan.BPlug.100, Trojan.Packed.24524 i Trojan.BPlug.48 były najczęściej wykrywanymi wirusami na komputerach PC – razem stanowiły 8,7% zidentyfikowanego złośliwego oprogramowania. Inne niebezpieczne aplikacje uplasowały się daleko w tyle w rankingu wykrywania złośliwych programów.

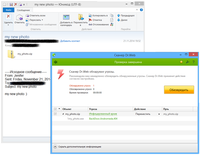

Jednak statystyki firmy Doctor Web zgromadzone z serwerów pokazują nieco inny układ najbardziej popularnych zagrożeń miesiąca: Trojan.InstallCore.12, instalujący różnego rodzaju adware (programy zawierające funkcje wyświetlania reklam), paski narzędzi i rozszerzenia przeglądarki, które są powszechnie używane przez programistów do generowania zysku z różnego rodzaju podejrzanych programów, zajmuje w rankingu pierwsze miejsce. Na drugim miejscu znalazł się program BackDoor.Andromeda.404, który wykonując polecenia hakerów, pobiera inne szkodliwe programy na zainfekowanym systemie. W listopadzie doszło do dużej liczby ataków przy użyciu tego wirusa, gdyż cyberprzestępcy dystrybuowali program za pośrednictwem poczty elektronicznej, tytułując wiadomość e-mail "moje nowe zdjęcia". W takich przypadkach backdoor był ukryty w załączonym pliku o nazwie my_photo.zip.

fot. mat. prasowe

BackDoor.Andromeda.404

Trojan był dystrybuowana za pomocą poczty elektronicznej z załącznikiem o nazwie my_photo.zip

Trojan.InstallMonster.1017 zajmuje trzecie miejsce wśród Trojanów w listopadowym rankingu zagrożeń. Szkodliwa aplikacja jest wysyłana przez przestępców pod postacią różnych programów. W listopadzie odkryto także Trojany z rodziny: Trojan.Bayanker, Trojan.MulDrop, Trojan.LoadMoney i Trojan.Zadved.

Jeżeli chodzi o ruch pocztowy to zdecydowanym „zwycięzcą” listopadowego rankingu w tej kategorii był BackDoor.Andromeda.404. W połowie listopada cyberprzestępcy wysłali masowy spam zawierający ten backdoor, co stanowiło 2,4% wykrytego złośliwego oprogramowania. Jego bliski krewny, BackDoor.Andromeda.559 uplasował się na drugiej pozycji. Trzecią i czwartą lokatę w zestawieniu okupują programy typu Trojan.Download. „Top 10” zawiera także złośliwe aplikacje, które kradną poufne informacje – Trojan.PWS.Panda i Trojan.PWS.Stealer.

Liczba botnetów, monitorowanych przez analityków ds. bezpieczeństwa Doctor Web nie uległa istotnym zmianom w ciągu ostatniego miesiąca. Na uwagę zasługuje w szczególności jeden z nich, wykorzystujący wirusa infekującego pliki o nazwie Win32.Rmnet.12 (dwie z jego podsieci są kontrolowane przez analityków wirusów Doctor Web), który nadal jest aktywny. W pierwszej podsieci, średnio 278 480 zainfekowanych hostów kontaktowało się dziennie z serwerami zarządzająco-kontrolnymi, podczas gdy w drugiej podsieci aktywnych było około 394 000 zainfekowanych komputerów. Botnet składający się z komputerów zainfekowanych przez inny plik – Win32.Sector – w listopadzie zmniejszył się nieznacznie. Dziennie było aktywnych mniej więcej 50 300 węzłów. Liczba komputerów z systemem Mac OS X zainfekowanych programem BackDoor.Flashback.39 również nieznacznie spadła, osiągając liczbę 13 250.

W czerwcu 2014 roku firma Doctor Web opublikowała raport dotyczący Linux.BackDoor.Gates.5, programu przeznaczonego do przeprowadzania ataków DDoS na serwery internetowe i zdolnego do infekowania 32-bitowych wersji systemu Linux. W listopadzie program ten był dość aktywny. W ciągu tylko jednego miesiąca analitycy bezpieczeństwa zarejestrowali 3 713 unikalnych adresów IP, które zostały zaatakowane przez tego backdoora. Poniżej znajduje się mapa przedstawiająca rozmieszczenie geograficzne ataków:

fot. mat. prasowe

Linux.BackDoor.Gates.5 - mapa

Wirus przeprowadza ataki DDoS na serwery internetowe

Inne zdarzenia w listopadzie

Definicje kilku programów atakujących system Mac OS X zostały dodane do bazy wirusów Dr.Web. Warto zwrócić uwagę, że na początku listopada analitycy Doctor Web przeanalizowali program Mac.BackDoor.Ventir.2. Ten backdoor może wykonywać polecenia ze zdalnego serwera, rejestrować naciśnięcia klawiszy i przekazywać informacje przestępcom. Kolejny backdoor dla systemu Mac OS X – Mac.BackDoor.Tsunami – jest portem Mac OS X dla backdoora przeznaczonego dla systemu Linux, znanego jako Linux.BackDoor.Tsunami. Przestępcy kontrolują ten program za pośrednictwem protokołu IRC (Internet Relay Chat). Jeszcze inny backdoor dla systemu Mac OS X (również odkryty w listopadzie) został nazwany Mac.BackDoor.WireLurker.1. W przeciwieństwie do wielu programów tego typu, ten malware czeka na moment, gdy urządzenie z systemem iOS zostanie podłączone do zainfekowanego komputera Mac, a następnie ładuje swoje pliki na to urządzenie. Istnieją dwie wersje tych plików: jedna z nich przeznaczona jest dla urządzeń z jailbreak’iem, a druga dla seryjnych urządzeń z systemem iOS. Gdy tylko urządzenie iOS połączy się z zainfekowanym komputerem Mac przez USB, Mac.BackDoor.WireLurker.1 wykorzystuje cyfrowy certyfikat firmy Apple, aby zainstalować szkodliwą aplikację na urządzeniu, które staje się celem ataku. Aby zakończyć to zadanie, backdoor wykorzystuje funkcje "zasoby przedsiębiorstw", która pozwala firmom na ominięcie sklepu AppStore i zainstalowanie aplikacji na urządzeniach swoich pracowników.

Cyberprzestępcy coraz częściej atakują komputery i urządzenia z systemem Linux: w listopadzie Doctor Web ostrzegł użytkowników przed niebezpiecznym programem Linux.BackDoor.Fgt.1, który został skierowany przeciwko urządzeniom z różnymi wersjami tego systemu operacyjnego. Warto zwrócić uwagę na fakt, że istnieją wersje programu Linux.BackDoor.Fgt.1, które są dopasowane do poszczególnych dystrybucji systemu Linux. Backdoor ten został zaprojektowany do przeprowadzania ataków DDoS. Aby rozprzestrzenić się na inne urządzenia, Linux.BackDoor.Fgt.1 skanuje losowe adresy IP w Internecie i przeprowadza ataki brute force, próbując ustanowić połączenie Telnet z ich węzłami. Jeśli te próby się powiodą, wirus zleca, aby atakowany host pobrał specjalny skrypt, który służy do pobierania i uruchamiania Linux.BackDoor.Fgt.1 na zainfekowanym komputerze. Warto zauważyć, że serwer zarządzająco-kontrolny przechowuje dużą liczbę plików wykonywalnych programu Linux.BackDoor.Fgt.1 opracowywanych dla różnych wersji i dystrybucji systemu Linux, w tym dla portów serwerowych opartych na architekturze MIPS i SPARC. Tak więc, backdoor może zainfekować nie tylko serwery z dostępem do internetu i komputery z systemem Linux, ale także inne urządzenia, takie jak np. routery.

Komputery z systemem Windows były także zagrożone atakami różnych szkodliwych programów. Jednym z bardziej niebezpiecznych wirusów, odkrytych w ciągu ostatniego czasu przez laboratorium Doctor Web, był program Trojan.Regin. W ostatnim miesiącu analitycy bezpieczeństwa Doctor Web odkryli kilka modyfikacji tego szkodliwego oprogramowania, a odpowiednie definicje zostały natychmiast dodane do baz danych wirusów.

W listopadzie firma Doctor Web zbadała także inny backdoor dedykowany systemowi Windows, sklasyfikowany jako Backdoor.OnionDuku.1. Warto zauważyć, że cyberprzestępcy wykorzystują ten złośliwy program w celu infekowania plików wykonywalnych, które są przekazywane do ich węzła sieci TOR. Tak więc, jeśli ich ruch jest przekazywany za pomocą złośliwego węzła sieci, systemy użytkowników mogą zostać bardzo szybko zainfekowane poprzez sieć TOR – przeglądarkę i pobieranie plików wykonywalnych z różnych źródeł.

Niemniej jednak jest i dobra informacja dla miłośników systemu Windows. W listopadzie firma Doctor Web zakończyła projekt badawczy, który umożliwił jej ekspertom ds. bezpieczeństwa odszyfrowanie plików zainfekowanych programem szyfrującym Trojan.Encoder.398. Trojan ten koduje różne typy plików i zazwyczaj proponuje następujące adresy e-mail, aby skontaktować się z przestępcami: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr i filescrypt2014@foxmail.com.

Mniej ataków hakerskich na polskie firmy. Nanocore zdetronizował Emotet

Mniej ataków hakerskich na polskie firmy. Nanocore zdetronizował Emotet

oprac. : Agata Fąs / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Nowy backdoor ukrywa się w pliku Microsoft Excel [© Spectral-Design - Fotolia.com] Nowy backdoor ukrywa się w pliku Microsoft Excel](https://s3.egospodarka.pl/grafika2/Dr-Web/Nowy-backdoor-ukrywa-sie-w-pliku-Microsoft-Excel-175541-150x100crop.jpg)

![Ataki malware ukierunkowane na bankowość mobilną [© Marek - Fotolia.com] Ataki malware ukierunkowane na bankowość mobilną](https://s3.egospodarka.pl/grafika2/malware/Ataki-malware-ukierunkowane-na-bankowosc-mobilna-159115-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Boże Narodzenie: żniwa w e-commerce, łupy dla oszustów [© Pixelbliss - Fotolia.com] Boże Narodzenie: żniwa w e-commerce, łupy dla oszustów](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Boze-Narodzenie-zniwa-w-e-commerce-lupy-dla-oszustow-148077-150x100crop.jpg)

![Allegro na przestrzeni lat – co się zmieniło? [© sdecoret - Fotolia.com] Allegro na przestrzeni lat – co się zmieniło?](https://s3.egospodarka.pl/grafika2/Allegro/Allegro-na-przestrzeni-lat-co-sie-zmienilo-148115-150x100crop.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dodatkowa praca wcale nie dla pieniędzy? [© Freepik] Dodatkowa praca wcale nie dla pieniędzy?](https://s3.egospodarka.pl/grafika2/praca-dorywcza/Dodatkowa-praca-wcale-nie-dla-pieniedzy-266142-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)