Przeczytaj także: Trojan Kovter wykryty w rejestrze systemowym

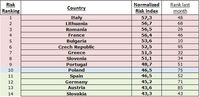

Pozycja Polski może niepokoić - z wynikiem na poziomie 46,5 pkt. nasz kraj zamyka pierwszą dziesiątkę najbardziej zagrożonych państw Unii Europejskiej. Tym samym w Polsce odnotowano więcej udanych ataków niż m.in. w Hiszpanii, Niemczech czy na Węgrzech. Optymistycznym akcentem może być fakt, że skuteczność hakerów spadła o 9,7% w stosunku do poprzedniego okresu. Co ciekawe, z danych Check Pointa wynika, że polska cyberwojna jest raczej konfliktem wewnętrznym – najwięcej ataków na polskie komputery prowadzonych jest właśnie z Polski!Najbardziej zagrożonymi państwami na świecie są Malawi i Angola, gdzie ponad 80% ataków jest skutecznych! W przypadku krajów Unijnych najwyżej sklasyfikowane zostały Włochy, z wskaźnikiem 57,3. Za którymi uplasowała się Litwa i Rumunia ( odpowiednio 56,7 i 56,5 pkt).

Krajami o najmniejszym stopniu zagrożenia są już tradycyjnie Finlandia (10,8), Norwegia (4,8) oraz Szwecja, w przypadku której wskaźnik wynosi 1 – co wskazuje, że haker ma zaledwie 1% szans na przeprowadzenie udanego ataku.

fot. mat. prasowe

Najbardziej zagrożone państwa Unii Europejskiej

W rankingu Polska znalazła się na 10 miejscu z nienajlepszym wynikiem 46,5 pkt.

Ile to kosztuje

Do niedawna Polacy mieli poczucie, że celem ataków są międzynarodowe, bogate korporacje lub prywatni użytkownicy instytucji finansowych. Teraz w Polsce codziennie czytamy w gazetach – podobnie jak Amerykanie – doniesienia o firmach, które zostały zhakowane: Sony, JP Morgan, Apple.

Według najnowszych danych PwC średnia strata jednej firmy z powodu cyberataków to ok. 2,7 mln dolarów, a całościowy koszt cyberprzestępczości dla światowej gospodarki wynosi od 375 mld do 575 mld dolarów. Oczywiście większość tych strat biorą na siebie korporacje, ale nie oszukujmy się – na końcu i tak przerzucają je na klientów.

Koszty w Polsce są nieco mniejsze – 100-300 tys. dolarów – ale ze względu na rosnąca liczbę ataków, musimy przygotować się na coraz większe wydatki – wprost proporcjonalne do naszej aktywności w sieci – dodaje Krzysztof Wójtowicz z firmy Check Point.

Cyberprzestępczość bardzo szybko rozrasta się do rozmiarów globalnego biznesu. Miliard dolarów to kwota, której z banku nie da się nawet fizycznie wynieść. A mniej więcej tyle stracili klienci 100 banków w wyniku ataku zorganizowanego rok temu przez rozległą sieć przestępców działających z Chin, Rosji i kilku innych krajów.

Największe zagrożenia

Analitycy firmy Check Point zwracają uwagę na coraz większą powszechność ataków na urządzenia mobilne. Ustalono m.in., że aplikacja XcodeGhost (zmodyfikowana platforma deweloperska iOS Xcode) pomimo iż została wycofana z Apple AppStore we wrześniu 2015, wciąż stanowi poważne zagrożenie dla urządzeń mobilnych w przedsiębiorstwach. Z drugiej strony HummingBad szybko stał się powszechnie używanym narzędziem przez hakerów i jest obecnie najpopularniejszym złośliwym oprogramowaniem na system Android.

fot. mat. prasowe

Mapa zagrożeń

W Europie to Niemcy są państwem najmocniej zagrożonym atakami

Według Check Point wciąż najpopularniejszym rodzajem ataku jest Conficker (17% rozpoznanych ataków) oraz wirus Sality (wzrost z 9,5% do 12% ataków). Na trzecim miejscu znajduje się wirus Zeroaccess (wyprzedził Cutwail), który odpowiada już za 6% wszystkich ataków przeprowadzonych w kwietniu 2016 roku.

Rozwój technologii i powszechne wykorzystanie aplikacji Adroid skutkuje zwiększona liczbą ataków na urządzenia mobilne. Stąd w świecie mobilnego internetu tak często spotykamy się z atakami hakerów i wirusem HummingBed. Innym bardzo szkodliwym oprogramowaniem okazał się Iop, który instaluje aplikacje i wyświetla nadmierną ilość reklam, utrudniając użytkownikowi normalne korzystanie z urządzenia‘ – podkreśla Krzysztof Wójtowicz, dyrektor generalny Check Point w Polsce.

W opinii Check Point, w związku z rosnącym znaczeniem rozwiązań mobilnych we współczesnych organizacjach, cyberprzestępcy starają się wykorzystać te urządzenia, ponieważ stanowią najsłabsze ogniwo w systemach bezpieczeństwa sieci w organizacji.

Nasze dane potwierdzają potrzebę firm do tworzenia odpowiednich strategii bezpieczeństwa, nie jedynie sieci, ale również w tzw. endpointach na urządzeniach mobilnych, w celu zatrzymania szkodliwego oprogramowania jeszcze na etapie rozwoju wirusa na poziomie pojedynczego urządzenia – twierdzi Michael Shaulov, szef działu produktów mobilnych w firmie Check Point. – Firmy stają się coraz bardziej zależne od urządzeń mobilnych i niezbędne staje się przeznaczenie większych środków, aby je odpowiednio zabezpieczyć. Aktualnie zabezpieczenia mobilne cały czas stoją daleko za zabezpieczeniami sieci firmowej, więc wzmocnienie ochrony urządzeń przenośnych powinno być dla firm jednym z głównych priorytetów – dodaje Michael Shaulov.

Koń trojański: poradnik oswajania

Koń trojański: poradnik oswajania

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![System Mac pod ostrzałem trojanów reklamowych [© vchalup - Fotolia.com] System Mac pod ostrzałem trojanów reklamowych](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/System-Mac-pod-ostrzalem-trojanow-reklamowych-172194-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![Cyberprzestępcy szpiegują Polaków [© Gajus - Fotolia.com] Cyberprzestępcy szpiegują Polaków](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-szpieguja-Polakow-144758-150x100crop.jpg)

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Kovter-wykryty-w-rejestrze-systemowym-176973-150x100crop.jpg)

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie](https://s3.egospodarka.pl/grafika2/mocne-haslo/Jak-stworzyc-mocne-haslo-czyli-dlugosc-ma-znaczenie-266275-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Praca tymczasowa antidotum na rosnące koszty pracodawcy? [© Freepik] Praca tymczasowa antidotum na rosnące koszty pracodawcy?](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-tymczasowa-antidotum-na-rosnace-koszty-pracodawcy-266288-150x100crop.jpg)

![Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance [© Freepik] Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Co-musi-oferowac-atrakcyjne-miejsce-pracy-Widac-presje-na-work-life-balance-266281-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Inwestycja mieszkaniowa ATAL Parkowa w sprzedaży

Inwestycja mieszkaniowa ATAL Parkowa w sprzedaży

![14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców [© Freepik] 14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/14-zmian-w-prawie-dla-biznesu-Nie-wszystkie-uciesza-przedsiebiorcow-266290-150x100crop.jpg)

![Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds [© Freepik] Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds](https://s3.egospodarka.pl/grafika2/inwestowanie-na-gieldzie/Inwestowanie-na-gieldzie-recepta-na-kryzys-demograficzny-czyli-baby-bonds-266268-150x100crop.jpg)

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)