Nowy trojan bankowy ma na koncie już 16 tys. ofiar

2016-12-23 10:33

Faketoken - przykłady © fot. mat. prasowe

Przeczytaj także: Ewolucja złośliwego oprogramowania III kw. 2016

Nowa wersja zagrożenia Faketoken może szyfrować dane swojej ofiary, co jest sytuacją dość nietypową, ponieważ większość oprogramowanie typu ransomware skupiało się jak dotąd na blokowaniu samych urządzeń, a nie przechowywanych na nich informacji. Tymczasem trojan stosuje algorytm AES, za pomocą którego jest w stanie zaszyfrować różnego rodzaju dane, w tym również multimedia. Dobrą wiadomością jest to, że w pewnych okolicznościach dane te można odszyfrować i to bez konieczności płacenia okupu cybeprzestępcom.Jak działa nowa odsłona szkodnika? Na początki infekcji trojan żąda praw administratora, zgody na nałożenie się na inne aplikacje, bądź też uczynienia z niego domyślnej aplikacji do obsługi SMS. Ofiary najczęściej pozostają bez wyjścia i spełniają jego żądania. Po tym już wszystko jest proste. Nadanie tych uprawnień powoduje bowiem, że trojan zupełnie bez trudu może wykradać dane poszkodowanego i to zarówno bezpośrednio, np. kontakty i pliki, jak i za pośrednictwem stron phisingowych.

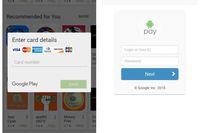

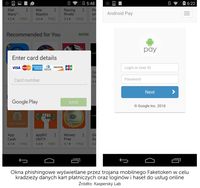

Zamysłem twórców tego trojana było stworzenie zagrożenia, które będzie kraść dane na skalę międzynarodową. Cel ten został osiągnięty. Trojan bo uzyskaniu wszelkich niezbędnych mu uprawnień pobiera z kontrolowanego przez oszustów serwera bazę danych, która zawiera frazy w 77 językach dla różnych lokalizacji urządzeń. Są one wykorzystywane do tworzenia wiadomości phishingowych służących do przechwycenia haseł z kont Gmail użytkowników. Szkodnik potrafi również nałożyć się na Sklep Play firmy Google, prezentując stronę phishingową, która jest wykorzystywana do kradzieży danych dotyczących kart płatniczych. W rzeczywistości trojan ten może pobrać długą listę aplikacji będących celem jego ataków, a nawet szablonową stronę HTML w celu wygenerowania stron phishingowych dla odpowiednich aplikacji. Badacze z Kaspersky Lab zidentyfikowali listę 2 249 aplikacji finansowych, które znajdują się na celowniku szkodnika.

Czytaj także:

- Trojany bankowe rosną w siłę

- Koń trojański: poradnik oswajania

Co ciekawe, zmodyfikowana wersja trojana Faketoken próbuje również zastąpić własnymi wersjami skróty aplikacji portali społecznościowych, komunikatorów internetowych i przeglądarek. Nie wiadomo, dlaczego to robi, ponieważ podmienione ikony prowadzą do tych samych legalnych aplikacji.

fot. mat. prasowe

Faketoken - przykłady

Mobilny trojan bankowy Faketoken szyfruje dane i atakuje ponad 2 000 aplikacji

„Najnowsza modyfikacja mobilnego trojana bankowego Faketoken jest ciekawa z tego względu, że niektóre z nowych funkcji wydają się zapewniać atakującym ograniczoną dodatkową korzyść. Nie oznacza to jednak, że nie należy traktować ich poważnie. Mogą stanowić bazę do dalszego rozwoju lub świadczyć o ciągłej innowacyjności nieustannie ewoluującej i skutecznej rodziny szkodliwego oprogramowania. Ujawniając to zagrożenie, możemy je zneutralizować i pomóc w zabezpieczeniu ludzi, ich urządzeń i danych” — powiedział Roman Unuchek, starszy analityk szkodliwego oprogramowania, Kaspersky Lab.

fot. mat. prasowe

Faketoken - przykłady

Mobilny trojan bankowy Faketoken szyfruje dane i atakuje ponad 2 000 aplikacji

Jak się chronić

Kaspersky Lab zaleca użytkownikom systemu Android podjęcie następujących działań w celu zabezpieczenia się przed trojanem Faketoken i innymi podobnymi zagrożeniami:

- dopilnuj, aby zostały utworzone kopie zapasowe wszystkich danych,

- nie zgadzaj się automatycznie na przekazanie praw i udzielenie zezwoleń, gdy prosi Cię o to aplikacja – zastanów się, o co prosi i dlaczego,

- zainstaluj rozwiązanie antywirusowe na wszystkich urządzeniach i dopilnuj, aby system operacyjny był zawsze aktualny.

Kaspersky Lab wykrył kilka tysięcy pakietów instalacyjnych trojana Faketoken potrafiących szyfrować dane, z których najwcześniejszy pochodzi z lipca 2016 r. Produkty firmy Kaspersky Lab wykrywają wszystkie modyfikacje rodziny szkodliwego oprogramowania Faketoken.

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg) Najgroźniejsze złośliwe programy w lutym 2025

Najgroźniejsze złośliwe programy w lutym 2025

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Bitdefender wykrył 189 odmian ransomware’u w X 2022 [© DD Images - Fotolia.com] Bitdefender wykrył 189 odmian ransomware’u w X 2022](https://s3.egospodarka.pl/grafika2/ransomware/Bitdefender-wykryl-189-odmian-ransomware-u-w-X-2022-249620-150x100crop.jpg)

![Złośliwe oprogramowanie. Oto 3 największe zagrożenia [© pixabay.com] Złośliwe oprogramowanie. Oto 3 największe zagrożenia](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-Oto-3-najwieksze-zagrozenia-247346-150x100crop.jpg)

![Cyberataki: zapomnieliście już o Wannacry? Za szybko! [© pixabay.com] Cyberataki: zapomnieliście już o Wannacry? Za szybko!](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberataki-zapomnieliscie-juz-o-Wannacry-Za-szybko-243319-150x100crop.jpg)

![Atak na abonentów Deutsche Telekom [© phonlamaiphoto - Fotolia.com] Atak na abonentów Deutsche Telekom](https://s3.egospodarka.pl/grafika2/Deutsche-Telekom/Atak-na-abonentow-Deutsche-Telekom-186013-150x100crop.jpg)

![Phishing: cyberprzestępcy wabią na znane domeny [© weerapat1003 - Fotolia.com] Phishing: cyberprzestępcy wabią na znane domeny](https://s3.egospodarka.pl/grafika2/QR-kody/Phishing-cyberprzestepcy-wabia-na-znane-domeny-266128-150x100crop.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)