Nowy botnet atakuje IoT

2017-10-27 12:07

Przeczytaj także: OMG atakuje urządzenia IoT

Nad cyberprzestrzenią zbierają się kolejne chmury burzowe. Specjaliści firmy Check Point odkryli własnie nowe zagrożenie. Wykryty botnet działa dynamicznie i na szeroko zakrojoną skalę, przejmując urządzenia IoT w znacznie szybszym tempie i najpewniej z gorszym skutkiem niż robił to w minionym roku Mirai Botnet.Botnety, które obierają sobie za cel IoT, są połączone z siecią poprzez inteligentne urządzenia, zainfekowane szkodnikiem i zdalnie sterowane przez cyberprzestępcę. To właśnie na nich spoczywa odpowiedzialność za największe na świecie ataki na organizacje, w tym m.in. na szpitale czy ruchy polityczne.

Wprawdzie niektóre aspekty mogłyby sugerować, że nowe zagrożenie ma związek z wykrytym w sierpniu 2016 botneten Mirai, to jednak eksperci podkreślają, że jest to zupełnie nowy atak o większym zaawansowaniu. Jest za wcześnie, aby zgadnąć, jakie intencje mają atakujący, ale biorąc pod uwagę poprzednie ataki typu Botnet DDoS, które paraliżowały Internet, ważne jest, aby organizacje były odpowiednio przygotowane i miały opracowane właściwe mechanizmy obronne, zanim nastąpi atak.

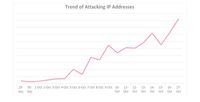

Niepokojące sygnały zostały najpierw wykryte pod koniec września przez System Zapobiegania Intruzom (ang. Intrusion Prevention System - IPS) firmy Check Point. Hakerzy przeprowadzają coraz więcej prób wykorzystania luk w zabezpieczeniach różnych urządzeń IoT.

Z każdym dniem szkodliwe oprogramowanie rozwijało się, aby wykorzystać wzrastającą liczbę luk w zabezpieczeniach bezprzewodowych kamer IP, takich jak GoAhead, D-Link, TP-Link, AVTECH, NETGEAR, MikroTik, Linksys, Synology i innych. Wkrótce okazało się, że próby ataków pochodzą z różnych źródeł i różnych urządzeń IoT, co oznacza, że atak został rozpowszechniony przez urządzenia IoT.

fot. mat. prasowe

Ataki na adresy IP

Z każdym dniem szkodliwe oprogramowanie rozwijało się, aby wykorzystać wzrastającą liczbę luk w zabezpieczeniach bezprzewodowych kamer IP.

Szacuje się, że do tej pory ponad milion organizacji na świecie zostało zarażonych wirusem, od USA po Australię, a liczba zainfekowanych organizacji stale wzrasta.

Badania Check Pointa sugerują, że to wciąż jeszcze cisza przed potężną burzą. Cyber-huragan ma dopiero nadejść.

fot. mat. prasowe

Mapa zagrożeń

Ataki pochodziły z wielu różnych typów urządzeń i wielu różnych krajów.

Tło badań

Tworzenie sieci zainfekowanych urządzeń to długotrwałe zajęcie dla hakera. W celu utworzenia skutecznego Botneta, osoba atakująca musi mieć możliwość sterowania ogromną liczbą urządzeń. Wysłanie złośliwego kodu do każdego urządzenia indywidualnie byłoby dużym i czasochłonnym zadaniem - łatwiej jest, kiedy każdy zainfekowany komputer rozprzestrzenia szkodliwy kod dalej, na podobne sobie urządzenia. Ta metoda ataku bywa nazywana atakiem propagacyjnym ima duże znaczenie przy szybkim tworzeniu dużej sieci kontrolowanych urządzeń.

Badania nad Botnetem zaczęły się pod koniec września '17 - po zaobserwowaniu wzrostu prób naruszenia ochrony IoT IPS. Po dostrzeżeniu tej podejrzanej działalności specjaliści szybko zorientowali się, że są świadkami kolejnych etapów rozwoju rozległej sieci botów IoT.

Analizowanie węzła w łańcuchu

Korzystając z globalnej mapy zagrożeń firmy Check Point, pokazującej dużą liczbę ataków w zabezpieczeniach IoT IPS, firma zaczęła sprawdzać niektóre źródła ataków w celu uzyskania lepszego obrazu obecnej sytuacji.

Po dalszych badaniach stwierdzono, że liczne urządzenia były namierzane, a następnie przekazywały dalej infekcję. Ataki te pochodziły z wielu różnych typów urządzeń i wielu różnych krajów, w sumie atakując około 60% sieci firmowych należących do sieci globalnej ThreatCloud.

Podsumowując, w ciągu ostatnich kilku dni nowy botnet ewoluował. Choć niektóre aspekty techniczne wskazują na możliwość powiązań z botnetem Mirai, jest to zupełnie nowy atak, szybko rozprzestrzeniający się po całym świecie. Jest jeszcze za wcześnie, aby ocenić zamiary hakerów, ale niewątpliwie należy wykonać odpowiednie przygotowania, aby mechanizmy obronne były sprawne zanim nastąpi atak.

Zasięg IPS

Chociaż powyższy problem może skutkować milionami ataków, metody infekcji są już blokowane przez Check Point IPS. Wymieniona wyżej luka została uwzględniona, a urządzenia są obecnie monitorowane pod kątem nowych odmian wirusa. Poniższa tabela zawiera informacje o zabezpieczeniach protokołu IoT udostępnianych przez protokół IPS, które są połączone i potencjalnie związane z tym atakiem.

![Systemy IoT, czyli korzyści i problemy [© Buffaloboy - Fotolia] Systemy IoT, czyli korzyści i problemy](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Systemy-IoT-czyli-korzysci-i-problemy-208512-150x100crop.jpg) Systemy IoT, czyli korzyści i problemy

Systemy IoT, czyli korzyści i problemy

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Nowy botnet atakuje IoT [© wutzkoh - Fotolia.com] Nowy botnet atakuje IoT](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Nowy-botnet-atakuje-IoT-198552-200x133crop.jpg)

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-co-planuje-cyberprzestepczosc-na-2021-rok-234108-150x100crop.jpg)

![Ataki na IoT. O tym się mówi w hakerskim podziemiu [© Sergey - Fotolia.com] Ataki na IoT. O tym się mówi w hakerskim podziemiu](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Ataki-na-IoT-O-tym-sie-mowi-w-hakerskim-podziemiu-224267-150x100crop.jpg)

![Seria ataków na routery D-Link [© Oleksandr Delyk - Fotolia.com] Seria ataków na routery D-Link](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Seria-atakow-na-routery-D-Link-217462-150x100crop.jpg)

![Jak zabezpieczyć router przed atakami? [© Oleksandr Delyk - Fotolia.com] Jak zabezpieczyć router przed atakami?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-zabezpieczyc-router-przed-atakami-212495-150x100crop.jpg)

![Phishing od A do H. Jak rozpoznać fałszywy e-mail? [© natali_mis - Fotolia.com] Phishing od A do H. Jak rozpoznać fałszywy e-mail?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-od-A-do-H-Jak-rozpoznac-falszywy-e-mail-198546-150x100crop.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)