Ewolucja złośliwego oprogramowania 2005

2006-04-24 00:03

Przeczytaj także: Ewolucja złośliwego oprogramowania 2008

Najważniejsze wydarzenia 2005 roku

Zaostrzająca się rywalizacja

Jednym z najwyraźniejszych trendów 2005 roku był wzrost rywalizacji nie tylko między cyberprzestępcami a przemysłem antywirusowym, ale również pomiędzy samymi cyberprzestępcami. Co więcej, w 2005 roku zwiększyła się liczba ataków na organizacje rządowe. Wygląda na to, że cyberprzestępcom nie wystarczają już pieniądze, które są w stanie wyciągnąć od indywidualnych użytkowników.

Jak należy wyjaśnić ten trend? Od dawna wiadomo już, że minęły czasy, gdy cyberchuligani byli "entuzjastami", którzy spędzali samotne noce na tworzeniu swoich "dzieł" w Asemblerze. Szacuje się nawet, że zyski z cyberprzestępczości znacznie przewyższają przychody całej branży antywirusowej. Cyberprzestępcy śledzą rozwój branży antywirusowej tak samo jak firmy antywirusowe obserwują poczynania cyberprzestępców. Stosują na przykład multiskanery (zestaw skanerów plików wykorzystywanych przez czołowych producentów oprogramowania antywirusowego) w celu sprawdzenia, czy nowe modyfikacje istniejących już złośliwych programów zostały uwzględnione w antywirusowych bazach danych. Złośliwe programy wypuszczane są tylko wtedy, gdy rozwiązania antywirusowe nie są w stanie ich wykryć.

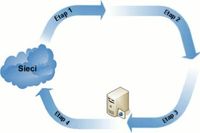

Przestępcy próbują blokować każdy etap rozwoju aktualizacji antywirusowych baz danych.

fot. mat. prasowe

Proces publikowania aktualizacji.

Proces publikowania aktualizacji.

Etap 1: Podejrzana zawartość zostaje przechwycona w sieci (we wszystkich rodzajach sieci, np. w Internecie, sieci bezprzewodowej itd.). W celu uniknięcia wykrycia cyberprzestępcy stosują szereg różnych metod, takich jak identyfikowanie i omijanie węzłów sieci, które gromadzą szkodliwą zawartość oraz przeprowadzanie na nie ataków DDoS (powoduje to zablokowanie węzłów na czas przeprowadzania ataków). Przechwytywanie złośliwych programów utrudnia również konieczność namierzania masowych wysyłek złośliwych programów. Autorzy Bagla, znanego robaka pocztowego, śledzą klikanie przez użytkowników odsyłaczy do stron, na których umieszczone zostały najnowsze wersje robaka. Zamiast zainfekowanych plików użytkownicy, którzy często klikają takie odsyłacze, otrzymują komunikaty o błędzie. Poprzez tworzenie tego typu "czarnych list" szkodliwi użytkownicy utrudniają firmom i organizacjom antywirusowym śledzenie aktywności w sieci.

Etap 2: Analiza złośliwego kodu. W tej dziedzinie nie wydarzyło się ostatnio nic nowego. Jedyną zmianą jest stały spadek popularności technologii polimorficznych. Obecnie coraz częstszą praktyką jest pakowanie plików wykonywalnych przy użyciu różnych narzędzi, dzięki czemu nie są wykrywane przez niektóre programy antywirusowe.

Etap 3: Opublikowanie uaktualnienia. Jest to jedyny etap, którego szkodliwi użytkownicy nie potrafią jak dotąd skutecznie zablokować.

Etap 4: Zainstalowanie uaktualnienia przez użytkownika. Złośliwe programy często modyfikują plik HOSTS w taki sposób, że komputer ofiary nie może połączyć się z serwerem aktualizacji producenta oprogramowania antywirusowego. W rezultacie nie można uaktualnić antywirusowych baz danych.

Ewolucja złośliwego oprogramowania I-VI 2008

Ewolucja złośliwego oprogramowania I-VI 2008

oprac. : eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Rynek franchisingu w Polsce 2005 [© Scanrail - Fotolia.com] Rynek franchisingu w Polsce 2005](https://s3.egospodarka.pl/grafika/franchising/Rynek-franchisingu-w-Polsce-2005-apURW9.jpg)

![Wyniki PTE i OFE w 2005 r. [© Scanrail - Fotolia.com] Wyniki PTE i OFE w 2005 r.](https://s3.egospodarka.pl/grafika/towarzystwa/Wyniki-PTE-i-OFE-w-2005-r-apURW9.jpg)

![Koniunktura gospodarcza w IV 2025 [© Freepik] Koniunktura gospodarcza w IV 2025](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-IV-2025-266190-150x100crop.jpg)

![GUS: Produkcja przemysłowa w III 2025 wyższa o 2,5% r/r [© Freepik] GUS: Produkcja przemysłowa w III 2025 wyższa o 2,5% r/r](https://s3.egospodarka.pl/grafika2/przemysl/GUS-Produkcja-przemyslowa-w-III-2025-wyzsza-o-2-5-r-r-266187-150x100crop.jpg)

![Co 4. firma w Europie spodziewa się upadłości [© Freepik] Co 4. firma w Europie spodziewa się upadłości](https://s3.egospodarka.pl/grafika2/warunki-prowadzenia-biznesu/Co-4-firma-w-Europie-spodziewa-sie-upadlosci-266184-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum? [© Freepik] Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Remont-mieszkania-na-wynajem-czy-najemcy-trzeba-zapewnic-zastepcze-lokum-266193-150x100crop.jpg)

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)