Wirusy, robaki i trojany dla systemów Unix w 2005

2006-05-15 00:04

Przeczytaj także: Ewolucja złośliwego oprogramowania I-III 2006

Pomimo względnego spokoju, jakim mogą cieszyć się użytkownicy platform innych niż Windows, oni również stają się ofiarami ataków złośliwego oprogramowania. Poniższa sekcja zawiera niektóre właściwości alternatywnych platform oraz kierunki ewolucji złośliwego oprogramowania.

Statystyki

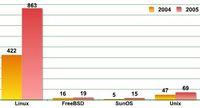

Opisany wcześniej proces ewolucji złośliwego kodu ułatwi zrozumienie i interpretację zaprezentowanych poniżej danych. Sekcja ta zawiera opis ewolucji złośliwego oprogramowania dla różnego rodzaju systemów uniksowych. Jak wykazuje poniższy wykres, w porównaniu z 2004 rokiem nastąpił znaczny wzrost liczby wszystkich typów złośliwego oprogramowania zaliczanych przez firmę Kaspersky Lab do kategorii MalWare.

fot. mat. prasowe

Liczba szkodliwych programów dla poszczególnych systemów *nix wykrytych przez firmę Kaspersky Lab w

Liczba szkodliwych programów dla poszczególnych systemów *nix wykrytych przez firmę Kaspersky Lab w latach 2004 - 2005

Niemal 100% wzrost w stosunku do zeszłego roku świadczy o tym, że twórcy wirusów intensywnie atakują systemy działające pod kontrolą Linuksa.

Nie jest to żadną niespodzianką zważywszy na to, że Linux jest najpopularniejszym systemem uniksowym. Należy pamiętać, że chociaż Linux działa na różnych platformach RISC, rzadko spotykamy pliki binarne, które różnią się od x86. W przypadku innych platform RISC, takich jak SPARC, powszechniejsze są pliki binarne dla SunOS. Próbki takie są z reguły zbiorem niewielkich narzędzi, napisanych i skompilowanych dla określonych wersji systemu operacyjnego w celu zaatakowania określonego serwera. Przykładem może być sniffer, backdoor, logcleaner i moduły jądra maskujące działania osoby atakującej - taka kolekcja określana jest jako rootkit. Rootkity tworzone są w celu ataku na określoną maszynę. Atak zaplanowany na konkretny cel jest o wiele trudniejszy do wykrycia i zwalczenia niż trojan wypuszczony przez domorosłego programistę.

Główną różnicą między złośliwymi programami atakującymi Uniksa, a szkodnikami dla Win32 jest brak kompresorów. Kompresory często wykorzystywane są w celu utrudnienia wykrycia i analizy złośliwych programów. Jak dotąd napotkane przez nas złośliwe programy dla Uniksa wykorzystywały jedynie UPX i kilka jego zmodyfikowanych wersji.

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Handel zagraniczny I-III 2006 [© Scanrail - Fotolia.com] Handel zagraniczny I-III 2006](https://s3.egospodarka.pl/grafika/handel-zagraniczny/Handel-zagraniczny-I-III-2006-apURW9.jpg)

![Produkcja samochodów IV 2006 [© Scanrail - Fotolia.com] Produkcja samochodów IV 2006](https://s3.egospodarka.pl/grafika/produkcja-samochodow/Produkcja-samochodow-IV-2006-apURW9.jpg)

![Czy wprowadzenie euro w Polsce ciągle nas dzieli? [© Freepik] Czy wprowadzenie euro w Polsce ciągle nas dzieli?](https://s3.egospodarka.pl/grafika2/przystapienie-do-strefy-euro/Czy-wprowadzenie-euro-w-Polsce-ciagle-nas-dzieli-265636-150x100crop.jpg)

![Rynek prywatnych akademików w Polsce z dużym potencjałem [© Freepik] Rynek prywatnych akademików w Polsce z dużym potencjałem](https://s3.egospodarka.pl/grafika2/prywatne-akademiki/Rynek-prywatnych-akademikow-w-Polsce-z-duzym-potencjalem-265656-150x100crop.jpg)

![Najwyższy czas na jawność wynagrodzeń i redukcję luki płacowej [© marymarkevich_freepik] Najwyższy czas na jawność wynagrodzeń i redukcję luki płacowej](https://s3.egospodarka.pl/grafika2/transparentnosc-wynagrodzen/Najwyzszy-czas-na-jawnosc-wynagrodzen-i-redukcje-luki-placowej-265650-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Najlepsze lokaty i rachunki oszczędnościowe III 2025 r. [© fotomek - Fotolia.com] Najlepsze lokaty i rachunki oszczędnościowe III 2025 r.](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-i-rachunki-oszczednosciowe-III-2025-r-265705-150x100crop.jpg)

![ZUS wypłaci trzynaste emerytury [© vivoo - Fotolia.com] ZUS wypłaci trzynaste emerytury](https://s3.egospodarka.pl/grafika2/trzynasta-emerytura/ZUS-wyplaci-trzynaste-emerytury-265702-150x100crop.jpg)

![Rynek najmu instytucjonalnego z nowym rekordem [© BartekMagierowski - Fotolia.com] Rynek najmu instytucjonalnego z nowym rekordem](https://s3.egospodarka.pl/grafika2/PRS/Rynek-najmu-instytucjonalnego-z-nowym-rekordem-265697-150x100crop.jpg)

![Przedsiębiorco, jesteś zarejestrowany w KRS? e-Doręczenia od 1 kwietnia obowiązkowe [© Freepik] Przedsiębiorco, jesteś zarejestrowany w KRS? e-Doręczenia od 1 kwietnia obowiązkowe](https://s3.egospodarka.pl/grafika2/e-Doreczenia/Przedsiebiorco-jestes-zarejestrowany-w-KRS-e-Doreczenia-od-1-kwietnia-obowiazkowe-265696-150x100crop.jpg)

![Tylko kredyty gotówkowe na plusie w II 2025 [© grzegorz_pakula - Fotolia.com] Tylko kredyty gotówkowe na plusie w II 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/Tylko-kredyty-gotowkowe-na-plusie-w-II-2025-265695-150x100crop.jpg)

![Zasada konkurencyjności będzie stosowana przy wyższych kwotach w zamówieniach [© ambrozinio - Fotolia.com] Zasada konkurencyjności będzie stosowana przy wyższych kwotach w zamówieniach](https://s3.egospodarka.pl/grafika2/zasada-konkurencyjnosci/Zasada-konkurencyjnosci-bedzie-stosowana-przy-wyzszych-kwotach-w-zamowieniach-265694-150x100crop.jpg)