Check Point Software Technologies prezentuje najnowsze zestawienie najbardziej uciążliwych zagrożeń, które doskwierały użytkownikom we wrześniu br. Tym razem na miano liderów zagrożeń, podobnie zresztą jak przed miesiącem, zasłużyły sobie cryptominery Jsecoin i XMRig. Jednocześnie dziewiąty miesiąc tego roku zaowocował drastycznym wręcz wzrostem zagrożeń generowanych przez cyberprzestępców, w efekcie czego nasz kraj uplasował się na odległej, 20. pozycji w rankingu bezpieczeństwa.

Przeczytaj także: Ataki hakerskie w VIII 2019

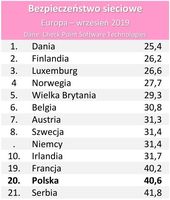

Najnowsze zestawienie Check Point Software Technologies wskazuje, że we wrześniu br. najbezpieczniejsze sieci w Europie oferowały Dania, Finlandia i Luksemburg. Zgoła odmiennie prezentowała się sytuacja w Macedonii oraz Gruzji, które są dziś najbardziej niebezpiecznymi miejscami dla internautów i to nie tylko w Europie, ale i w skali całego globu.Eksperci Check Point Research wskazują, że we wrześniu polscy internauci musieli stawić czoła intensyfikacji ataków hakerskich, a szczególnie uciążliwe okazały się kampanie spamowe. W efekcie tego nasz kraj spadł na dość odległe 20. miejsce w zestawieniu bezpieczeństwa sieciowego, uzyskując indeks zagrożeń na poziomie 40,6 punktu. Bezpieczniej niż u nas było m.in. w Słowenii (35,4), na Słowacji (39,1) czy we Francji (40,2), a w skali światowej również w Bangladeszu i Kambodży. Za naszymi plecami ulokowały się min. Serbia (41,8), Cypr (41,9) czy Węgry (42,7).

Emotet powrócił

Botnet Emotet na dobre wznowił działalność po trzymiesięcznej przerwie, która nastąpiła w czerwcu br. i natychmiast wskoczył na pierwsze miejsce w Polsce i piątą pozycję światowej listy najbardziej rozpowszechnionych typów złośliwego oprogramowania.

fot. mat. prasowe

Bezpieczeństwo sieciowe

Dania, Finlandia i Luksemburg to obecnie trzy najbezpieczniejsze sieci w Europie.

Specjaliści ds. bezpieczeństwa, po analizach aktywności cyberprzestępców, już w sierpniu zapowiadali ofensywę hakerską z wykorzystaniem tego narzędzia. Nowe kampanie spamowe dokonywane za pomocą Emotetu rozsyłały wiadomości e-mail zawierające link do pobrania złośliwego pliku Word, a inne zawierały sam szkodliwy dokument. Po otwarciu pliku ofiary przekonywane były by włączyć makra dokumentu, które następnie instalowały złośliwe oprogramowanie.

Czołowy malware i podatności

W tym miesiącu Jsecoin jest liderem na liście najpopularniejszych szkodliwych programów, wpływając na 8% organizacji na całym świecie. XMRig jest drugim najpopularniejszym złośliwym oprogramowaniem, a za nim znajduje się AgentTesla, oba o globalnym wpływie 7%.

- Jsecoin – cryptominer JavaScript, który może być osadzony na stronach internetowych. JSEcoin może uruchomić koparkę bezpośrednio w przeglądarce.

- XMRig - cryptominer, który dzięki pracy bezpośrednio na urządzeniu końcowym, a nie na samej przeglądarce internetowej jest w stanie wykopywać kryptowalutę Monero bez potrzeby sesji aktywnej przeglądarki internetowej na komputerze ofiary. Wykryty po raz pierwszy w maju 2017 roku.

- Agentesla – zaawansowany trojan zdalnego dostępu (RAT), funkcjonujący jako keylogger I złodziej haseł. Jest w stanie monitorować i zbierać dane z klawiatury ofiary, schowka systemowego, robić zrzuty ekranu i wyciągania poświadczeń należących do różnych programów zainstalowanych na urządzeniu

W Polsce najczęściej wykorzystywanym malware (11,38%) był wspomniany Emotet, co potwierdzają działy IT polskich firm, donoszące o lawinowym wzroście ilości otrzymywanego spamu. Na drugim miejscu znalazł się cryptominer Jsecoin (10,69%), natomiast podium zamknął Agenttesla (9,31%).

fot. mat. prasowe

Rodzaje zagrożeń

Cryptominery dały się we znaki ponad 5% organizacji.

Wśród podatności najczęściej wykorzystywana była MVPower DVR Remote Code Execution, wykorzystywana w przypadku 37% zaatakowanych organizacji. Drugą była luka w zabezpieczeniach systemów Linux - The Linux System Files Information Disclosure – razem z Web Server Exposed Git Repository Information Disclosure, które dotyczyły po 35% przedsiębiorstw. Kolejne miejsce zajęło popularne SQL Injection.

oprac. : eGospodarka.pl

Więcej na ten temat:

cyberbezpieczeństwo, bezpieczeństwo IT, ataki hakerów, zagrożenia internetowe, malware

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ataki hakerskie we IX 2019 [© apops - Fotolia.com] Ataki hakerskie we IX 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-we-IX-2019-223641-200x133crop.jpg)

Cyberbezpieczeństwo: groźny trojan atakował nawet 100 tys. ofiar dziennie

Cyberbezpieczeństwo: groźny trojan atakował nawet 100 tys. ofiar dziennie

![Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce [© andriano_cz - Fotolia.com] Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Malware-atakuje-W-rankingu-bezpieczenstwa-Polska-spada-na-22-miejsce-228019-150x100crop.jpg)

![Malware XI 2019. Trojan mobilny zaskoczeniem listy zagrożeń [© tashatuvango - Fotolia.com] Malware XI 2019. Trojan mobilny zaskoczeniem listy zagrożeń](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Malware-XI-2019-Trojan-mobilny-zaskoczeniem-listy-zagrozen-225607-150x100crop.jpg)

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-pol-2019-221262-150x100crop.jpg)

![Ataki hakerskie w V 2019 [© lolloj - Fotolia.com] Ataki hakerskie w V 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-V-2019-219977-150x100crop.jpg)

![Ataki hakerskie w IV 2019 [© Rawpixel.com - Fotolia.com] Ataki hakerskie w IV 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-IV-2019-219052-150x100crop.jpg)

![Ataki hakerskie w III 2019 [© Oleksii - Fotolia.com] Ataki hakerskie w III 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-III-2019-217847-150x100crop.jpg)

![Ataki hakerskie w II 2019 [© Rainer Fuhrmann - Fotolia.com] Ataki hakerskie w II 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-II-2019-216325-150x100crop.jpg)

![Ataki hakerskie w I 2019 [© XtravaganT - Fotolia.com] Ataki hakerskie w I 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-2019-215361-150x100crop.jpg)

![Ataki hakerskie w XI 2018 [© releon8211 - Fotolia.com] Ataki hakerskie w XI 2018](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-XI-2018-213441-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ransomware, czyli 1 mld USD zysku rocznie [© Florian Roth - Fotolia.com] Ransomware, czyli 1 mld USD zysku rocznie](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-czyli-1-mld-USD-zysku-rocznie-223672-150x100crop.jpg)

![Oszuści podszywają się pod Google [© Freepik] Oszuści podszywają się pod Google](https://s3.egospodarka.pl/grafika2/Google/Oszusci-podszywaja-sie-pod-Google-266221-150x100crop.jpg)

![Logistyka rynku mody zagrożona wojną celną Chiny-USA [© Freepik] Logistyka rynku mody zagrożona wojną celną Chiny-USA](https://s3.egospodarka.pl/grafika2/rynek-mody/Logistyka-rynku-mody-zagrozona-wojna-celna-Chiny-USA-266220-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-150x100crop.jpg)

![Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE? [© Freepik] Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE?](https://s3.egospodarka.pl/grafika2/inwestycje/Wazne-zmiany-w-prawie-energetycznym-Ulatwia-inwestycje-w-OZE-266217-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Compensa wprowadza nowe ubezpieczenie szkolne [© Freepik] Compensa wprowadza nowe ubezpieczenie szkolne](https://s3.egospodarka.pl/grafika2/Compensa-Oswiata/Compensa-wprowadza-nowe-ubezpieczenie-szkolne-266223-150x100crop.jpg)

![Ceny mieszkań niedużo wyższe niż rok temu. Jak długo? [© Freepik] Ceny mieszkań niedużo wyższe niż rok temu. Jak długo?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-nieduzo-wyzsze-niz-rok-temu-Jak-dlugo-266216-150x100crop.jpg)

![Dyrektywa EAA - za niespełnienie wymagań grzywna w wysokości nawet 81 tys. zł [© Freepik] Dyrektywa EAA - za niespełnienie wymagań grzywna w wysokości nawet 81 tys. zł](https://s3.egospodarka.pl/grafika2/dyrektywa-EAA/Dyrektywa-EAA-za-niespelnienie-wymagan-grzywna-w-wysokosci-nawet-81-tys-zl-266200-150x100crop.jpg)

![Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum? [© Freepik] Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Remont-mieszkania-na-wynajem-czy-najemcy-trzeba-zapewnic-zastepcze-lokum-266193-150x100crop.jpg)