Trojany atakują firmy

2006-07-12 13:54

Ataki hakerów przy użyciu programów zwanych "trojanami" coraz częściej są wycelowane w firmy. Ich łupem pada własność intelektualna - wynika z opublikowanego właśnie raportu.

Przeczytaj także: Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Jak podaje MessageLabs.Ltd., ostatnie badania dowodzą, że ilość ataków tego typu wzrosła sześciokrotnie w porównaniu z tym samym okresem 2005 roku. Mimo, że wzrost jest gwałtowny, liczba prób włamań pozostaje niska. Ataki na firmy zdarzają się raz dziennie, a nie raz lub dwa razy w tygodniu, jak to miało miejsce w 2005 roku - donosi raport.E-maile, jako sposób ataku, rozsyłane są do 4 lub 5 firm z tej samej branży - mówi Paul Wood, starszy analityk w MessageLabs. Firma odnotowuje taką próbę jako jeden atak.

Produkty MessageLabs. filtrują pocztę elektroniczną i ruch w Internecie zanim te dotrą bezpośrednio do użytkownika. MessageLabs. świadczy usługi 14 tys. klientom biznesowym i właśnie na tej podstawie tworzy statystyki ataków.

Jak podkreśla Paul Wood metody ataków uległy zmianie od momentu znacznego usprawnienia zabezpieczeń w komputerach. "Obecnie jest dużo trudniej przebić się przez system komputerowych zabezpieczeń w firmie przy użyciu tych samych metod, które były stosowane jeszcze cztery, czy pięć lat temu." – mówi Wood.

Im niższy profil ataku, tym większe szanse sukcesu, że tysiące rozesłanych linków i e-maili z niebezpiecznymi programami zostaną szybko zauważone.

Jedną z najnowszych metod ataku jest wysyłanie kilku e-maili do konkretnych osób w danej firmie. Metoda ta jest stosowana częściej niż programy służące do zbierania ogromnych ilości adresów mailowych z Internetu – podkreśla Paul Wood.

Hakerzy tworzą kombinację zagrożeń poprzez wyrafinowane oprogramowanie. Jeden mały program infekuje komputer, a następnie ściąga kolejny program, który przeszukuje zasoby systemowe, a znalezione pliki przesyła z powrotem do „hosta” lub też wykorzystuje zaatakowany komputer do rozsyłania spamu lub ściągania programów typu "adware".

Aby uniknąć programów antywirusowych, które sprawdzają załączniki poczty elektronicznej, hakerzy zamiast załączników przesyłają e-mailem tylko linki. Te z kolei mogą prowadzić do strony internetowej, która jest "hostem" takiego złośliwego programu. Program zaczyna samoczynnie działać, jeśli przeglądarka po stronie użytkownika nie ma stosownych zabezpieczeń.

Atakami innego typu są te bazujące na słabych punktach aplikacji tj. np. Microsoft Word lub Excel. Hakerzy poprzez stworzenie specjalnych plików Worda i Excela znajdują luki w systemie zabezpieczeń. Otwarcie tego typu plików powoduje uruchomienie niebezpiecznego kodu, który infekuje komputer - mówi Wood.

Przeczytaj także:

![Ewolucja złośliwego oprogramowania II kw. 2019 Ewolucja złośliwego oprogramowania II kw. 2019]() Ewolucja złośliwego oprogramowania II kw. 2019

Ewolucja złośliwego oprogramowania II kw. 2019

Ewolucja złośliwego oprogramowania II kw. 2019

Ewolucja złośliwego oprogramowania II kw. 2019

oprac. : Aleksander Walczak / eGospodarka.pl

Więcej na ten temat:

trojany, ataki internetowe, najpopularniejsze wirusy, konie trojańskie, ataki wirusowe, spam, adware, luki w zabezpieczeniach

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-183608-150x100crop.jpg)

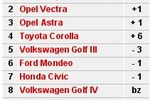

![Sprzedaż samochodów VI 2005 [© Scanrail - Fotolia.com] Sprzedaż samochodów VI 2005](https://s3.egospodarka.pl/grafika/sprzedaz-samochodow-osobowych/Sprzedaz-samochodow-VI-2005-apURW9.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)