Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker

2021-07-23 09:16

![Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker [© pixabay.com] Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker](https://s3.egospodarka.pl/grafika2/smartfon-z-Androidem/Masz-smartfon-z-Androidem-Uwazaj-na-Android-FakeAdBlocker-239316-200x133crop.jpg)

Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker © pixabay.com

Przeczytaj także: Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%

Android/FakeAdBlocker wykorzystuje usługi skracania adresów URL i udostępnianie wygenerowanych w ten sposób linków do pobrania złośliwego oprogramowania. Konsekwencje takiego zachowania mogą być bardzo poważne, włącznie z przejęciem dostępu do konta bankowego ofiary. Przypadki instalacji bankowego trojana Cerberus zostały zanotowane także w Polsce.Jak działa Android/FakeAdBlocker?

Badania telemetryczne przeprowadzone przez badaczy ESET pokazały, że od 1 stycznia do 1 lipca 2021 r. na urządzenia z systemem Android niebezpieczna aplikacja sklasyfikowana jako Android/FakeAdBlocker została pobrana ponad 150 000 razy. Złośliwe oprogramowanie wykorzystuje narzędzia skracania adresów URL. Tego typu narzędzia pozwalają na uzyskanie krótkiego adresu URL, na przykład: https://bit.ly/3xUKnib, który ukrywa oryginalne nazwy domen. W kolejnym kroku, linki te są rozsyłane za pomocą wiadomości tekstowych lub są udostępniane w komentarzach w mediach społecznościowych (np. na Facebooku lub Instagramie), na stronach internetowych czy w ramach aplikacji zainstalowanych na urządzeniach. Po kliknięciu w taki link na urządzeniu ofiary jest instalowane złośliwe oprogramowanie, które pobiera z serwera C&C kontrolowanego przez oszustów i uruchamia dodatkowe szkodliwe programy, takie jak trojany bankowe, trojany SMS, i agresywne oprogramowanie reklamowe, tzw. adware.

Po pierwszym uruchomieniu Android/FakeAdBlocker jego ikona zostaje ukryta, a na ekranie zainfekowanego urządzenia rozpoczyna się wyświetlanie niechcianych reklam mających wywołać strach i poczucie zagrożenia (scareware). W konsekwencji kontaktu ze złośliwym oprogramowaniem i fałszywymi komunikatami na temat bezpieczeństwa, ofiara może odnieść wrażenie, że jej urządzenie jest zainfekowane wirusem, a reklama nakazuje użytkownikowi pobieranie określonych aplikacji ze sklepu Google Play lub spoza oficjalnego sklepu Google. Oprócz tego oferuje udział w podejrzanych ankietach, dostarczanie treści dla dorosłych, rozpoczęcie subskrypcji płatnych usług SMS premium, składanie wątpliwych ofert wygrania nagród czy tworzenie w kalendarzach, także dla systemu iOS, fałszywych wydarzeń informujących o nieistniejących zagrożeniach. Dodatkowo złośliwe oprogramowanie wykorzystuje usługi skracania adresów URL do tworzenia linków do reklam, które w niektórych przypadkach zarabiają na swoich kliknięciach.

fot. mat. prasowe

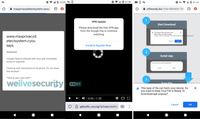

Przykłady podejrzanych agresywnych reklam

Opisy każdego zdarzenia zawierają link, który prowadzi ofiarę do odwiedzenia witryny z reklamami typu scareware.

Realne zagrożenie dla klientów banków

Największym zagrożeniem jest jednak możliwość zainstalowania w urządzeniu z systemem Android złośliwego trojana bankowego Cerberus. Specjaliści ESET zidentyfikowali setki przypadków, w których Cerberus został pobrany poprzez instalację fałszywej aplikacji imitującej inną pełnoprawną aplikację, na przykład Chrome, Android Update, Adobe Flash Player czy Update Android. Takie przypadki miały miejsce głównie w Polsce, Turcji, Hiszpanii, Grecji i we Włoszech.

Cerberus wykrada przede wszystkim dane logowania do bankowości internetowej i aplikacji społecznościowych. W tym celu wyświetla użytkownikowi tzw. overlay, który na ekranie urządzenia „przykrywa” pełnoprawną aplikację uruchomioną na urządzeniu, wyłudzając dane logowania od użytkownika. Użytkownik może być przekonany, że wpisuje dane w pełnoprawnej aplikacji, podczas gdy przekazuje je wprost w ręce przestępców – wyjaśnia Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET. – Cerberus potrafi również przechwytywać wiadomości SMS z kodami jednorazowymi służącymi do autoryzacji przelewów lub logowania do danej usługi w przypadku włączonego dwuskładnikowego uwierzytelniania. Obie funkcjonalności razem (wyłudzanie danych logowania i przechwytywanie kodów jednorazowych) umożliwiają przestępcom przejęcie pełnego dostępu do konta użytkownika, a w przypadku konta bankowego wyprowadzanie pieniędzy – dodaje.

Od kalendarza w iOS do trojana na Androida

W przypadku urządzeń z systemem iOS, specjaliści ESET zidentyfikowali usługi skracania adresów URL, które zalewają ofiary niechcianymi reklamami i przesyłają zdarzenia do kalendarzy, a także rozpowszechniają linki, które następnie mogą być uruchomione na urządzeniach z systemem Android. Adresy te mogą tworzyć wydarzenia w kalendarzach ofiar, automatycznie pobierając plik kalendarza ICS.

fot. mat. prasowe

Prośba o zasubskrybowanie wydarzeń kalendarza na platformach iOS

W przypadku urządzeń z systemem iOS, specjaliści ESET zidentyfikowali usługi skracania adresów URL, które zalewają ofiary niechcianymi reklamami i przesyłają zdarzenia do kalendarzy, a także rozpowszechniają linki, które następnie mogą być uruchomione na urządzeniach z systemem Android.

Android/FakeAdBlocker tworzy 18 wydarzeń w każdym dniu, z których każde ma długość 10 minut. Ich nazwy i opisy sugerują, że smartfon ofiary jest zainfekowany, dane ofiary są ujawnione w Internecie lub aplikacja antywirusowa wygasła. Opisy każdego zdarzenia zawierają link, który prowadzi ofiarę do odwiedzenia witryny z reklamami typu scareware. Ta strona ponownie twierdzi, że urządzenie zostało zainfekowane i oferuje użytkownikowi opcję pobrania podejrzanych aplikacji z Google Play, które mają rzekomo usunąć problem. W jednym z kolejnych kroków witryna żąda pobrania aplikacji o nazwie „adBLOCK”, która nie ma nic wspólnego z legalną aplikacją o tej samej nazwie, a w rzeczywistości działa odwrotnie niż blokowanie reklam. Gdy ofiary przystąpią do pobierania żądanego pliku, zostanie im wyświetlona strona internetowa opisująca kolejne kroki w celu pobrania i zainstalowania złośliwej aplikacji o nazwie „Your File Is Ready To Download.apk.”. W obu scenariuszach reklama typu scareware lub trojan Android/FakeAdBlocker jest dostarczana za pośrednictwem usługi skracania adresów URL.

Proces odinstalowywania Android/FakeAdBlocker

Aby zidentyfikować i usunąć Android/FakeAdBlocker, w tym jego dynamicznie ładowany komponent adware, należy przejść do sekcji Ustawienia/Aplikacje i powiadomienia i wyszukać go wśród zainstalowanych aplikacji. Ponieważ złośliwe oprogramowanie nie ma ikony ani nazwy aplikacji jest ono łatwe do znalezienia. Po zlokalizowaniu aplikacji należy kliknąć w nią jeden raz, następnie dotknąć przycisku Odinstaluj, a na koniec potwierdzić żądanie usunięcia oprogramowania.

fot. mat. prasowe

Ikona Android/FakeAdBlocker

Android/FakeAdBlocker wykorzystuje usługi skracania adresów URL i udostępnianie wygenerowanych w ten sposób linków do pobrania złośliwego oprogramowania.

Jak zapobiegać infekcji złośliwym oprogramowaniem

Aby uchronić się przed instalacją Android/FakeAdBlocker i trojana bankowego należy przestrzegać kilku podstawowych zasad:

- Korzystanie z mechanizmu systemu Android, który nie pozwala na instalację aplikacji pochodzących spoza oficjalnych sklepów – oprogramowanie powinno być pobierane tylko i wyłącznie z Google Play.

- Zachowanie czujności i ostrożności w trakcie pobierania aplikacji, w tym weryfikacja uprawnień i dostępów, których żąda instalowane oprogramowanie.

- Powstrzymanie się przed klikaniem w adresy w wiadomościach tekstowych, szczególnie w przypadku jakichkolwiek wątpliwości odnośnie do ich nadawcy czy treści.

- Zwrócenie szczególnej uwagi na aplikacje, które wymagają dostępu do wiadomości użytkownika.

Flubot zagraża smartfonom z Androidem

Flubot zagraża smartfonom z Androidem

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (1)

-

morryt / 2024-08-19 15:53:10

Dostań się do telefonów i innych gadżetów swoich współmałżonków i dzieci bez ich wiedzy i podejrzeń. Dobrze i bezpiecznie jest wiedzieć, co robią członkowie Twojej rodziny i ukochanej osoby, zawsze bez ich wiedzy. Zawsze myślałam, że nigdy nie będzie możliwe monitorowanie partnera lub dzieci tak, aby tego nie zauważyły, ale to wszystko dzięki niemu mogę obserwować działania moich partnerów bez jej wiedzy

Napisz do:

spyhackden @gmail com [ odpowiedz ] [ cytuj ]

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![Wciąż czekamy na zmierzch Qbota [© Artur Marciniec - Fotolia.com] Wciąż czekamy na zmierzch Qbota](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Wciaz-czekamy-na-zmierzch-Qbota-254797-150x100crop.jpg)

![Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie? [© Brian Jackson - Fotolia.com] Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-Qakbot-unieszkodliwione-ale-na-radosc-za-wczesnie-254595-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![8 wskazówek dla użytkowników TikToka [© pixabay.com] 8 wskazówek dla użytkowników TikToka](https://s3.egospodarka.pl/grafika2/TikTok/8-wskazowek-dla-uzytkownikow-TikToka-239307-150x100crop.jpg)

![Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r [© Freepik] Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-II-2025-Eksport-spadl-o-5-a-import-wzrosl-o-1-1-r-r-266067-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w III 2025 roku [© Freepik] Najszybszy internet mobilny i 5G w III 2025 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-III-2025-roku-266062-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)