Trojany a oszustwa internetowe

2006-10-09 00:13

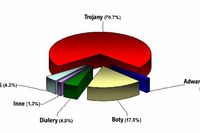

W pierwszej połowie 2006 roku aż 94% złośliwych kodów wykrytych przez firmę Panda Software było bezpośrednio związanych z przestępczością internetową, z czego 70% stanowiły trojany. Strategia twórców niebezpiecznych zagrożeń internetowych jest jasna. Nie chcą już sławy i dużych, szybko rozprzestrzeniających się epidemii. Głównym ich celem jest uzyskanie jak największych korzyści finansowych.

Przeczytaj także: Konta online podatne na kradzież tożsamości

Dlatego umieszczają swoje niebezpieczne aplikacje na komputerach nie świadomych niczego użytkowników, koncentrując się bardziej na określonych celach niż szerokim rozpowszechnianiu swoich plików.fot. mat. prasowe

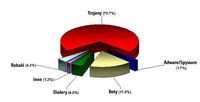

Trojany to niezwykle uniwersalny rodzaj złośliwego oprogramowania, który może zostać wykorzystany do rozmaitych działań przeprowadzanych na zainfekowanych komputerach (kradzież poufnych informacji, danych logowania, pobieranie innych szkodliwych aplikacji itd.). W roku 2005 odsetek wykrytych przez Laboratorium Panda robaków i trojanów wynosił odpowiednio 40% i 26%. W pierwszej połowie 2006r. trojany stanowiły ponad 70% wszystkich złośliwych zagrożeń, podczas gdy robaki zaledwie 4%. Liczby te są niezwykle znaczące i obrazują, jak zmieniają się cele i aspiracje cyber-przestępców.

fot. mat. prasowe

Co więcej, obecna tendencja zwyżkowa utrzymuje się: w okresie od stycznia do sierpnia 2005 wykryto 2 468 nowych trojanów, podczas gdy w tym samym okresie w roku 2006 liczba ta wyniosła już 3 086, co stanowi 25-procentowy wzrost.

Trojany bankowe tworzone są szczególnie do “podglądania” każdej próby logowania do serwisów bankowości internetowej i kradzieży poufnych informacji: nazwy użytkownika, hasła, PIN-u, numeru konta i karty kredytowej itd. Informacje te są później wykorzystywane do działalności przestępczej, łącznie z fałszerstwami internetowymi i kradzieżą tożsamości. Większość obecnie wykorzystywanych trojanów działa według tego schematu, w szczególnym niebezpieczeństwie znajdują się więc użytkownicy przeprowadzający operacje finansowe za pomocą Internetu.

Przeczytaj także:

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]() McAfee: metody działania cyberprzestępców

McAfee: metody działania cyberprzestępców

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg) McAfee: metody działania cyberprzestępców

McAfee: metody działania cyberprzestępców

oprac. : Beata Szkodzin / eGospodarka.pl

Więcej na ten temat:

kradzież tożsamości, cyberprzestępcy, phishing, kradzież danych, przestępstwa internetowe, oszustwa internetowe

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów](https://s3.egospodarka.pl/grafika/McAfee/Metody-rekrutacji-do-cybergangow-apURW9.jpg)

![Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem? [© StockSnap z Pixabay] Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem?](https://s3.egospodarka.pl/grafika2/Spotify/Cyberprzestepcy-kradna-konta-na-Spotify-Jak-rozpoznac-problem-265670-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![Sposobów na wyłudzenie danych osobowych przybywa [© ra2 studio - Fotolia.com] Sposobów na wyłudzenie danych osobowych przybywa](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Sposobow-na-wyludzenie-danych-osobowych-przybywa-248713-150x100crop.jpg)

![Jak cyberprzestępcy kradną dane kart płatniczych? [© pixabay.com] Jak cyberprzestępcy kradną dane kart płatniczych?](https://s3.egospodarka.pl/grafika2/karty-platnicze/Jak-cyberprzestepcy-kradna-dane-kart-platniczych-246333-150x100crop.jpg)

![Cyberprzestępcy atakują konta bankowe [© stoupa - Fotolia.com] Cyberprzestępcy atakują konta bankowe](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-atakuja-konta-bankowe-MBuPgy.jpg)

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje](https://s3.egospodarka.pl/grafika/phishing/RSA-gang-Rock-Phish-znow-atakuje-MBuPgy.jpg)

![Gazety online coraz popularniejsze [© Scanrail - Fotolia.com] Gazety online coraz popularniejsze](https://s3.egospodarka.pl/grafika/prasa/Gazety-online-coraz-popularniejsze-apURW9.jpg)

![Osoby starsze a nowe technologie [© Scanrail - Fotolia.com] Osoby starsze a nowe technologie](https://s3.egospodarka.pl/grafika/seniorzy/Osoby-starsze-a-nowe-technologie-apURW9.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![Fuzje i przejęcia w Polsce w I kw. 2025 [© Freepik] Fuzje i przejęcia w Polsce w I kw. 2025](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-w-Polsce-w-I-kw-2025-266004-150x100crop.jpg)

![Badania internetu Gemius/PBI III 2025 [© Freepik] Badania internetu Gemius/PBI III 2025](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-III-2025-265999-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)

![Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku [© Freepik] Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku](https://s3.egospodarka.pl/grafika2/nabywanie-nieruchomosci-przez-cudzoziemcow/Cudzoziemcy-kupili-w-Polsce-ponad-17-tysiecy-mieszkan-w-2024-roku-266015-150x100crop.jpg)

![Ile zapłacimy za koszyk wielkanocny 2025? [© Freepik] Ile zapłacimy za koszyk wielkanocny 2025?](https://s3.egospodarka.pl/grafika2/wielkanoc/Ile-zaplacimy-za-koszyk-wielkanocny-2025-266014-150x100crop.jpg)

![Kryptowaluta w darowiźnie - trzeba zapłacić podatek? [© Bianca Holland z Pixabay] Kryptowaluta w darowiźnie - trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/darowizna/Kryptowaluta-w-darowiznie-trzeba-zaplacic-podatek-266013-150x100crop.jpg)