Nowe warianty ransomware - Monti, BlackHunt i Putin

2023-01-25 08:53

Przeczytaj także: Cyberataki w Polsce rosną szybciej niż na świecie?

Każda zidentyfikowana odmiana ataku ransomware szyfrowała dane na zainfekowanym urządzeniu i żądała okupu od ofiary w zamian za odszyfrowanie informacji. Poniżej przedstawiono mechanizm działania wykrytych wariantów.Oprogramowanie Monti prowadzi tzw. ścianę wstydu

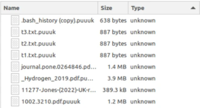

Monti to stosunkowo nowy wariant ataku ransomware, zaprojektowany do szyfrowania plików w systemach Linux. Pliki zaatakowane przez Monti mają rozszerzenie „.puuuk”. Zespół FortiGuard Labs wykrył także warianty tego złośliwego oprogramowania, które działają na systemach Windows.

fot. mat. prasowe

Pliki zaszyfrowane przez Monti

Pliki zaatakowane przez Monti mają rozszerzenie „.puuuk”. Zespół FortiGuard Labs wykrył także warianty tego złośliwego oprogramowania, które działają na systemach Windows.

Na zainfekowanym urządzeniu Monti zostawia notatkę o konieczności zapłaty okupu zatytułowaną „README.txt”. Ponadto, pokazuje ofierze, ile plików zostało zaszyfrowanych. W przeciwieństwie do typowego ataku ransomware, Monti obsługuje dwie oddzielne strony w sieci TOR: jedną do hostowania danych skradzionych ofiarom i drugą, do negocjowania okupu. W momencie opracowywania tego materiału druga witryna nie była dostępna.

Strona wycieku danych zawiera tzw. ścianę wstydu (Wall of Shame) z założeniem, że pokazywała będzie dane ofiar, które nie zapłaciły okupu. Obecnie ściana jest pusta, ale zawiera prowokacyjną wiadomość, która może wskazywać, że wiele ofiar dotkniętych Monti było „chętnych do współpracy” i zapłaciło okup (z wyjątkiem jednej ofiary w Argentynie).

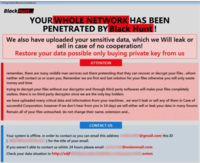

fot. mat. prasowe

Tzw. ściana wstydu oprogramowania Monti.

Strona wycieku danych zawiera tzw. ścianę wstydu (Wall of Shame) z założeniem, że pokazywała będzie dane ofiar, które nie zapłaciły okupu.

BlackHunt atakuje także kopie plików

Analitycy FortiGuard Labs zidentyfikowali nowe warianty złośliwego oprogramowania BlackHunt. Dostęp do sieci ofiar uzyskują poprzez niepoprawnie skonfigurowany protokół zdalnego dostępu Remote Desktop Protocol (RDP).

Pliki zaszyfrowane przez ransomware BlackHunt można zidentyfikować za pomocą następującego wzorca nazwy pliku: [unikalny identyfikator przypisany do każdej zagrożonej maszyny].[kontaktowy adres e-mail].Black. BlackHunt usuwa również kopie plików, co znacznie utrudnia ich odzyskanie. Oprogramowanie zostawia na zainfekowanym urządzeniu dwie notatki na temat okupu: jedna nosi tytuł „#BlackHunt_ReadMe.hta”, a druga „#BlackHunt_ReadMe.txt”.

fot. mat. prasowe

Pliki zaszyfrowane przez BlackHunt.

BlackHunt usuwa również kopie plików, co znacznie utrudnia ich odzyskanie.

Chociaż obie noty dotyczą ataku BlackHunt, zawierają różne adresy e-mail, za pośrednictwem których ofiara powinna skontaktować się z przestępcami, a także odmienne identyfikatory przypisane do każdej ofiary. Notatka o okupie w formacie HTA zawiera link do strony sieci TOR, która nie była już dostępna w czasie dochodzenia prowadzonego przez FortiGuard Labs.

fot. mat. prasowe

Notatka w formacie HTA, mówiąca o ataku BlackHunt i konieczności zapłacenia okupu

Notatka o okupie w formacie HTA zawiera link do strony sieci TOR, która nie była już dostępna w czasie dochodzenia prowadzonego przez FortiGuard Labs

Ransomware Putin publikuje dane na Telegramie

Putin to najnowszy wariant złośliwego oprogramowania szyfrującego pliki. Ta odmiana ataku ransomware próbuje wyłudzić pieniądze za odszyfrowanie danych i ich nieupublicznianie. Pliki zaszyfrowane przez ransomware Putin mają rozszerzenie „.PUTIN”.

Podobnie jak Monti i BlackHunt, oprogramowanie Putin zostawia na zaatakowanym urządzeniu notatkę zatytułowaną „README.txt”, która informuje ofiarę, że ma dwa dni na zapłacenie okupu, a w przeciwnym razie skradzione dane nie zostaną odzyskane. Jest to powszechna taktyka stosowana przez atakujących, która ma wywrzeć presję na ofiarach, aby jak najszybciej zapłaciły okup.

fot. mat. prasowe

Wiadomość od oprogramowania Putin mówiąca o konieczności zapłaty okupu w ciągu dwóch dni

Podobnie jak Monti i BlackHunt, oprogramowanie Putin zostawia na zaatakowanym urządzeniu notatkę zatytułowaną „README.txt”, która informuje ofiarę, że ma dwa dni na zapłacenie okupu, a w przeciwnym razie skradzione dane nie zostaną odzyskane

Notatka mówiąca o konieczności zapłacenia okupu zawiera linki do dwóch kanałów na platformie Telegram: jeden służy negocjowaniu płatności okupu z przestępcami, a drugi publikowaniu danych skradzionych ofiarom. W momencie prowadzenia śledztwa przez FortiGuard Labs na kanale wykorzystywanym do gromadzenia danych wymienione są dwie firmy – z Singapuru i Hiszpanii. Jednak daty postów na kanale sięgają tylko końca listopada 2022 r., wskazując, że ransomware Putin prawdopodobnie nie jest jeszcze rozpowszechniony na szeroką skalę.

fot. mat. prasowe

Kanał ransomware Putin na platformie Telegram.

Notatka mówiąca o konieczności zapłacenia okupu zawiera linki do dwóch kanałów na platformie Telegram: jeden służy negocjowaniu płatności okupu z przestępcami, a drugi publikowaniu danych skradzionych ofiarom.

W obliczu ciągle pojawiających się nowych wariantów ataków ransomware, przedsiębiorstwa powinny dostosować swoje działania obronne do taktyk cyberprzestępców. Tworzenie kopii zapasowych danych, korzystanie z wielopoziomowego podejścia do zabezpieczania cyfrowych zasobów, a także identyfikowanie ścieżek, którymi przestępcy mogą dostać się do systemu, to podstawowe sposoby na minimalizowanie negatywnych skutków cyberataku.

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg) Cyberprzestępcy to już nie są "zwykli" hakerzy

Cyberprzestępcy to już nie są "zwykli" hakerzy

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Nowe warianty ransomware - Monti, BlackHunt i Putin [© DD Images - Fotolia.com] Nowe warianty ransomware - Monti, BlackHunt i Putin](https://s3.egospodarka.pl/grafika2/ransomware/Nowe-warianty-ransomware-Monti-BlackHunt-i-Putin-250356-200x133crop.jpg)

![Więcej cyberataków na polskie firmy w grudniu 2023 [© Paolese - Fotolia.com] Więcej cyberataków na polskie firmy w grudniu 2023](https://s3.egospodarka.pl/grafika2/cyberataki/Wiecej-cyberatakow-na-polskie-firmy-w-grudniu-2023-257250-150x100crop.jpg)

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Ransomware znowu atakuje: email bombing i oszustwa na Teams [© ra2 studio - Fotolia.com] Ransomware znowu atakuje: email bombing i oszustwa na Teams](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-znowu-atakuje-email-bombing-i-oszustwa-na-Teams-264681-150x100crop.jpg)

![Ransomware w XII 2024. 86 ofiar FunkSec [© Florian Roth - Fotolia.com] Ransomware w XII 2024. 86 ofiar FunkSec](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-w-XII-2024-86-ofiar-FunkSec-264556-150x100crop.jpg)

![Polska wśród głównych celów ransomware [© zimmytws - Fotolia.com] Polska wśród głównych celów ransomware](https://s3.egospodarka.pl/grafika2/ransomware/Polska-wsrod-glownych-celow-ransomware-264379-150x100crop.jpg)

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja](https://s3.egospodarka.pl/grafika2/cyberataki/Na-celowniku-ransomware-glownie-przemysl-i-edukacja-263064-150x100crop.jpg)

![Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony [© Gerd Altmann z Pixabay] Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony](https://s3.egospodarka.pl/grafika2/poczta-elektroniczna/Ataki-na-firmowa-poczte-e-mail-Techniki-cyberprzestepcow-i-sposoby-ochrony-262939-150x100crop.jpg)

![5 rad na oszczędzanie energii. Uwaga na cyberprzestępców! [© ratmaner - Fotolia.com] 5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!](https://s3.egospodarka.pl/grafika2/energia/5-rad-na-oszczedzanie-energii-Uwaga-na-cyberprzestepcow-250302-150x100crop.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)