Ewolucja złośliwego oprogramowania I-VI 2006

2006-10-23 01:23

Przeczytaj także: Ewolucja złośliwego oprogramowania IV-VI 2006

Rozkład trojanów ze względu na kategorię pokazuje Rysunek 3.fot. mat. prasowe

Popularność programów typu Trojan-Downloader czy Backdoor można wyjaśnić tym, że często wykorzystywane są do tworzenia botnetów. Aby przejąć kontrolę nad komputerem ofiary, złośliwy użytkownik infekuje go niewielkim, wyspecjalizowanym programem typu Trojan-Downloader. Zadaniem takiego trojana jest zainstalowanie w systemie innych złośliwych programów: bardzo często są to Backdoory, które przekazują pełny zdalny dostęp do komputera ofiary.

Istnieją również programy typu Trojan-Spy i Trojan-PSW. Jak wskazują ich nazwy, trojany te zajmują się szpiegowaniem i kradzieżą poufnych informacji. Za ich pomocą można "wyciągnąć" niemal każdy rodzaj danych osobowych: od haseł do gier i systemów finansowych po informacje, które mogą zostać wykorzystane w badaniach marketingowych - wszystko to bez wzbudzania najmniejszych podejrzeń użytkownika.

W przeciwieństwie do złośliwego kodu, który jest zdolny do rozmnażania się (wirusy, robaki), programy trojańskie muszą zostać "dostarczone" na komputer ofiary. Ostatnio trojany dostarczane są za pośrednictwem spamu z złącznikami zawierającymi złośliwy kod albo wykorzystuje się do tego exploity na luki w systemach operacyjnych i aplikacjach. Złośliwi użytkownicy preferują obecnie metodę masowych wysyłek. Tysiąc infekcji kosztuje w granicach 40-60 dolarów, chociaż nikt nie obiecuje klientowi, że "jego" złośliwy program będzie jedynym na zainfekowanym komputerze.

W przyszłości wzrost liczby programów zaliczanych do kategorii koni trojańskich utrzyma się prawdopodobnie na mniej więcej stałym poziomie. Możliwy jest jednak nieznaczny spadek.

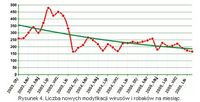

Wirusy i robaki

Od ponad roku jesteśmy świadkami spadku liczby wirusów i robaków. Poniższy wykres przedstawia liczbę nowych modyfikacji wirusów i robaków wykrywanych w kolejnych miesiącach.

fot. mat. prasowe

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]() Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : Aleksander Walczak / eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Technologia podzieli rasę ludzką? [© Scanrail - Fotolia.com] Technologia podzieli rasę ludzką?](https://s3.egospodarka.pl/grafika/nowe-technologie/Technologia-podzieli-rase-ludzka-apURW9.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)