Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

2023-03-13 08:07

Z najnowszego, poświęconego sytuacji w II połowie minionego roku raportu FortiGuard Labs "Global Threat Landscape Report", wynika, że cyberprzestępczość ma się dobrze, tempo rozwoju ransomware w zasadzie nie maleje, a cyberataki są nieustanne i coraz groźniejsze. Eksperci podkreślają, że niebezpieczeństwo tkwi obecnie przede wszystkim w coraz bardziej wyrafinowanych i złożonych mechanizmach dystrybucji zagrożeń, co jest odpowiedzią cyberprzestępców na coraz bardziej rozbudowywane mechanizmy obrony przed atakami.

Przeczytaj także: Cyberataki: szybsze i coraz bardziej zautomatyzowane

Z tego tekstu dowiesz się m.in.:

- Jak przedstawia się bieżący krajobraz zagrożeń generowanych przez złośliwe oprogramowanie?

- Czy ransomware nadal pozostaje poważnym problemem?

- Jaka jest skala występowania złośliwego oprogramowania typu wiper?

Najważniejsze informacje z raportu obejmującego drugą połowę 2022 r.:

- Ewolucja dystrybuowanego na masową skalę złośliwego kodu typu wiper nadal pokazuje destrukcyjny charakter cyberataków.

- Nowe metody śledcze pozwalają menedżerom na stanowisku CISO na priorytetyzację działań ograniczających ryzyko i minimalizację obszaru aktywnych ataków.

- Odnotowywany jest najwyższy poziom zagrożenia związanego z atakami ransomware i nie ma dowodów wskazujących, że ich tempo spada w skali globalnej. Usługowy model Ransomware-as-a-Service (RaaS) przyczynia się do wzrostu ryzyka pojawiania się nowych wariantów.

- Najbardziej rozpowszechnione złośliwe oprogramowanie funkcjonowało przez ponad rok i było poddawane ewolucji na szeroką skalę, co podkreśla skuteczność kodu oraz opłacalność jego ponownego wykorzystania.

- Log4j nadal jest wykorzystywany w wielu przedsiębiorstwach we wszystkich regionach geograficznych i branżach, a zwłaszcza w placówkach technologicznych, rządowych i edukacyjnych.

Destrukcyjne, przypominające APT ataki typu wiper rozprzestrzeniały się na szeroką skalę w 2022 r.

Analiza danych dotyczących ataków typu wiper ujawniła trend polegający na tym, że cyberprzestępcy konsekwentnie stosują destrukcyjne techniki przeciwko swoim celom. Pokazała również, że przy braku granic w internecie, mogą oni w łatwy sposób skalować tego typu ataki, z zastosowaniem modelu cyberprzestępczości jako usługi (Cybercrime-as-a-Service, CaaS).

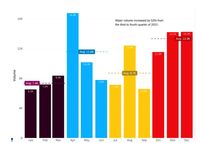

Na początku 2022 roku, gdy rozpoczęła się wojna rosyjsko-ukraińska, FortiGuard Labs odnotował obecność kilku nowych rodzajów wiperów, które mogły początkowo zostać opracowane i zastosowane na zlecenie agencji rządowych. W dalszej części roku tego typu złośliwe oprogramowanie rozszerzyło swój zakres geograficzny, jak też stopień aktywności – w IV kwartale odnotowano ich o 53% więcej niż w III kwartale. Niestety, nie wydaje się, aby intensywność wykorzystania wiperów miała w najbliższym czasie ulec spowolnieniu, biorąc pod uwagę ich aktywność zaobserwowaną w IV kwartale. Oznacza to, że potencjalnym celem może być każde przedsiębiorstwo, a nie tylko instytucje z siedzibą w Ukrainie lub okolicznych krajach.

fot. mat. prasowe

Skala występowania złośliwego oprogramowania typu wiper

Nie wydaje się, aby intensywność wykorzystania wiperów miała w najbliższym czasie ulec spowolnieniu

Przypisywanie zagrożeń do obszarów infrastruktury IT ujawnia strefy podatności, co pomoże osobom odpowiedzialnym za bezpieczeństwo w ustalaniu priorytetów

Trendy dotyczące exploitów obrazują, jakie obiekty cyberprzestępcy chcieliby zaatakować oraz pokazują, które obszary mogą stać się ich celem w przyszłości. FortiGuard Labs posiada obszerne archiwum informacji o znanych lukach, a dzięki wzbogaceniu tych danych eksperci byli w stanie identyfikować w czasie rzeczywistym aktywnie wykorzystywane podatności oraz mapować strefy aktywnego ryzyka na całej powierzchni ataku.

W drugiej połowie 2022 r. mniej niż 1% wszystkich zaobserwowanych luk odkrytych w dużych przedsiębiorstwach znajdowało się na urządzeniach końcowych i było aktywnie wykorzystywanych do ataku, co daje menedżerom na stanowisku CISO czytelny obraz ryzyka dotyczącego poszczególnych obszarów oraz wskazuje, gdzie powinny być podjęte priorytetowe wysiłki związane z łataniem luk w celu jego minimalizacji.

Cyberprzestępczość motywowana finansowo oraz ataki ransomware utrzymują się na najwyższym poziomie

Z przeprowadzonych przez FortiGuard Labs badań dotyczących reagowania na incydenty wynika, że cyberprzestępczość motywowana finansowo była przyczyną największej liczby incydentów (73,9%), zaś na drugim miejscu znalazło się cyfrowe szpiegostwo (13%). W całym 2022 roku wśród cyberprzestępstw motywowanych finansowo aż 82% wiązało się z atakami ransomware lub wykorzystaniem innych złośliwych skryptów, co pokazuje, że tego typu zagrożenia nadal pozostają popularne, między innymi za sprawą oferowanych w dark webie usług Ransomware-as-a-Service (RaaS).

W rzeczywistości, wolumen ataków ransomware wzrósł o 16% w porównaniu z pierwszą połową 2022 r. Z łącznej liczby 99 zaobserwowanych rodzin tego typu złośliwego kodu, pięć najliczniej występujących stanowiło około 37% całej aktywności ransomware w drugiej połowie 2022 r. Na szczycie listy znalazł się GandCrab, udostępniany w modelu RaaS, który po raz pierwszy zaobserwowano w 2018 roku. I chociaż cyberprzestępcy stojący za GandCrab ogłosili, że przechodzą na emeryturę po osiągnięciu ponad 2 miliardów dolarów zysku, to w międzyczasie powstało wiele odmian tego ataku. Możliwe, że stanowią one dziedzictwo tej grupy przestępczej lub kod został po prostu przez kogoś rozbudowany, zmieniony i ponownie wypuszczony, co pokazuje jak ważne jest nawiązywanie globalnego partnerstwa pomiędzy wszystkimi rodzajami przedsiębiorstw w celu trwałego zlikwidowania działalności przestępczej. Skuteczne przerwanie łańcuchów dostaw cyberprzestępców wymaga grupowego globalnego wysiłku z silnymi, zaufanymi relacjami oraz współpracą dotyczącą cyfrowego bezpieczeństwa, podjętą pomiędzy publicznymi i prywatnymi interesariuszami z różnych branż.

Ponowne wykorzystanie kodu przez cyberprzestępców pokazuje ich zaradną naturę

Cyberprzestępcy są z natury przedsiębiorczy i zawsze starają się maksymalizować poziom zwrotu z podjętych inwestycji oraz wykorzystanej wiedzy, aby ich ataki były bardziej skuteczne i opłacalne. Ponowne wykorzystanie wcześniej opracowanego i sprawdzonego „w boju” kodu jest dla nich skutecznym i lukratywnym sposobem działania, ponieważ jedynymi zmianami, jakie muszą wprowadzić, jest nieznaczne dopracowanie mechanizmu ataku w celu pokonania rozwiązań zabezpieczających, które były w stanie zablokować go wcześniej.

Większość przeanalizowanego przez FortiGuard Labs złośliwego kodu w drugiej połowie 2022 r. miała więcej niż rok. Wśród próbek znalazły się różne warianty trojana Emotet, co umożliwiło skrupulatną analizę trendu zapożyczania kodu i jego ponownego wykorzystywania. Badanie to wykazało, że Emotet został poddany znacznej ewolucji, w wyniku której powstało aż sześć jego wariantów. Wynika z tego, że cyberprzestępcy nie tylko wprowadzają mechanizmy automatyzujące zagrożenia, ale również w aktywny sposób modernizują kod, aby uczynić go jeszcze skuteczniejszym.

Aktywność starszych botnetów dowodem na odporność łańcuchów dostaw zagrożeń

Oprócz ponownego wykorzystywania kodu, przeciwnicy również robią użytek z istniejącej infrastruktury botnetowej oraz zagrożeń starszego typu w celu maksymalizacji swojego zysku. Inżynierowie FortiGuard Labs podczas swoich badań odkryli, że wiele sieci botnetów nie jest nowych. Na przykład, aktywność botnetu Morto, który został po raz pierwszy zaobserwowany w 2011 r., gwałtownie wzrosła pod koniec 2022 r. A inne, takie jak Mirai i Gh0st.Rat, nadal są rozpowszechnione we wszystkich regionach. Co zaskakujące, z pięciu największych obserwowanych botnetów tylko RotaJakiro pochodzi z obecnej dekady.

Chociaż może wydawać się kuszące, aby zakwalifikować starsze zagrożenia jako przestarzałe, przedsiębiorstwa ze wszystkich branż stale powinny zachowywać czujność. Te „stare” botnety nie bez powodu wciąż są rozpowszechnione: są nadal bardzo skuteczne. Cyberprzestępcy posiadający dostęp do istniejącej infrastruktury botnetów będą nadal ją wykorzystywać oraz przekształcać w coraz bardziej uporczywe wersje, z wysoce wyspecjalizowanymi mechanizmami atakowania, ponieważ jest to opłacalne. W drugiej połowie 2022 r. znaczącym celem botnetu Mirai byli w szczególności dostawcy zarządzanych usług bezpieczeństwa (MSSP), branża telekomunikacyjna oraz produkcyjna, która jest znana z szerokiego wykorzystania technik operacyjnych (OT). Cyberprzestępcy podejmują skoordynowane wysiłki na szeroką skalę, aby atakować podmioty z tych branż sprawdzonymi metodami.

Narzędzie Log4j nadal jest powszechnie wykorzystywane i stanowi cel cyberprzestępców

Nawet przy całym rozgłosie, jaki narzędzie Log4j uzyskało w 2021 r. i na początku 2022 r., znaczna liczba przedsiębiorstw nadal nie załatała go lub nie zastosowała odpowiednich zabezpieczeń, aby ochronić własną infrastrukturę przed jedną z najbardziej godnych uwagi luk w historii.

W drugiej połowie 2022 roku Log4j był nadal aktywnie wykorzystywany we wszystkich regionach i był drugim najpopularniejszym celem ataku. W środowiskach 41% przedsiębiorstw, które były analizowane przez FortiGuard Labs, wykryto aktywność Log4j, co pokazuje, jak powszechne pozostaje wykorzystujące tę lukę zagrożenie Log4Shell. Apache Log4j był najbardziej rozpowszechniony w placówkach technologicznych, rządowych i edukacyjnych, co nie powinno dziwić, biorąc pod uwagę popularność tego oprogramowania open-source.

Analiza historii złośliwego kodu: Zmiany w dystrybucji pokazują, jak pilna jest potrzeba uświadamiania użytkowników

Analiza strategii cyberprzestępców daje cenny wgląd w proces ewolucji technik i taktyk ataków, co umożliwia lepszą ochronę przed zagrożeniami w przyszłości. Eksperci FortiGuard Labs przeanalizowali funkcjonalność wykrytego złośliwego kodu na podstawie danych z modułów sandbox, aby prześledzić najczęstsze metody jego dystrybucji. Ważne jest jednak, że z tej perspektywy można zaobserwować tylko zachowanie pozyskanych i uruchomionych próbek.

Wśród przeanalizowanych w module sandbox najważniejszych ośmiu taktyk i technik wykorzystywanych przez cyberprzestępców w celu uzyskania dostępu do systemów przedsiębiorstw we wszystkich regionach na świecie najpopularniejszą taktyką okazała się „drive-by-compromise” czyli dostarczanie przez włamanie. Uzyskują oni dostęp do systemów ofiar głównie wtedy, gdy niczego niepodejrzewający użytkownik przegląda internet i nieumyślnie pobiera złośliwy kod poprzez odwiedzenie zainfekowanej strony internetowej, otwarcie szkodliwego załącznika do wiadomości e-mail lub nawet kliknięcie linku w oknie pop-up. Wyzwanie związane z taką taktyką polega na tym, że po uzyskaniu dostępu i pobraniu złośliwego kodu często jest już za późno na uniknięcie zainfekowania urządzenia użytkownika, chyba że stosuje on całościowe podejście do kwestii bezpieczeństwa.

Szeroka oferta w celu stawienia czoła zagrożeniom

Fortinet jest liderem w dziedzinie cyberbezpieczeństwa i innowacji sieciowych klasy korporacyjnej. Pomaga menedżerom na stanowisku CISO oraz zespołom odpowiedzialnym za cyfrowe bezpieczeństwo w przerywaniu łańcuchów ataków, minimalizowaniu skutków incydentów związanych z cyberbezpieczeństwem oraz ułatwia przygotowanie się na potencjalne zagrożenia.

Pakiet rozwiązań ochronnych oferowanych przez firmę Fortinet obejmuje szereg potężnych narzędzi, takich jak zapory sieciowe nowej generacji (NGFW), telemetria i analityka sieciowa, wykrywanie zagrożeń w urządzeniach końcowych i reagowanie na nie (EDR), rozszerzone wykrywanie zagrożeń i reagowanie na nie (XDR), zabezpieczanie przez cyfrowym ryzykiem (DRP), zarządzanie informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM), działający w czasie rzeczywistym moduł testowy sandbox, honeypot, orkiestracja bezpieczeństwa, automatyzacja działań i reagowanie na zagrożenia (SOAR) oraz wiele innych. Rozwiązania te zapewniają przedsiębiorstwom zaawansowane funkcje wykrywania incydentów bezpieczeństwa i zapobiegania im na całej powierzchni ataku.

Aby uzupełnić te rozwiązania oraz wesprzeć zespoły o niewielkiej liczbie pracowników, dodatkowo doświadczające luki kompetencyjnej w dziedzinie cyberbezpieczeństwa, Fortinet oferuje również usługi analizy zagrożeń i reagowania na nie, bazujące na uczeniu maszynowym. Dostarczają one aktualnych informacji o najnowszych cyfrowych zagrożeniach i umożliwiają przedsiębiorstwom szybkie reagowanie na incydenty bezpieczeństwa, minimalizując ich wpływ na działalność biznesową. Dodatkowo, zespoły ekspertów pracujących w działach SOC, odpowiedzialne za analizowanie zagrożeń, pomagają również specjalistom ds. bezpieczeństwa w firmach lepiej przygotować się na cyberzagrożenia i zapewniają monitorowanie ich środowiska w czasie rzeczywistym oraz reagowanie na incydenty.

Taki całościowy pakiet rozwiązań i usług w zakresie cyberbezpieczeństwa umożliwia osobom na stanowisku CISO oraz zespołom ds. bezpieczeństwa skupienie się na wspieraniu biznesu oraz realizacji projektów o wyższym priorytecie.

Dla cyberprzestępców utrzymanie dostępu do zaatakowanego środowiska oraz uniknięcie wykrycia to nie lada wyczyn, ponieważ chroniące współczesne przedsiębiorstwa cyfrowe systemy są nieustannie rozwijane. Aby zapewnić sobie możliwość kontynuowania destrukcyjnych akcji, stosują oni więcej rodzajów technik zwiadowczych oraz wdrażają coraz bardziej wyrafinowane alternatywne metody prowadzenia uporczywych ataków typu APT, między innymi z zastosowaniem złośliwego oprogramowania typu wiper lub innych zaawansowanych zagrożeń. Aby chronić się przed tego typu działaniami, przedsiębiorstwa powinny wdrożyć we wszystkich urządzeniach ochronnych skoordynowane, bazujące na uczeniu maszynowym i możliwe do natychmiastowego wykorzystania, działające w czasie rzeczywistym mechanizmy inteligentnego wykrywania zagrożeń. Pozwoli to identyfikować podejrzane działania oraz w skoordynowany sposób łagodzić skutki potencjalnego ataku w rozszerzonym obszarze środowiska IT – komentuje Derek Manky, Chief Security Strategist & Global VP Threat Intelligence, FortiGuard Labs.

Informacje o raporcie

Najnowszy dokument „Global Threat Landscape Report” zawiera zbiór informacji wywiadowczych, pozyskanych przez FortiGuard Labs z ogromnej liczby czujników znajdujących się w rozwiązaniach Fortinet, które zebrały dane dotyczące miliardów zdarzeń związanych z zagrożeniami zaobserwowanymi na całym świecie w drugiej połowie 2022 roku. W raporcie tym opisano – bazując na metodologii MITRE ATT&CK, która klasyfikuje taktyki, techniki i procedury (TTP) stosowane przez cyberprzestępców – w jaki sposób namierzają oni luki w środowisku ofiary, budują złośliwą infrastrukturę oraz dokonują szkód lub wykorzystują pozyskane dane. Dokument przedstawia zagadnienie z perspektywy globalnej i regionalnej, jak też prezentuje trendy dotyczące zagrożeń, które wpływają na środowiska informatyczne (IT) oraz technik operacyjnych (OT).

Przeczytaj także:

![Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić [© Artur Marciniec - Fotolia.com] Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić]() Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić

Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić

![Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić [© Artur Marciniec - Fotolia.com] Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-cyberataki-nie-odpuszczaja-ale-jest-szansa-to-zmienic-240442-150x100crop.jpg) Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić

Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić

oprac. : eGospodarka.pl

Więcej na ten temat:

zagrożenia internetowe, hakerzy, cyberprzestępcy, trojany, malware, ransomware, cryptojacking, szkodliwe programy

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-200x133crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-II-kw-2019-r-222431-150x100crop.jpg)

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Poznaj-najpopularniejsze-metody-cyberatakow-na-firmy-w-Polsce-219589-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r. [© Artem - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2018-r-216006-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r. [© Andrey Popov - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-III-kw-2018-r-212521-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki I kw. 2018 r. [© peshkov - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki I kw. 2018 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-I-kw-2018-r-209513-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2017-r-203951-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![5 zasad cyberbezpieczeństwa [© pixabay.com] 5 zasad cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-zasad-cyberbezpieczenstwa-251318-150x100crop.jpg)

![Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r [© Freepik] Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-II-2025-Eksport-spadl-o-5-a-import-wzrosl-o-1-1-r-r-266067-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w III 2025 roku [© Freepik] Najszybszy internet mobilny i 5G w III 2025 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-III-2025-roku-266062-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)