Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?

2023-05-17 00:20

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-i-ChatGPT-kluczowymi-metodami-hakerow-252568-200x133crop.jpg)

ChatGPT może być użyty do napisania idealnej wiadomości phishingowej © pixabay.com

Przeczytaj także: Phishing w nowej odsłonie. 3 taktyki cyberprzestępców

Z tego tekstu dowiesz się m.in.:

- Na czym polegają ataki socjotechniczne?

- Jakie są najpopularniejsze metody hakerskie w Polsce?

- Do czego służy hakerom ChatGPT?

Zagrożenia bezpieczeństwa na świecie prawdopodobnie staną się z czasem bardziej wyrafinowane, a tym samym droższe: eksperci przewidują, że globalne koszty cyberprzestępczości osiągną 10,5 biliona dolarów do 2025 roku, co stanowi wzrost o 15% z 3 bilionów dolarów w 2015 roku.

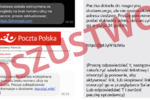

Oszustwa z wykorzystaniem socjotechniki stanowią rosnącą i znaczącą część cyberzagrożeń. Najpowszechniejszym sposobem wyłudzania danych i pieniędzy są fałszywe oferty inwestycji lub pilnych nakazów zapłaty za usługi firm. Na poziomie technicznym tworzenie złośliwego oprogramowania staje się coraz łatwiejsze. Mówiąc o inżynierii społecznej, ChatGPT może być użyty do napisania idealnej elektronicznej wiadomości phishingowej w bardzo krótkim czasie. Pozwala też – nawet osobom bez stosownej wiedzy eksperckiej – na napisanie kodu, który zbiera informacje, łącząc się z infrastrukturą będącą celem nieuprawnionego ataku – podkreśla Wojciech Głażewski, dyrektor zarządzający Check Point Software w Polsce.

Obawy podziela Biuro Informacji Kredytowej, które w najnowszym raporcie „Cyberbezpieczeństwo Polaków” (kwiecień 2023) alarmuje - już niemal 7 na 10 ankietowanych obawia się, że oszuści podszyją się pod jakąś instytucję albo osobę, a oni w dobrej wierze odpowiedzą i przekażą im swoje dane czy dostęp do konta. Związek Banków Polskich ocenia wartość udaremnionych prób wyłudzeń z wykorzystaniem danych osobowych na 48 mln złotych kwartalnie (ZBP raport InfoDok).

Z analiz BIK wynika, że według ankietowanych w największym stopniu nasiliło się zagrożenie wyłudzeniami metodą podszywania się pod instytucję publiczną (68 proc) oraz zagrożenie phishingiem (68 proc.).

Typowe przypadki wyłudzeń to przede wszystkim manipulacja socjotechniczna w rozmowie telefonicznej, w której oszust podszywa się pod pracowników banku, firmy telekomunikacyjnej, policji, znanej instytucji finansowej czy firmy, wywołująca u rozmówcy poczucie zagrożenia, strach. W takiej sytuacji jesteśmy skłonni do podania wrażliwych danych osobom, które oferują nam pomoc – tłumaczy Andrzej Karpiński, dyrektor Departamentu Bezpieczeństwa Grupy BIK.

fot. mat. prasowe

Schemat ataku inżynierii społecznej (Check Point Software Technologies)

Ataki socjotechniczne zazwyczaj obejmują jakąś formę manipulacji psychologicznej, polegającą na nakłonieniu niczego niepodejrzewających użytkowników lub pracowników do przekazania poufnych lub wrażliwych danych.

CERT Orange Polska (IV 2023) również zwraca uwagę na rosnące zagrożenie inżynierią społeczną, wskazując metody działań i techniki stosowane przez atakujących, wśród których najpopularniejsze w Polsce to: hakowanie (73%), które obejmuje m.in. przełamywania haseł, ataki DDoS, złośliwe oprogramowanie (65%), czyli działania z wykorzystaniem oprogramowania przejmującego kontrolę nad urządzeniem, wykradającego dane czy szpiegującego; oraz socjotechnika (niemal 60%), czyli manipulacja, podszycie się. Podsumowując 2022 rok CERT Orange wskazuje na ponad 130 tysięcy zablokowanych fałszywych stron wyłudzających dane i przeszło 5 milionów ochronionych internautów.

Socjotechnika pozostaje jedną z najniebezpieczniejszych technik hakerskich stosowanych przez cyberprzestępców, głównie dlatego, że opiera się raczej na ludzkim błędzie niż na lukach technicznych. To sprawia, że ataki te są jeszcze bardziej niebezpieczne - o wiele łatwiej jest oszukać człowieka niż włamać się do systemu bezpieczeństwa. I jasne jest, że hakerzy o tym wiedzą: według raportu Verizon Data Breach Investigations, 85% wszystkich naruszeń danych wiąże się z interakcją człowieka.

Ataki socjotechniczne nie tylko stają się coraz bardziej powszechne wobec przedsiębiorstw i małych i średnich firm, ale są również coraz bardziej wyrafinowane. Hakerzy – dzięki wykorzystaniu ChatGPT - opracowują coraz sprytniejsze metody oszukiwania pracowników i osób fizycznych w celu pozyskania cennych danych.

Od czasu pandemii COVID-19, FBI odnotowało 300% wzrost liczby cyberataków na świecie. Jednocześnie ponad połowa firm na świecie dziś korzysta z tzw. pracowników zdalnych (freelancerów). A – jak wynika z analiz FBI - 53% dorosłych zgadza się, że praca zdalna znacznie ułatwiła hakerom i cyberprzestępcom wykorzystywanie ludzi. Firma CyberArk, zajmująca się bezpieczeństwem cybernetycznym, poinformowała, że 96% organizacji pozwala pracownikom zewnętrznym na dostęp do krytycznych systemów, otwierając ścieżkę dostępu do swoich danych, którą hakerzy mogą wykorzystać.

Jeden z najgłośniejszych przykładów ataku socjotechnicznego było ujawnienie (na początku 2021 r) przez hakerów danych osobowych ponad 214 milionów kont na Facebooku, Instagramie i Linkedin. Hakerzy uzyskali dostęp do danych, włamując się do zewnętrznego kontrahenta o nazwie Socialarks, który był zatrudniony przez wszystkie trzy firmy i miał uprzywilejowany dostęp do ich sieci.

Facebook to często wykorzystywana platforma do ataków. Hakerzy wykorzystali pretekst – śmierć celebryty Robina Williamsa kierując do użytkowników serwisu Facebooka fałszywą wiadomość phishingową, która zachęcała użytkowników do kliknięcia łącza i obejrzenia ekskluzywnego filmu, na którym Robin Williams żegna się przez telefon komórkowy. Oczywiście nie było to wideo, lecz link prowadził do fałszywej strony z wiadomościami BBC, która próbowała nakłonić użytkowników do kliknięcia innych linków prowadzących do oszukańczych ankiet online.

W Polsce o zuchwałym przejęciu danych osobowych pisał Maciej Jakubowski na Blogu Home.pl, kiedy 9 listopada 2022 roku tysiące widzów TVP Sport na YouTube zobaczyło w miejsce materiału z nowinkami sportowymi, “transmisję live” z Elonem Muskiem w roli głównej, zachęcającym do inwestycji w kryptowaluty. Określenie “live” było efektem użycia technologii deepfake, która służyła do podszywania się pod inną, najczęściej znaną osobę z użyciem sztucznej inteligencji. Celem akcji było pozyskanie od widzów wpłat poprzez fałszywą stronę, która była podlinkowana na czacie wydarzenia. Aby uwiarygodnić transmisję, hakerzy zmienili nazwę i zdjęcie kanału na “Twitter”, a po niedługim czasie na “Tesla – live”. Jednocześnie oszuści usunęli wszystkie poprzednie materiały wideo.

W tym przypadku cyberprzestępcy stosowali socjotechnikę - mogli pozyskać od użytkowników serwisu ciasteczka sesyjne (dane z plików cookies) do YouTube, które pozwoliły przejąć kontrolę nad kontem.

Wystarczyło, że hakerzy wysłali odpowiednio spreparowanego maila z załącznikiem, który zawierał odpowiedni skrypt lub makro. Przed tym oszustwem nie ochroni nawet zabezpieczenie konta kluczem U2F – ostrzegał autor bloga.

W kwietniu 2023 roku analitycy Check Point Research odkryli hakerskie oprogramowanie (trojan) wymierzone w popularny system Android, nazwanego FakeCalls. Oprogramowanie mogło podszywać się pod ponad 20 aplikacji finansowych i imitować rozmowy telefoniczne z pracownikami banku. Ten rodzaj ataku nazywany jest phishingiem głosowym (AKA Vishing). Hakerzy za cel obrali sobie klientów w Korei Południowej. Według raportu opublikowanego na rządowej stronie Korei Południowej straty finansowe spowodowane phishingiem głosowym wyniosły w 2020 r. około 600 mln USD, a liczba ofiar sięgnęła nawet 170 000 osób w okresie od 2016 do 2020 r. Oszustwa phishingowe w Korei Południowej spowodowały szkody o wartości ponad 1,24 miliarda dolarów w ciągu ostatnich pięciu lat, przy czym odzyskano mniej niż 30% skradzionych pieniędzy.

Phishing i podszywanie się pod inne osoby w wiadomościach e-mail wciąż ewoluują, obejmując nowe trendy, technologie i taktyki. Na przykład liczba ataków związanych z kryptowalutami wzrosła o prawie 200% między październikiem 2020 r. a kwietniem 2021 r. i prawdopodobnie pozostanie poważnym zagrożeniem, ponieważ Bitcoin i inne waluty oparte na łańcuchu bloków nadal rosną pod względem popularności i ceny. Zaledwie w ciągu roku (2021-2022) platformy kryptograficzne straciły szacunkowo 44 miliardy dolarów z powodu działań hakerów wykorzystujących niezabezpieczone portfele, włamania do kart SIM lub kradzież fraz odzyskiwania i haseł (socjotechnika)

Ataki socjotechniczne zazwyczaj obejmują jakąś formę manipulacji psychologicznej, polegającą na nakłonieniu niczego niepodejrzewających użytkowników lub pracowników do przekazania poufnych lub wrażliwych danych. Zwykle inżynieria społeczna obejmuje e-maile lub inną komunikację, która wywołuje u ofiary pilną potrzebę, strach lub podobne emocje, prowadząc ofiarę do natychmiastowego ujawnienia poufnych informacji, kliknięcia złośliwego łącza lub otwarcia złośliwego pliku. Ponieważ inżynieria społeczna obejmuje czynnik ludzki, zapobieganie takim atakom, podobnie jak zapobieganie atakom typu phishing, może stanowić wyzwanie dla przedsiębiorstw.

Źródła:

- Badanie na zlecenie BIK, pt. „Cyberbezpieczeństwo Polaków”, marzec/kwiecień 2023 r., CAWI, Polacy w wieku 18+, N 1057.

- Biuro Informacji Kredytowej, raport „Cyberbezpieczeństwo Polaków” kwiecień 2023

- Raport CERT Orange Polska: https://cert.orange.pl/raporty-cert

- Check Point Blog : https://blog.checkpoint.com/2023/03/14/beware-of-fake-calls-its-not-really-your-bank-calling-check-point-research-draws-attention-to-a-new-android-malware/

Cyberprzestępcy atakują podatników

Cyberprzestępcy atakują podatników

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Cyberprzestępcy podszywają się pod home.pl [© Freepik] Cyberprzestępcy podszywają się pod home.pl](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepcy-podszywaja-sie-pod-home-pl-262967-150x100crop.jpg)

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-rozpoznac-phishing-5-oznak-oszustwa-261657-150x100crop.jpg)

![Nadchodzi Amazon Prime Day - uważaj na cyberataki! [© Simon z Pixabay] Nadchodzi Amazon Prime Day - uważaj na cyberataki!](https://s3.egospodarka.pl/grafika2/Amazon-Prime-Day/Nadchodzi-Amazon-Prime-Day-uwazaj-na-cyberataki-260700-150x100crop.jpg)

![Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić? [© Bastian Riccardi z Pixabay] Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić?](https://s3.egospodarka.pl/grafika2/kryptowaluty/Posiadacze-kryptowalut-na-celowniku-hakerow-Jak-moga-sie-bronic-259285-150x100crop.jpg)

![Formularze Google’a mogą być narzędziem do ataków phishingowych [© Andrey Burmakin - Fotolia.com.jpg] Formularze Google’a mogą być narzędziem do ataków phishingowych](https://s3.egospodarka.pl/grafika2/formularze-Google/Formularze-Google-a-moga-byc-narzedziem-do-atakow-phishingowych-256764-150x100crop.jpg)

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dodatkowa praca wcale nie dla pieniędzy? [© Freepik] Dodatkowa praca wcale nie dla pieniędzy?](https://s3.egospodarka.pl/grafika2/praca-dorywcza/Dodatkowa-praca-wcale-nie-dla-pieniedzy-266142-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)