Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach

2024-11-08 10:02

![Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach [© adrian_ilie825 - Fotolia.com] Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach](https://s3.egospodarka.pl/grafika2/cyberataki/Narzedzia-do-wspolpracy-i-wspoldzielenia-plikow-coraz-czesciej-wykorzystywane-w-cyberatakach-263115-200x133crop.jpg)

Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach © adrian_ilie825 - Fotolia.com

Przeczytaj także: Na celowniku ransomware głównie przemysł i edukacja

Platformy te zostały zaprojektowane z myślą o łatwej współpracy oraz kreatywności. Użytkownicy im ufają, a atakujący wykorzystują to, aby rozprzestrzeniać złośliwe treści i unikać wykrycia.Analitycy Barracuda odkryli, że atakujący wysyłają z tych narzędzi e-maile zawierające posty, projekty i dokumenty wyglądające na autentyczne, ale z osadzonymi linkami phishingowymi.

Jeśli odbiorca e-maila kliknie w te linki, zostanie przekierowany na fałszywe strony logowania lub inne witryny, które mają na celu kradzież wrażliwych informacji, takich jak dane logowania czy dane osobowe. Wykorzystując cieszące się zaufaniem platformy, atakujący zwiększają szanse powodzenia swoich ataków, stanowią one bowiem większe wyzwanie dla specjalistów do spraw bezpieczeństwa oraz dla narzędzi chroniących pocztę e-mail – tłumaczy Mateusz Ossowski, CEE Channel Manager w Barracuda Networks.

Ataki phishingowe wykorzystujące technologie dla edukacji

Analitycy odkryli ataki phishingowe wykorzystujące narzędzie do współpracy online, szeroko stosowane w środowiskach edukacyjnych. Platforma ta umożliwia studentom tworzenie i udostępnianie wirtualnych tablic, na których mogą zamieszczać i organizować różnego rodzaju treści.

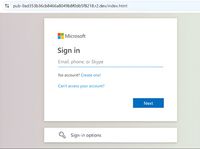

Cyberprzestępcy wykorzystują tablice postów na platformie do wysyłania e-maili z osadzonymi linkami phishingowymi lub adresami URL. W jednym z przykładów, które analizowali eksperci Barracuda, platforma została wykorzystana do hostowania linków phishingowych do poczty głosowej. Po kliknięciu przycisku odtwarzania poczty głosowej użytkownik zostaje przekierowany na inny link, który prowadzi do fałszywej strony logowania Microsoft, zaprojektowanej po to, by przechwycać i wykradać dane logowania.

fot. mat. prasowe

Atak phishingowy 1

Po kliknięciu przycisku odtwarzania poczty głosowej użytkownik zostaje przekierowany na inny link, który prowadzi do fałszywej strony logowania Microsoft, zaprojektowanej po to, by przechwycać i wykradać dane logowania.

W innym przykładzie atakujący podstępem nakłonili użytkownika do kliknięcia w link, pod którym miał zobaczyć wszystkie pliki i szczegóły projektu przed rzekomym terminem składania ofert.

Gdy ofiara kliknęła w link, została przekierowana na stronę z udostępnionym plikiem, sprawiającym wrażenie bezpiecznego dokumentu. W rzeczywistości link prowadził jednak do strony phishingowej, służącej do kradzieży danych uwierzytelniających.

fot. mat. prasowe

Atak phishingowy 2

Link prowadził do strony phishingowej, służącej do kradzieży danych uwierzytelniających.

Ataki phishingowe wykorzystujące platformę do projektowania graficznego

Analitycy firmy Barracuda zidentyfikowali także próbę phishingową wykorzystującą popularną platformę do projektowania graficznego online. E-maile z niej wysyłane wyglądają jak zaproszenia do udostępniania plików z Microsoft 365. Jednak po kliknięciu prowadzą przez szereg linków do strony zaprojektowanej w celu kradzieży danych logowania.

fot. mat. prasowe

Atak phishingowy 3

Analitycy firmy Barracuda zidentyfikowali także próbę phishingową wykorzystującą popularną platformę do projektowania graficznego online.

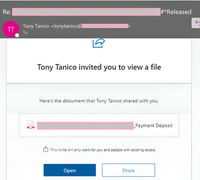

Ataki phishingowe wykorzystujące platformę do udostępniania dokumentów biznesowych

Trzeci przykład analizowany przez analityków Barracuda obejmował platformę online służącą do tworzenia, udostępniania i monitorowania dokumentów. W przeciwieństwie do dwóch poprzednich platform ta jest przeznaczona głównie dla użytkowników biznesowych.

Analitycy odkryli fałszywe powiadomienia o udostępnieniu plików, które były hostowane na stronie i zawarte w e-mailach, mających na celu przekierowanie ofiar na fałszywą stronę.

fot. mat. prasowe

Atak phishingowy 4

Analitycy odkryli fałszywe powiadomienia o udostępnieniu plików, które były hostowane na stronie i zawarte w e-mailach, mających na celu przekierowanie ofiar na fałszywą stronę.

Zarówno osoby prywatne, jak i organizacje, w tym instytucje edukacyjne, muszą zachować czujność i wdrożyć solidne środki bezpieczeństwa, które będą w stanie wykrywać i dostosowywać się do ewoluujących zagrożeń. Użytkownicy powinni być ostrożni, klikając w linki w e-mailach lub wiadomościach od nieznajomych osób. Szczególną ostrożność należy zachować w przypadku wiadomości zawierających wezwania do działania. Warto pamiętać też o tym, że ochrona poczty e-mail z funkcjami wielowarstwowej detekcji, opartymi na sztucznej inteligencji i uczeniu maszynowym, zapobiega dotarciu tego typu ataków do skrzynek odbiorczych użytkowników – podsumowuje Mateusz Ossowski.

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg) Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny

Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kradziez-tozsamosci-to-bulka-z-maslem-265846-150x100crop.jpg)

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Poseł ofiarą cyberprzestępców [© Freepik] Poseł ofiarą cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/Posel-ofiara-cyberprzestepcow-263867-150x100crop.jpg)

![Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych [© Freepik] Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych](https://s3.egospodarka.pl/grafika2/kody-QR/Uwaga-na-zlosliwe-kody-QR-na-stacjach-ladowania-samochodow-elektrycznych-263145-150x100crop.jpg)

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja](https://s3.egospodarka.pl/grafika2/cyberataki/Na-celowniku-ransomware-glownie-przemysl-i-edukacja-263064-150x100crop.jpg)

![Badania internetu Gemius/PBI X 2024 [© Freepik] Badania internetu Gemius/PBI X 2024](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-X-2024-263129-150x100crop.jpg)

![Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE [© Freepik] Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE](https://s3.egospodarka.pl/grafika2/obnizka-stop-procentowych/Obnizki-stop-procentowych-stymuluja-rynek-nieruchomosci-komercyjnych-w-regionie-CEE-266279-150x100crop.jpg)

![GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r [© Freepik] GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r](https://s3.egospodarka.pl/grafika2/rynek-rolny/GUS-ceny-produktow-rolnych-w-III-2025-wzrosly-o-10-r-r-266260-150x100crop.jpg)

![Gorsze nastroje konsumenckie Polaków w IV 2025 [© Freepik] Gorsze nastroje konsumenckie Polaków w IV 2025](https://s3.egospodarka.pl/grafika2/koniunktura-konsumencka/Gorsze-nastroje-konsumenckie-Polakow-w-IV-2025-266259-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik]](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-50x33crop.jpg) Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

![Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł [© Freepik] Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł](https://s3.egospodarka.pl/grafika2/seniorzy/Renta-dozywotnia-fundusze-hipoteczne-przekazaly-seniorom-7-mln-zl-266278-150x100crop.jpg)

![Cyfrowy dokument podróży, czyli Digital Travel Credential już w 2028 roku? [© Freepik] Cyfrowy dokument podróży, czyli Digital Travel Credential już w 2028 roku?](https://s3.egospodarka.pl/grafika2/podroze-lotnicze/Cyfrowy-dokument-podrozy-czyli-Digital-Travel-Credential-juz-w-2028-roku-266269-150x100crop.jpg)

![Znajomość przepisów regulujących odzyskiwanie należności kuleje [© Freepik] Znajomość przepisów regulujących odzyskiwanie należności kuleje](https://s3.egospodarka.pl/grafika2/zatory-platnicze/Znajomosc-przepisow-regulujacych-odzyskiwanie-naleznosci-kuleje-266267-150x100crop.jpg)

![Spółka komandytowa nie musi płacić VAT od wypłaconej dywidendy [© Freepik] Spółka komandytowa nie musi płacić VAT od wypłaconej dywidendy](https://s3.egospodarka.pl/grafika2/wyplata-dywidendy/Spolka-komandytowa-nie-musi-placic-VAT-od-wyplaconej-dywidendy-266265-150x100crop.jpg)

![Oferta mieszkań na wynajem mocno odbiła w I kw. 2025 [© Freepik] Oferta mieszkań na wynajem mocno odbiła w I kw. 2025](https://s3.egospodarka.pl/grafika2/mieszkania-na-wynajem/Oferta-mieszkan-na-wynajem-mocno-odbila-w-I-kw-2025-266264-150x100crop.jpg)

![O 21,7% r/r więcej pożyczek celowych w I kw. 2025 [© Freepik] O 21,7% r/r więcej pożyczek celowych w I kw. 2025](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/O-21-7-r-r-wiecej-pozyczek-celowych-w-I-kw-2025-266258-150x100crop.jpg)