Keyloggery - jak działają i jak można je wykryć

2007-04-08 00:06

Przeczytaj także: Kaspersky: ataki internetowe na firmy

Wnioski

W artykule tym przedstawiono, w jaki sposób działają i mogą być wykorzystywane keyloggery - zarówno sprzętowe jak i programowe.

- Chociaż twórcy keyloggerów sprzedają swoje produkty jako legalne oprogramowanie, większość z nich może być wykorzystywanych do kradzieży osobistych danych użytkownika oraz szpiegostwa przemysłowego.

- Obecnie keyloggery - wraz z phishingiem i socjotechniką - należą do najpowszechniej stosowanych metod w oszustwach cybernetycznych.

-

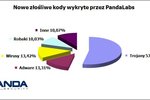

Firmy zajmujące się bezpieczeństwem IT odnotowały stały wzrost liczby szkodliwych programów z funkcjonalnością keyloggera. - Z raportów wynika, że istnieje coraz większa tendencja do wykorzystywania technologii rootkit w keyloggerach programowych, aby uniknąć wykrycia ręcznego oraz za pomocą rozwiązań antywirusowych.

- Tylko wyspecjalizowana ochrona może wykryć keyloggera wykorzystywanego w celach szpiegowskich.

- wykorzystać standardowy program antywirusowy, który można skonfigurować do wykrywania potencjalnie szkodliwych programów (ustawienia domyślne w wielu produktach),

- ochrona proaktywna będzie chronić system przed nowymi, modyfikacjami istniejących keyloggerów,

- wykorzystać wirtualną klawiaturę lub system do generowania jednorazowych haseł w celu ochrony przed keyloggerami programowymi i sprzętowymi.

Przeczytaj także:

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]() Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

oprac. : Aleksander Walczak / eGospodarka.pl

Więcej na ten temat:

keyloggers, keyloggery, kradzież danych, spyware, trojany, phishing, ataki typu phishing

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Phishing-finansowy-slabnie-ale-Android-ciagle-na-celowniku-152740-150x100crop.jpg)

![Portale społecznościowe zagrożone [© stoupa - Fotolia.com] Portale społecznościowe zagrożone](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-zagrozone-MBuPgy.jpg)

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Obligacje sposobem na finansowanie inwestycji unijnych [© Minerva Studio - Fotolia.com] Obligacje sposobem na finansowanie inwestycji unijnych](https://s3.egospodarka.pl/grafika/jednostki-samorzadu-terytorialnego/Obligacje-sposobem-na-finansowanie-inwestycji-unijnych-iG7AEZ.jpg)

![e-Społeczności w działaniach PR [© Minerva Studio - Fotolia.com] e-Społeczności w działaniach PR](https://s3.egospodarka.pl/grafika/PR/e-Spolecznosci-w-dzialaniach-PR-iG7AEZ.jpg)

![Warszawski rynek biurowy z sygnałami stabilizacji w I kw. 2025 [© Pokhara1 z Pixabay] Warszawski rynek biurowy z sygnałami stabilizacji w I kw. 2025](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-biurowych/Warszawski-rynek-biurowy-z-sygnalami-stabilizacji-w-I-kw-2025-266153-150x100crop.jpg)

![Google usunął 5,1 miliarda fałszywych reklam w 2024 roku [© Juan Francia z Pixabay] Google usunął 5,1 miliarda fałszywych reklam w 2024 roku](https://s3.egospodarka.pl/grafika2/reklamy/Google-usunal-5-1-miliarda-falszywych-reklam-w-2024-roku-266151-150x100crop.jpg)

![Hakerzy mogą ingerować w wybory prezydenckie w Polsce [© freepik.com] Hakerzy mogą ingerować w wybory prezydenckie w Polsce](https://s3.egospodarka.pl/grafika2/dezinformacja/Hakerzy-moga-ingerowac-w-wybory-prezydenckie-w-Polsce-266134-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)

![Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł [© Freepik] Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł](https://s3.egospodarka.pl/grafika2/dlugi/Pol-miliona-nieetycznych-dluznikow-ma-do-oddania-blisko-17-mld-zl-266155-150x100crop.jpg)

![Są chętni na nowe mieszkania. Zachęcają ich ceny? [© Freepik] Są chętni na nowe mieszkania. Zachęcają ich ceny?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-nowe-mieszkania-Zachecaja-ich-ceny-266154-150x100crop.jpg)