Keyloggery - jak działają i jak można je wykryć

2007-04-08 00:06

Przeczytaj także: Kaspersky: ataki internetowe na firmy

Jak tylko cyberprzestępca zdobędzie poufne dane użytkownika, bez trudu może przelać pieniądze z konta użytkownika lub uzyskać dostęp do konta gry online. Niestety dostęp do poufnych danych ma niekiedy daleko poważniejsze konsekwencje niż utrata kilku dolarów. Keyloggery mogą posłużyć jako narzędzia w szpiegostwie przemysłowym oraz politycznym, do uzyskania dostępu do danych obejmujących zastrzeżone informacje handlowe i poufne materiały rządowe, które mogłyby zagrozić bezpieczeństwu organizacji prywatnych i państwowych (np. poprzez kradzież prywatnych kluczy szyfrowania).

Keyloggery, phishing i socjotechnika (zobacz artykuł Komputery, sieci i kradzież: ) stanowią obecnie główne metody wykorzystywane w oszustwach cybernetycznych. Użytkownicy świadomi kwestii bezpieczeństwa mogą łatwo zabezpieczyć się przed phishingiem poprzez ignorowanie wiadomości phishingowych oraz niepodawanie informacji osobowych na podejrzanych stronach WWW. Trudniej jest walczyć z keyloggerami; jako że użytkownik zwykle nie jest w stanie stwierdzić, czy na jego komputerze został zainstalowany keylogger, jedyną metodą jest korzystanie z odpowiedniego rozwiązania bezpieczeństwa.

Według Cristine Hoepers, szefa brazylijskiego zespołu Computer Emergency Response Team, który działa pod egidą Internet Steering Committee tego kraju, keyloggery zepchnęły phishing z pierwszej pozycji na liście najczęściej wykorzystywanych metod w kradzieży poufnych informacji. Co więcej, keyloggery stają się bardziej wyrafinowane" - śledzą odwiedzane przez użytkownika strony WWW i rejestrują tylko te uderzenia klawiszy, które odnoszą się do stron WWW istotnych z punktu widzenia cyberprzestępcy.

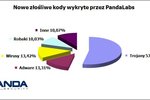

W ostatnich latach nastąpił znaczny wzrost liczby różnych rodzajów szkodliwych programów posiadających funkcjonalność keyloggera. Żaden użytkownik Internetu nie jest bezpieczny przed cyberprzestępcami, bez względu na to, gdzie się znajduje i dla jakiej organizacji pracuje.

W jaki sposób cyberprzestępcy wykorzystują keyloggery

Jednym z najbardziej nagłośnionych przez media incydentów dotyczących keyloggera była kradzież ponad 1 miliona dolarów z kont największego skandynawskiego banku Nordea. W sierpniu 2006 r. klienci tej instytucji zaczęli otrzymywać wiadomości e-mail, pochodzące rzekomo z Nordea, zalecające zainstalowanie produktu antyspamowego, który miał być załączony do wiadomości. Po tym jak użytkownik otworzył plik i pobrał go na swój komputer, maszyna była infekowana dobrze znanym trojanem Haxdoor. Szkodnik aktywował się podczas rejestrowania się ofiary w serwisie online banku Nordea i wyświetlał komunikat o błędzie z prośbą o powtórne wprowadzenie informacji rejestracyjnych. Zawarty w trojanie keylogger rejestrował dane wprowadzane przez klientów banku, a następnie wysyłał je na serwer cyberprzestępców. W ten sposób cyberprzestępcy mogli uzyskać dostęp do kont klientów i przelać zgromadzone na nich pieniądze. Według autora Haxdoora, trojan ten był również wykorzystywany w atakach na australijskie banki i wielu innych.

24 stycznia 2004 r. poważną epidemię spowodował robak Mydoom. MyDoom pobił rekord, który wcześniej należał do robaka Sobig, wywołując największą epidemię w historii Internetu. Robak ten wykorzystał metody socjotechniki i zorganizował atak DoS na www.sco.com; w rezultacie przez kilka miesięcy strona ta była albo niedostępna, albo niestabilna. Robak pozostawił na zainfekowanych komputerach trojana, który został następnie wykorzystany do infekowania komputerów nowymi modyfikacjami Mydooma. Media nie poinformowały jednak, że MyDoom posiadał funkcje keyloggera, dzięki której mógł przechwytywać numery kart kredytowych.

Przeczytaj także:

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]() Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

oprac. : Aleksander Walczak / eGospodarka.pl

Więcej na ten temat:

keyloggers, keyloggery, kradzież danych, spyware, trojany, phishing, ataki typu phishing

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Phishing-finansowy-slabnie-ale-Android-ciagle-na-celowniku-152740-150x100crop.jpg)

![Portale społecznościowe zagrożone [© stoupa - Fotolia.com] Portale społecznościowe zagrożone](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-zagrozone-MBuPgy.jpg)

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Obligacje sposobem na finansowanie inwestycji unijnych [© Minerva Studio - Fotolia.com] Obligacje sposobem na finansowanie inwestycji unijnych](https://s3.egospodarka.pl/grafika/jednostki-samorzadu-terytorialnego/Obligacje-sposobem-na-finansowanie-inwestycji-unijnych-iG7AEZ.jpg)

![e-Społeczności w działaniach PR [© Minerva Studio - Fotolia.com] e-Społeczności w działaniach PR](https://s3.egospodarka.pl/grafika/PR/e-Spolecznosci-w-dzialaniach-PR-iG7AEZ.jpg)

![Atak hakerski na system informatyczny Platformy Obywatelskiej [© Freepik] Atak hakerski na system informatyczny Platformy Obywatelskiej](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Atak-hakerski-na-system-informatyczny-Platformy-Obywatelskiej-265820-150x100crop.jpg)

![Elewacja? Pod kontrolą! Napraw, ociepl i oszczędzaj pieniądze [© AdobeStock] Elewacja? Pod kontrolą! Napraw, ociepl i oszczędzaj pieniądze](https://s3.egospodarka.pl/grafika2//Elewacja-Pod-kontrola-Napraw-ociepl-i-oszczedzaj-pieniadze-265803-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Wizz Air chce poprawić obsługę pasażerów [© Jaroslaw Wojcik z Pixabay] Wizz Air chce poprawić obsługę pasażerów](https://s3.egospodarka.pl/grafika2/Wizz-Air/Wizz-Air-chce-poprawic-obsluge-pasazerow-265829-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym w III 2025 [© Freepik] Ceny mieszkań na rynku wtórnym w III 2025](https://s3.egospodarka.pl/grafika2/rynek-wtorny/Ceny-mieszkan-na-rynku-wtornym-w-III-2025-265828-150x100crop.jpg)

![Rozwód a wspólny kredyt hipoteczny. Co warto wiedzieć? [© Freepik] Rozwód a wspólny kredyt hipoteczny. Co warto wiedzieć?](https://s3.egospodarka.pl/grafika2/kredyt-hipoteczny/Rozwod-a-wspolny-kredyt-hipoteczny-Co-warto-wiedziec-265823-150x100crop.jpg)

![Catalyst podtrzymuje dobrą passę [© Freepik] Catalyst podtrzymuje dobrą passę](https://s3.egospodarka.pl/grafika2/Catalyst/Catalyst-podtrzymuje-dobra-passe-265822-150x100crop.jpg)

![Stopy procentowe w IV 2025 znów bez zmian [© DDRockstar - Fotolia.com] Stopy procentowe w IV 2025 znów bez zmian](https://s3.egospodarka.pl/grafika2/RPP/Stopy-procentowe-w-IV-2025-znow-bez-zmian-265816-150x100crop.jpg)