Komunikatory internetowe a bezpieczeństwo danych

2007-08-29 11:30

Przeczytaj także: Nowe cyber-zagrożenia wg McAfee

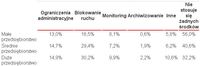

Zgodnie z przewidywaniami, większe firmy częściej niż małe podejmują różne działania w celu ochrony przed zagrożeniami dla komunikatorów internetowych. Około 8-10% firm wykorzystuje działania kontrolne.Istnieją narzędzia zwiększające efektywną kontrolę, takie jak monitorowanie ruchu i archiwizowanie. Poprzez przechowywanie wszystkich wychodzących danych w kopiach zapasowych organizacje mogą znacznie zmniejszyć ryzyko wycieków, ponieważ użytkownicy wiedzą, że wszystkie wychodzące informacje są przechowywane. Jeżeli nastąpi wyciek, archiwum można przeszukać, aby sprawdzić, kto co i kiedy robił. Ponadto, cały szereg regulacji rządowych i branżowych nakazuje archiwizowanie elektronicznej korespondencji firmowej.

fot. mat. prasowe

Korelacja między stosowanymi środkami ochrony a rozmiarem firmy

Korelacja między stosowanymi środkami ochrony a rozmiarem firmy

Zalecenia dotyczące bezpiecznego korzystania z komunikatorów internetowych

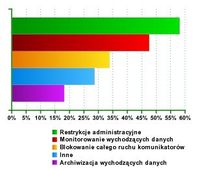

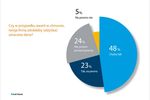

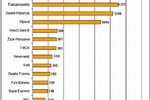

Respondenci zostali również zapytani, jakie środki ochrony przed zagrożeniami powinny być według nich stosowane. Okazało się, że środki, jakie mieli do dyspozycji respondenci, różniły się od tych, jakie chcieliby, aby były stosowane.

fot. mat. prasowe

Zalecane metody obrony przed zagrożeniami dla komunikatorów internetowych

Zalecane metody obrony przed zagrożeniami dla komunikatorów internetowych

Efektywność typowych metod

W badaniu porównano skuteczność metod istniejących w danej firmie w stosunku do tych, które uznano za pożądane. Tylko 57,9% respondentów, którzy stosowali blokowanie ruchu, rekomendowało je, podczas gdy 74,7% osób, które wykorzystywały ograniczenia administracyjne, oraz 78,9% respondentów stosujących monitoring rekomendowało swoje praktyki. Na tym tle blokowanie ruchu uplasowało się dopiero na trzeciej pozycji pod względem satysfakcji klientów.

![Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać? [© RVNW - Fotolia.com] Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-IT-w-2015-roku-czego-nalezy-oczekiwac-146593-150x100crop.jpg) Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?

Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?

oprac. : Aleksander Walczak / eGospodarka.pl

![Sektor MSP: awarie a cloud computing [© rvlsoft - Fotolia.com] Sektor MSP: awarie a cloud computing](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informacji/Sektor-MSP-awarie-a-cloud-computing-93901-150x100crop.jpg)

![Sektor przemysłowy a utrata danych [© shock - Fotolia.com] Sektor przemysłowy a utrata danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informacji/Sektor-przemyslowy-a-utrata-danych-93607-150x100crop.jpg)

![Sektor publiczny a utrata danych [© Scanrail - Fotolia.com] Sektor publiczny a utrata danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Sektor-publiczny-a-utrata-danych-apURW9.jpg)

![Firmy dbają o bezpieczeństwo informacji [© Scanrail - Fotolia.com] Firmy dbają o bezpieczeństwo informacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Firmy-dbaja-o-bezpieczenstwo-informacji-apURW9.jpg)

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Kradziez-danych-powazne-ryzyko-biznesowe-apURW9.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI [© Freepik] Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-prywatnosci-danych-baza-odpowiedzialnego-rozwoju-AI-266029-150x100crop.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)

![Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku [© Freepik] Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku](https://s3.egospodarka.pl/grafika2/nabywanie-nieruchomosci-przez-cudzoziemcow/Cudzoziemcy-kupili-w-Polsce-ponad-17-tysiecy-mieszkan-w-2024-roku-266015-150x100crop.jpg)

![Ile zapłacimy za koszyk wielkanocny 2025? [© Freepik] Ile zapłacimy za koszyk wielkanocny 2025?](https://s3.egospodarka.pl/grafika2/wielkanoc/Ile-zaplacimy-za-koszyk-wielkanocny-2025-266014-150x100crop.jpg)