Gry online: socjotechnika jedną z metod kradzieży haseł

2007-09-29 00:22

Przeczytaj także: Gry online a złośliwe oprogramowanie 2007

Jedną z metod wykorzystywanych przez cyberprzestępców jest wejście do gry lub na forum na serwerze obsługującym grę i zaoferowanie bonusu lub pomocy w grze w zamian za hasła innych graczy. Cyberprzestępca, który zamieszcza taką ofertę, nie jest tak naiwny, jakby mogło się na początku wydawać. Łatwowiernością wykazują się gracze, którzy szukają sposobów ułatwienia sobie gry i odpowiadają na takie oferty. Szkodliwy użytkownik osiąga swój cel (zdobywa hasła), pozostawiając swoje ofiary z niczym.

fot. mat. prasowe

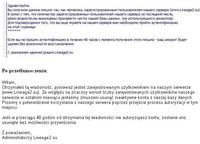

Przykład wiadomości phishingowej: odsyłacze prowadzą do strony phishingowej pod adresem http://linea

Przykład wiadomości phishingowej: odsyłacze prowadzą do strony phishingowej pod adresem http://lineage***.ru (forum.lineage2.su)

Podobne techniki przechwytywania haseł są naturalnie skuteczne, jednak nie przynoszą szkodliwym użytkownikom poważnych korzyści, ponieważ bardziej zaawansowani, "bogatsi" gracze nie chwycą przynęty.

Serwer obsługujący gry to zestaw usług systemowych, programów i baz danych obsługujących grę. Tak jak w przypadku każdego innego oprogramowania, kod serwera zawiera błędy programistów. Takie potencjalne luki w zabezpieczeniach mogą zostać wykorzystane przez cyberprzestępców w celu uzyskania dostępu do baz danych serwera oraz zebrania haseł graczy lub skrótów haseł (zaszyfrowane hasła, które mogą zostać odszyfrowane przy użyciu wyspecjalizowanych programów).

Istnieje na przykład znana luka związana z czatem w grze. Jeśli środowisko czata nie jest odizolowane od bazy danych gry i nie są sprawdzane specjalne symbole/polecenia, szkodliwy użytkownik może uzyskać dostęp do baz danych gracza bezpośrednio z czata gracza, ręcznie lub za pomocą wyspecjalizowanego narzędzia.

Liczba luk w zabezpieczeniach, które może wykorzystać szkodliwy użytkownik w celu uzyskania dostępu do wewnętrznej bazy danych serwera, zależy od serwera. Tworzenie specjalnych łat na luki w zabezpieczeniach nielegalnych serwerów to czasochłonny proces, o wiele bardziej niż w przypadku oficjalnych serwerów.

Innym sposobem zdobycia haseł jest wykorzystanie mechanizmu stosowanego w celu przypomnienia użytkownikom zapomnianych haseł. Cyberprzestępcy wysyłają spreparowane żądania do systemu (lub po prostu stosują podejście brute force łamiące hasło poprzez próbowanie wszystkich możliwych kombinacji), następnie zmieniają hasło ofiary i wchodzą do gry, wykorzystując nowe hasło, którego użytkownik naturalnie nie zna.

Wykorzystywanie luk w zabezpieczeniach serwerów może być skomplikowane, a przygotowanie i przeprowadzenie ataku wymaga sporego wysiłku intelektualnego. Efektem takich prób jest często stracony czas i wysiłek podjęty na marne, ponieważ hakerzy nie posiadają wystarczających umiejętności technicznych do przeprowadzenia udanego ataku.

Cyberprzestępcy często tworzą szkodliwe oprogramowanie, które jest następnie rozprzestrzeniane przy użyciu wszelkich możliwych sposobów:

- publikowanie na forach dla graczy odsyłaczy do szkodliwych programów, które są rzekomo łatami dla gier;

- wysyłanie wewnątrz gry spamu zawierającego odsyłacze do szkodliwego programu przedstawianego jako "nowa łata";

- wysyłanie spamu za pośrednictwem poczty elektronicznej zawierającego w załączniku szkodliwy program lub odsyłacz do szkodliwego programu;

- rozprzestrzenianie szkodliwych programów za pośrednictwem sieci współdzielenia plików;

- wykorzystywanie luk w zabezpieczeniach przeglądarki w celu pobrania szkodliwych programów podczas odwiedzania przez użytkowników stron internetowych związanych z grą.

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg) Zagrożenia w sieci: spokój mąci nie tylko phishing

Zagrożenia w sieci: spokój mąci nie tylko phishing

oprac. : Regina Anam / eGospodarka.pl

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych [© DC Studio na Freepik] Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych](https://s3.egospodarka.pl/grafika2/Minecraft/Minecraft-na-celowniku-Polscy-gracze-wsrod-najbardziej-zagrozonych-261408-150x100crop.jpg)

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku](https://s3.egospodarka.pl/grafika2/cyberataki/Poczta-elektroniczna-pod-ostrzalem-5-najczestszych-form-ataku-252598-150x100crop.jpg)

![CERT: polski internet coraz bardziej niebezpieczny [© Nmedia - Fotolia.com] CERT: polski internet coraz bardziej niebezpieczny](https://s3.egospodarka.pl/grafika2/CERT/CERT-polski-internet-coraz-bardziej-niebezpieczny-191728-150x100crop.jpg)

![CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień [© Artur Marciniec - Fotolia.com] CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień](https://s3.egospodarka.pl/grafika2/CERT/CERT-ponad-cwierc-miliona-zainfekowanych-komputerow-na-dzien-155219-150x100crop.jpg)

![Telefony komórkowe a rak mózgu [© Minerva Studio - Fotolia.com] Telefony komórkowe a rak mózgu](https://s3.egospodarka.pl/grafika/rak/Telefony-komorkowe-a-rak-mozgu-iG7AEZ.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI [© Freepik] Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-prywatnosci-danych-baza-odpowiedzialnego-rozwoju-AI-266029-150x100crop.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)