Ewolucja złośliwego oprogramowania VII-IX 2007

2007-12-05 10:43

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2007

fot. mat. prasowe

Co robi ten trojan? Przede wszystkim instaluje się na zaatakowanej maszynie jako ntos.exe, następnie pobiera pliki o nazwie zeus.exe (http://81.95.149.28/logo/zeus.exe) oraz zupa.exe (http://81.95.149.28/logo/zupa.exe), łącząc się poprzez skrypt o nazwie fout.pho (http:/81.95.149.28/logo/fout.php) w celu zidentyfikowania siebie w botnecie. Trojan pobiera cfg.bin, zaszyfrowany plik konfiguracyjny. Plik ten zawiera wiadomość tekstową oraz odsyłacze do innych stron. Następnie szkodnik zaczyna śledzić aktywność użytkownika i gdy ten odwiedzi jakiekolwiek fora, księgi gości czy blogi, trojan dołącza swój własny tekst (wydobyty z cfg.bin i zawierający odsyłacze do szkodliwego pliku (http://myscreensavers.info/zupa.exe)) do wiadomości użytkownika (co przedstawia obrazek).

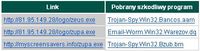

Eksperci skorzystali z Google, aby znaleźć podobne przykłady... bez trudu trafili na wiele:

fot. mat. prasowe

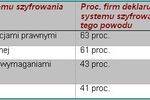

Jakie szkodliwe programy wykorzystywał do rozprzestrzeniania się analizowany przez nas trojan? Poniższe dane ukazują interesujący obraz:

fot. mat. prasowe

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]() Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet](https://s3.egospodarka.pl/grafika/wczesniejsza-emerytura/Szybsza-emerytura-wazna-dla-75-kobiet-apURW9.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo [© Freepik] Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Kluczowe-wyzwania-CIO-nie-tylko-cyberbezpieczenstwo-266176-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)