Poczta e-mail a szkodliwe programy

2008-04-06 00:06

Przeczytaj także: Rekordowa ilość wirusów w 2005 r.

fot. mat. prasowe

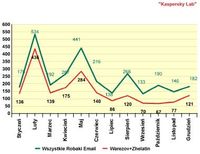

Liczba nowych robaków pocztowych: Warezov i Zhelatin

Liczba nowych robaków pocztowych: Warezov i Zhelatin

Jak widać na wykresie, linia przedstawiająca liczbę nowych plików Zhelatina i Warezova jest praktycznie taka sama jak linia obrazująca liczbę nowych programów typu robak pocztowy.

Sytuacja robaków pocztowych jest dość jasna: takie programy istnieją i nic nie wskazuje na to, że w najbliższej przyszłości znikną, mimo że nie ma również żadnym podstaw, aby przewidywać nagły wzrost ich liczby. Takie wzrosty, jak widać na powyższym wykresie, występują spontanicznie.

Szkodliwe programy wykazujące inne zachowania

Drugie miejsce na liście najbardziej rozpowszechnionych zachowań zajmuje trojan downloader (15%). Są to uniwersalne downoadery stworzone w celu pobierania z Internetu dowolnego szkodliwego kodu. Masowe rozsyłanie trojanów downloaderów zamiast określonego szkodliwego programu zwiększa szanse twórców wirusów na znalezienie podatnej na infekcje maszyny. Trojan downloader zaczyna od wyłączenia ochrony antywirusowej, a następnie pobiera za pośrednictwem Internetu inny szkodliwy program i uruchamia go na zaatakowanej maszynie. Jeśli trojanowi downloaderowi uda się wyłączyć ochronę antywirusową na zaatakowanym komputerze, będzie mógł pobrać dowolny program, łącznie z tymi dobrze znanymi, które potrafi wykrywać każdy program antywirusowy. Tak więc twórcy szkodliwego kodu nie muszą tworzyć nowych wersji konkretnego szkodliwego programu; zamiast tego mogą wykorzystać istniejący już kod oraz prostego trojana downloadera. Rozwijanie takich programów wymaga minimalnego wysiłku, stąd ich duża popularność.

Tuż za trojanem downloaderem znajduje się trojan szpiegujący (13%). Programy te powstają w celu umożliwienia kradzieży poufnych informacji. Cyberprzestępcy kradną zarówno informacje z komputerów korporacyjnych w celu uzyskania dostępu do sieci korporacyjnych, jak i z komputerów osobistych, wykorzystując je następnie do prywatnych celów.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : eGospodarka.pl

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Bezpieczne zakupy w Black Friday [© Freepik] Bezpieczne zakupy w Black Friday](https://s3.egospodarka.pl/grafika2/Black-Friday/Bezpieczne-zakupy-w-Black-Friday-263435-150x100crop.jpg)

![Black Friday, czyli polowanie na okazje ze zwrotem towaru w tle [© Freepik] Black Friday, czyli polowanie na okazje ze zwrotem towaru w tle](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-czyli-polowanie-na-okazje-ze-zwrotem-towaru-w-tle-263430-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Podatek od najmu w 2024 roku: czy będą duże zmiany? [© Africa Studio - Fotolia.com] Podatek od najmu w 2024 roku: czy będą duże zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-najmu-w-2024-roku-czy-beda-duze-zmiany-258221-150x100crop.jpg)

![Reklama telewizyjna: wydatki rosną, a oglądalność spada? [© auremar - Fotolia.com] Reklama telewizyjna: wydatki rosną, a oglądalność spada? [© auremar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/reklama/Reklama-telewizyjna-wydatki-rosna-a-ogladalnosc-spada-254123-50x33crop.jpg) Reklama telewizyjna: wydatki rosną, a oglądalność spada?

Reklama telewizyjna: wydatki rosną, a oglądalność spada?

![Prezenty świąteczne dla kontrahentów a podatek dochodowy i VAT [© Freepik] Prezenty świąteczne dla kontrahentów a podatek dochodowy i VAT](https://s3.egospodarka.pl/grafika2/prezenty-o-malej-wartosci/Prezenty-swiateczne-dla-kontrahentow-a-podatek-dochodowy-i-VAT-263460-150x100crop.jpg)

![Najlepsze lokaty i rachunki oszczędnościowe XI 2024 r. [© Freepik] Najlepsze lokaty i rachunki oszczędnościowe XI 2024 r.](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-i-rachunki-oszczednosciowe-XI-2024-r-263459-150x100crop.jpg)

![Płatności bezgotówkowe zdobyły polski rynek [© Freepik] Płatności bezgotówkowe zdobyły polski rynek](https://s3.egospodarka.pl/grafika2/platnosci-bezgotowkowe/Platnosci-bezgotowkowe-zdobyly-polski-rynek-263450-150x100crop.jpg)

![Zakup mieszkania w październiku 2024. Na co stać singla, parę i rodzinę z dzieckiem? [© Freepik] Zakup mieszkania w październiku 2024. Na co stać singla, parę i rodzinę z dzieckiem?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Zakup-mieszkania-w-pazdzierniku-2024-Na-co-stac-singla-pare-i-rodzine-z-dzieckiem-263431-150x100crop.jpg)