Rootkit Rustock.C: rozwiązanie zagadki

2008-07-28 13:37

Przeczytaj także: Rootkity zastępujące MBR dysku

Downloader

Trojan składa się z dwóch komponentów: ciała i sterownika. Sterownik zbiera następujące informacje o systemie: identyfikatory producenta, model urządzenia dla płyty głównej, jak również datę instalacji i dokładną wersję systemu operacyjnego. Informacje te są następnie szyfrowane i wysyłane do serwera autora Rustocka (lub jego klientów): 208.66.194.215.

Serwer, do którego wysyłane są dane (208.66.194.215), jest tym samym, który został wykorzystany dla biblioteki DLL rootkita (spambot): jest to źródło wiadomości spamowych wysyłanych przez Rustocka. Jednak metoda stosowana przez sterownik downloadera w celu interakcji z serwerem jest inna niż metoda wykorzystywana przez spambot.

fot. mat. prasowe

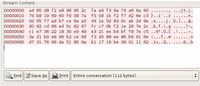

Przykład pakietu z zainfekowanej maszyny, który został zamaskowany jako dane HTTPS

Przykład pakietu z zainfekowanej maszyny, który został zamaskowany jako dane HTTPS

Wraz z każdym uruchomieniem sterownika zmienia się klucz szyfrowania. Wykrywanie zostaje utrudnione, ponieważ zewnętrzny obserwator nie zna algorytmu i klucza szyfrowania. Należy wspomnieć, że autorzy trojana downloadera próbowali utrudnić życie każdemu, kto chciał zbadać kod sterownika tak bardzo jak to możliwe.

Adres IP serwera centralnego oraz numer portu, na którym sterownik ustanawia połączenia, są zakodowane w ciele programu w taki sposób, aby ukrywały swoją funkcję:

push 00000BB01 ; port – 443

push 0E00C04E1

sub d,[esp],00849C211; różnica to 0xD7C242D0, czyli adres IP

208.66.194.215

Autorzy włożyli również wiele wysiłku w zaciemnienie swojego kodu. Na przykład prosta operacja:

mov [eax], ecx

po zaciemnieniu wygląda następująco:

push ebx

mov ebx, 0x03451b8c

sub ebx,eax

sub ebx, 0x03451b8c

neg ebx

mov [ebx], ecx

pop ebx

Jedno polecenie zostało zastąpione siedmioma. Można więc sobie wyobrazić, jak wygląda reszta sterownika!

Jak wirusy ukrywają się przed antywirusem?

Jak wirusy ukrywają się przed antywirusem?

oprac. : eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Od badań po kulturę - sprawdź, na co Polska wyda Fundusze Norweskie [© wygenerowane przez AI] Od badań po kulturę - sprawdź, na co Polska wyda Fundusze Norweskie]()

Od badań po kulturę - sprawdź, na co Polska wyda Fundusze Norweskie

-

![Prognozy na I kwartał 2026: 36% firm planuje rekrutacje, 13% redukcje. Jakie branże będą zatrudniać najwięcej? [© wygenerowane przez AI] Prognozy na I kwartał 2026: 36% firm planuje rekrutacje, 13% redukcje. Jakie branże będą zatrudniać najwięcej?]()

Prognozy na I kwartał 2026: 36% firm planuje rekrutacje, 13% redukcje. Jakie branże będą zatrudniać najwięcej?

-

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?]()

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

-

![Elektroniczny nos wspomagany AI może zrewolucjonizować badania na cukrzycę i choroby serca [© wygenerowane przez AI] Elektroniczny nos wspomagany AI może zrewolucjonizować badania na cukrzycę i choroby serca]()

Elektroniczny nos wspomagany AI może zrewolucjonizować badania na cukrzycę i choroby serca

![Znaczny rozwój sieci botnet w II kw. 2009 [© Scanrail - Fotolia.com] Znaczny rozwój sieci botnet w II kw. 2009](https://s3.egospodarka.pl/grafika/botnet/Znaczny-rozwoj-sieci-botnet-w-II-kw-2009-apURW9.jpg)

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![Ransomware celuje w handel detaliczny [© Florian Roth - Fotolia.com] Ransomware celuje w handel detaliczny](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-celuje-w-handel-detaliczny-260407-150x100crop.jpg)

![Cyberwłamania ze wzrostem o ponad 100%. Ransomware na topie [© Andrey Popov - Fotolia.com] Cyberwłamania ze wzrostem o ponad 100%. Ransomware na topie](https://s3.egospodarka.pl/grafika2/ransomware/Cyberwlamania-ze-wzrostem-o-ponad-100-Ransomware-na-topie-241516-150x100crop.jpg)

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bardziej-przerazajacy-niz-inne-cyberataki-240930-150x100crop.jpg)

![Cyberbezpieczeństwo: ransomware uderza w polski sektor edukacji i badań [© tonsnoei - Fotolia.com] Cyberbezpieczeństwo: ransomware uderza w polski sektor edukacji i badań](https://s3.egospodarka.pl/grafika2/ransomware/Cyberbezpieczenstwo-ransomware-uderza-w-polski-sektor-edukacji-i-badan-239576-150x100crop.jpg)

![Ataki hakerskie w Europie 2007/08 [© stoupa - Fotolia.com] Ataki hakerskie w Europie 2007/08](https://s3.egospodarka.pl/grafika/cyberataki/Ataki-hakerskie-w-Europie-2007-08-MBuPgy.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Od badań po kulturę - sprawdź, na co Polska wyda Fundusze Norweskie [© wygenerowane przez AI] Od badań po kulturę - sprawdź, na co Polska wyda Fundusze Norweskie](https://s3.egospodarka.pl/grafika2/Fundusze-Norweskie/Od-badan-po-kulture-sprawdz-na-co-Polska-wyda-Fundusze-Norweskie-270035-150x100crop.jpg)

![Prognozy na I kwartał 2026: 36% firm planuje rekrutacje, 13% redukcje. Jakie branże będą zatrudniać najwięcej? [© wygenerowane przez AI] Prognozy na I kwartał 2026: 36% firm planuje rekrutacje, 13% redukcje. Jakie branże będą zatrudniać najwięcej?](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Prognozy-na-I-kwartal-2026-36-firm-planuje-rekrutacje-13-redukcje-Jakie-branze-beda-zatrudniac-najwiecej-270011-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-150x100crop.jpg)

![Elektroniczny nos wspomagany AI może zrewolucjonizować badania na cukrzycę i choroby serca [© wygenerowane przez AI] Elektroniczny nos wspomagany AI może zrewolucjonizować badania na cukrzycę i choroby serca](https://s3.egospodarka.pl/grafika2/badania-przesiewowe/Elektroniczny-nos-wspomagany-AI-moze-zrewolucjonizowac-badania-na-cukrzyce-i-choroby-serca-270031-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Jak skorzystać na zmianach od 2026 r. i 'odzyskać' lata do stażu pracy? [© wygenerowane przez AI] Jak skorzystać na zmianach od 2026 r. i 'odzyskać' lata do stażu pracy?](https://s3.egospodarka.pl/grafika2/obliczanie-stazu-pracy/Jak-skorzystac-na-zmianach-od-2026-r-i-odzyskac-lata-do-stazu-pracy-270034-150x100crop.jpg)

![Jak uniknąć finansowego stresu w święta? 5 sposobów na kontrolę grudniowych wydatków [© wygenerowane przez AI] Jak uniknąć finansowego stresu w święta? 5 sposobów na kontrolę grudniowych wydatków](https://s3.egospodarka.pl/grafika2/wydatki-Polakow/Jak-uniknac-finansowego-stresu-w-swieta-5-sposobow-na-kontrole-grudniowych-wydatkow-270030-150x100crop.jpg)

![Nota korygująca odchodzi do historii. Jak poprawić błąd w fakturze w KSeF? [© wygenerowane przez AI] Nota korygująca odchodzi do historii. Jak poprawić błąd w fakturze w KSeF?](https://s3.egospodarka.pl/grafika2/nota-korygujaca/Nota-korygujaca-odchodzi-do-historii-Jak-poprawic-blad-w-fakturze-w-KSeF-270023-150x100crop.jpg)

![Czy prezenty świąteczne od pracodawcy podlegają opodatkowaniu? Sprawdź, kiedy trzeba płacić podatek [© wygenerowane przez AI] Czy prezenty świąteczne od pracodawcy podlegają opodatkowaniu? Sprawdź, kiedy trzeba płacić podatek](https://s3.egospodarka.pl/grafika2/prezenty-swiateczne/Czy-prezenty-swiateczne-od-pracodawcy-podlegaja-opodatkowaniu-Sprawdz-kiedy-trzeba-placic-podatek-270028-150x100crop.jpg)

![Samochód na firmę 2025 vs 2026: jak uniknąć wyższych podatków? [© pexels] Samochód na firmę 2025 vs 2026: jak uniknąć wyższych podatków?](https://s3.egospodarka.pl/grafika2/samochod-w-leasingu/Samochod-na-firme-2025-vs-2026-jak-uniknac-wyzszych-podatkow-270022-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-150x100crop.jpg)

![15 sposobów na legalne obniżenie podatku PIT za 2025 r., z których można skorzystać do końca grudnia [© wygenerowane przez AI] 15 sposobów na legalne obniżenie podatku PIT za 2025 r., z których można skorzystać do końca grudnia](https://s3.egospodarka.pl/grafika2/rozliczenia-roczne/15-sposobow-na-legalne-obnizenie-podatku-PIT-za-2025-r-z-ktorych-mozna-skorzystac-do-konca-grudnia-270017-150x100crop.jpg)