Sieci botnet: dochodowy interes

2008-07-30 12:59

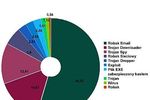

Kaspersky Lab, producent rozwiązań do ochrony danych, opublikował artykuł zatytułowany "Biznes botnetowy" autorstwa starszego analityka wirusów Witalija Kamluka. Artykuł opisuje, w jaki sposób tworzone są i obsługiwane botnety (znane również jako sieci zombie), które stanowią obecnie jedno z najpoważniejszych zagrożeń bezpieczeństwa IT. Jest to pierwszy z serii artykułów dotyczących botnetów.

Przeczytaj także: Komputer zombie - zagrożenie nie tylko w Halloween

Co to jest botnet?Botnet to sieć komputerów złożona z maszyn zainfekowanych szkodliwym backdoorem. Backdoor umożliwia cyberprzestępcom zdalną kontrolę nad zainfekowanymi komputerami (może to oznaczać kontrolowanie pojedynczej maszyny, niektórych komputerów tworzących sieć lub całą sieć).

Botami nazywamy szkodliwe backdoory stworzone po to, aby mogły zostać użyte do budowania botnetów. Właściciel botnetu może kontrolować komputery tworzące sieć z dowolnego miejsca na świecie - z innego miasta, państwa, a nawet kontynentu. Internet jest skonstruowany w taki sposób, że możliwe jest kontrolowanie botnetu anonimowo.

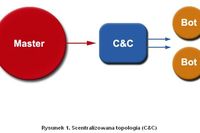

Komputery zainfekowane botem mogą być kontrolowane bezpośrednio albo pośrednio. W przypadku pośredniej kontroli, cyberprzestępca ustanawia połączenie z zainfekowaną maszyną i zarządza nią za pomocą wbudowanych do programu bota poleceń. W przypadku bezpośredniej kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, wysyła żądanie, a następnie wykonuje zwrócone polecenie.

Właściciel zainfekowanej maszyny zwykle nawet nie podejrzewa, że komputer jest wykorzystywany przez cyberprzestępców. To dlatego komputery zainfekowane botem i potajemnie kontrolowane przez cyberprzestępców nazywane są również zombie. Sieci złożone z zainfekowanych maszyn określane są jako sieci zombie. Większość maszyn zombie to komputery PC użytkowników domowych.

W jaki sposób wykorzystywane są botnety?

Wysyłanie spamu. Jest to najpowszechniejszy, a zarazem najprostszy sposób wykorzystywania botnetów. Eksperci szacują, że ponad 80% spamu wysyłają komputery zombie. Należy zauważyć, że spam nie zawsze jest wysyłany przez właścicieli botnetów: spamerzy często wypożyczają botnety.

Spamerzy znają prawdziwą wartość botnetów. Według danych Kaspersky Lab, przeciętny spamer zarabia 50 000 – 100 000 dolarów rocznie. Botnety złożone z tysięcy komputerów pozwalają spamerom w ciągu bardzo krótkiego czasu wysłać z zainfekowanych maszyn miliony wiadomości. Oprócz prędkości i ilości spamu, jaki może zostać wysłany, botnety dają spamerom jeszcze jedną korzyść. Adresy wykorzystywane do wysyłania spamu często zamieszczane są na czarnych listach, a wiadomości przychodzące z tych adresów są blokowane lub automatycznie oflagowywane przez serwery pocztowe jako spam. Jednak spamerzy mogą obejść ten problem wysyłając spam z setek tysięcy adresów e-mail ("pożyczonych" od właścicieli maszyn zombie).

Kolejną korzyścią, jaką dają botnety spamerom, jest możliwość przechwycenia adresów e-mail z zainfekowanych komputerów. Skradzione adresy są sprzedawane spamerom lub wykorzystywane przez właścicieli botnetów do rozsyłania spamu. Rosnący botnet będzie dodawał coraz więcej nowych adresów do swojego zbioru.

Szantaż. Drugą pod względem popularności metodą zarabiania pieniędzy za pośrednictwem botnetów jest wykorzystywanie dziesiątek lub nawet setek tysięcy komputerów do przeprowadzania ataków DDoS (Distributed Denial of Service). Polega to na wysyłaniu strumienia fałszywych żądań z maszyn zainfekowanych botem na atakowany serwer sieciowy. W rezultacie, serwer zostanie przeciążony i będzie niedostępny. W zamian za powstrzymania ataku cyberprzestępcy żądają zwykle pieniędzy od właściciela serwera.

Obecnie wiele firm pracuje wyłącznie z wykorzystaniem Internetu. Wyłączone serwery powodują przestoje w biznesie, przynosząc straty finansowe. Aby możliwe najszybciej przywrócić stabilność serwerom, takie firmy będą wolały ulec szantażowi niż poprosić o pomoc policję. Dokładnie na to liczą cyberprzestępcy. Z tego powodu również ataki DDoS stają się coraz bardziej rozpowszechnione.

Ataki DDoS mogą być również wykorzystywane jako narzędzie polityczne. Celem tych ataków są zwykle serwery organizacji rządowych. Są one szczególnie niebezpieczne, ponieważ mogą być wykorzystywane do prowokacji. Cyberatak na jedno państwo przeprowadzany jest z serwerów zlokalizowanych w drugim państwie, natomiast kontrolowany jest z trzeciego państwa.

Przeczytaj także:

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?]() Trend Micro: czym są sieci botnet?

Trend Micro: czym są sieci botnet?

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?](https://s3.egospodarka.pl/grafika/botnet/Trend-Micro-czym-sa-sieci-botnet-MBuPgy.jpg) Trend Micro: czym są sieci botnet?

Trend Micro: czym są sieci botnet?

oprac. : eGospodarka.pl

Więcej na ten temat:

boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor

![Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych [© Kaspersky Lab] Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DDoS-botnety-dzialaja-na-zainfekowanych-serwerach-linuksowych-179552-150x100crop.jpg)

![Backdoor SabPub infekuje Mac OS X [© stoupa - Fotolia.com] Backdoor SabPub infekuje Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Backdoor-SabPub-infekuje-Mac-OS-X-MBuPgy.jpg)

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputery-zombie-IV-VI-2008-apURW9.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace](https://s3.egospodarka.pl/grafika/robaki/Wirusy-atak-na-Facebook-i-MySpace-MBuPgy.jpg)

![Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE [© Freepik] Obniżki stóp procentowych stymulują rynek nieruchomości komercyjnych w regionie CEE](https://s3.egospodarka.pl/grafika2/obnizka-stop-procentowych/Obnizki-stop-procentowych-stymuluja-rynek-nieruchomosci-komercyjnych-w-regionie-CEE-266279-150x100crop.jpg)

![GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r [© Freepik] GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r](https://s3.egospodarka.pl/grafika2/rynek-rolny/GUS-ceny-produktow-rolnych-w-III-2025-wzrosly-o-10-r-r-266260-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik]](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-50x33crop.jpg) Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)

![Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł [© Freepik] Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł](https://s3.egospodarka.pl/grafika2/seniorzy/Renta-dozywotnia-fundusze-hipoteczne-przekazaly-seniorom-7-mln-zl-266278-150x100crop.jpg)