Sieci botnet: dochodowy interes

2008-07-30 12:59

Przeczytaj także: Komputer zombie - zagrożenie nie tylko w Halloween

fot. mat. prasowe

fot. mat. prasowe

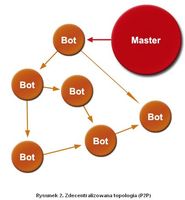

Zdecentralizowana topologia (P2P)

Zdecentralizowana topologia (P2P)

W praktyce tworzenie zdecentralizowanych botnetów nie jest łatwe, ponieważ każdemu nowo zainfekowanemu komputerowi należy dostarczyć listę botów, z którymi połączy się w sieci zombie. O wiele łatwiej jest skierować najpierw bota do centralnego serwera, gdzie otrzyma listę "sąsiednich" botów, a dopiero później przełączyć go na połączenia P2P. Tę mieszaną topologię również kategoryzuje się jako P2P, mimo że na pewnym etapie boty będą wykorzystywały C&C. Zwalczanie zdecentralizowanych botnetów jest znacznie trudniejsze niż zwalczanie scentralizowanych sieci, ponieważ aktywny botnet P2P nie posiada żadnego centrum kontroli.

Klasyfikacja botnetów ze względu na protokoły sieciowe

Aby właściciel botnetu mógł wysyłać polecenia do botu, niezbędne jest ustanowienie połączenia sieciowego pomiędzy maszyną zombie a komputerem przekazującym jej polecenia. Wszystkie połączenia sieciowe opierają się na protokołach, które określają reguły interakcji pomiędzy komputerami w sieci. Z tego względu można sklasyfikować botnety na podstawie wykorzystywanych protokołów sieciowych.

- Zorientowane na IRC. Jest to jeden z pierwszych typów botnetów: na początku boty były kontrolowane za pomocą kanałów IRC (Internet Relay Chat). Każdy zainfekowany komputer łączył się z serwerem IRC wskazanym w ciele tego bota i czekał na polecenia od osoby, która go kontrolowała, na określonym kanale.

- Zorientowane na IM. Ten typ botnetu nie jest szczególnie rozpowszechniony. Od botnetów zorientowanych na IRC różni się tylko tym, że wykorzystuje kanały komunikacyjne zapewniane przez usługi IM (komunikatory internetowe) takie jak AOL, MSN, ICQ itd. Stosunkowo niewielka popularność takich botnetów wynika z tego, że trudno jest stworzyć indywidualne konta IM dla każdego botu. Boty powinny być połączone z siecią i pozostawać przez cały czas online. Ponieważ większość usług IM nie zezwala na logowanie się do systemu z więcej niż jednego komputera przy użyciu tego samego konta, każdy bot musi posiadać własne konto IM. Jednak serwisy IM próbują uniemożliwiać wszelką automatyczną rejestrację kont. W rezultacie właściciele botnetów zorientowanych na IM mają do swojej dyspozycji jedynie ograniczoną liczbę zarejestrowanych kont IM, co zmniejsza liczbę botów, które w danym czasie mogą być online. Naturalnie właściciele botnetów mogą tak to zorganizować, żeby różne boty posiadały to samo konto, były online w predefiniowanych okresach czasu, wysyłały dane na numer właściciela i przez określony czas czekały na odpowiedź, jednak takie podejście jest nieskuteczne - odpowiedź sieci na polecenia kontrolującej ją osoby zajmuje zbyt wiele czasu.

Przeczytaj także:

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?]() Trend Micro: czym są sieci botnet?

Trend Micro: czym są sieci botnet?

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?](https://s3.egospodarka.pl/grafika/botnet/Trend-Micro-czym-sa-sieci-botnet-MBuPgy.jpg) Trend Micro: czym są sieci botnet?

Trend Micro: czym są sieci botnet?

oprac. : eGospodarka.pl

Więcej na ten temat:

boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor

![Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych [© Kaspersky Lab] Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DDoS-botnety-dzialaja-na-zainfekowanych-serwerach-linuksowych-179552-150x100crop.jpg)

![Backdoor SabPub infekuje Mac OS X [© stoupa - Fotolia.com] Backdoor SabPub infekuje Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Backdoor-SabPub-infekuje-Mac-OS-X-MBuPgy.jpg)

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputery-zombie-IV-VI-2008-apURW9.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace](https://s3.egospodarka.pl/grafika/robaki/Wirusy-atak-na-Facebook-i-MySpace-MBuPgy.jpg)

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie](https://s3.egospodarka.pl/grafika2/mocne-haslo/Jak-stworzyc-mocne-haslo-czyli-dlugosc-ma-znaczenie-266275-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Praca tymczasowa antidotum na rosnące koszty pracodawcy? [© Freepik] Praca tymczasowa antidotum na rosnące koszty pracodawcy?](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-tymczasowa-antidotum-na-rosnace-koszty-pracodawcy-266288-150x100crop.jpg)

![Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance [© Freepik] Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Co-musi-oferowac-atrakcyjne-miejsce-pracy-Widac-presje-na-work-life-balance-266281-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Inwestycja mieszkaniowa ATAL Parkowa w sprzedaży

Inwestycja mieszkaniowa ATAL Parkowa w sprzedaży

![14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców [© Freepik] 14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/14-zmian-w-prawie-dla-biznesu-Nie-wszystkie-uciesza-przedsiebiorcow-266290-150x100crop.jpg)

![Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds [© Freepik] Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds](https://s3.egospodarka.pl/grafika2/inwestowanie-na-gieldzie/Inwestowanie-na-gieldzie-recepta-na-kryzys-demograficzny-czyli-baby-bonds-266268-150x100crop.jpg)

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)