Ewolucja złośliwego oprogramowania I-VI 2008

2008-11-02 12:58

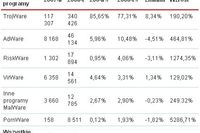

Wykryte programy (II połowa 2007 r. i I połowa 2008 r.) © fot. mat. prasowe

Przeczytaj także: Ewolucja złośliwego oprogramowania 2007

W raporcie przeanalizowano trendy w ewolucji szkodliwego oprogramowania występujące w pierwszej połowie 2008 roku i porównano je z danymi dla drugiej połowy 2007 roku.Pierwsze sześć miesięcy 2008 potwierdziły przewidywania analityków Kaspersky Lab z końca minionego roku dotyczące ewolucji szkodliwych programów, a mianowicie:

- ciągłą ewolucję tak zwanych technologii Malware 2.0

- ewolucję rootkitów

- powrót wirusów plikowych

- ataki na serwisy społecznościowe

- zagrożenia dla urządzeń mobilnych.

Jeżeli chodzi o rootkity, problem "bootkitów" (który wyłonił się pod koniec 2007 roku) zaczął stanowić poważniejsze zagrożenie wraz z pojawieniem się nowych modyfikacji Sinowala. Mimo że program ten nie ewoluował, nie można powiedzieć, że bootkity przestały stanowić problem. Technologie bootkit stawiają kilka poważnych wyzwań przed technologiami antywirusowymi, a obecny brak bootkitów należy uznać bardziej jako przerwę niż całkowite odejście twórców wirusów od rozwoju takich szkodliwych programów.

Jeśli chodzi o "klasyczne" rootkity, w końcu udało się zidentyfikować "mitycznego" rootkita o nazwie Rustock.c. Wydarzenie to przysporzyło kilku problemów branży antywirusowej, nie tylko pod względem wykrywania i leczenia, ale również metod wykorzystywanych do zbierania i analizowania nowych próbek oraz szybkości reakcji producenta na nowe zagrożenia.

Z technologii wykorzystywanych w rootkicie Rustock.c można zbudować dwa wątki - logiczny i techniczny, z których oba prowadzą do kolejnych dwóch istotnych kwestii: zaciemniania i polimorfizmu. Celem "śmieciowego kodu" zaimplementowanego w Rustocku jest utrudnienie w maksymalnym stopniu metod analizy i zwalczania tego rootkita - podejście, które od dłuższego czasu było aktywnie wykorzystywane w wirusach plikowych. Podejścia te są rozwijane głównie przez chińskich twórców wirusów. W rezultacie, spowodowało to dodawanie funkcji wirusowych do szeregu różnych backdoorów i robaków, zamiast tworzenia nowych wirusów plikowych.

Jak wynika z raportu dzisiejsze wirusy nie ograniczają się do prostych infektorów plików. Są to raczej potężne komponenty botnetów tworzone w celu kradzieży danych użytkownika i przeprowadzania ataków DDoS. Do najbardziej charakterystycznych przykładów należy Virut, Alman, Allaple, oraz robaki Fujack i Autorun. W pierwszej połowie 2008 roku szkodniki te spowodowały ogromną ilość infekcji na całym świecie, skłaniając ekspertów do wniosku, że w najbliższej przyszłości funkcjonalność wirusów będzie nadal aktywnie dodawana do backdoorów i robaków.

Według raportu serwisy społecznościowe stanowią cel największych ataków w historii. W rezultacie te popularne serwisy nie tylko są atakowane przez robaki XSS, ale stanowią "plac zabaw" dla technologii wirusowych i spamowych. Twórcy wirusów odeszli od szukania luk w zabezpieczeniach silników serwisów społecznościowych - obecnie wykorzystują wypróbowane metody socjotechniki, ucząc się wysyłać wiadomości od "przyjaciół" zawierające odsyłacze do zainfekowanych stron internetowych. Wśród najczęściej atakowanych stron znajduje się MySpace i Orkut, Facebook natomiast stał się celem ataków znacznie później. Rosyjscy użytkownicy są atakowani przez robaki i trojany rozprzestrzeniające się za pośrednictwem Odnoklassniki.ru i Vkontakte.

Analitycy Kaspersky Lab zauważyli, że mobilne zagrożenia nagle zmieniły kierunek: twórcy wirusów postanowili zmienić swoją taktykę i zamiast atakowania smartfonów zaczęli specjalizować się w trojanach dla J2ME, które potrafią działać na prawie każdym telefonie komórkowym. Programy te (wykryto prawie 50) posiadają tę samą funkcję szkodliwą: wysyłają wiadomości SMS na numery o podwyższonej opłacie, wyczyszczając z pieniędzy konto użytkownika i zasilając kieszeń autora trojana.

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : Regina Anam / eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![PIP: przepisy o czasie pracy łamane [© Scanrail - Fotolia.com] PIP: przepisy o czasie pracy łamane](https://s3.egospodarka.pl/grafika/przepisy-o-czasie-pracy/PIP-przepisy-o-czasie-pracy-lamane-apURW9.jpg)

![Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r [© Freepik] Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-II-2025-Eksport-spadl-o-5-a-import-wzrosl-o-1-1-r-r-266067-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w III 2025 roku [© Freepik] Najszybszy internet mobilny i 5G w III 2025 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-III-2025-roku-266062-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)