Złośliwe programy: bootkit na celowniku

2009-01-27 13:52

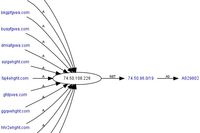

Lokalizacja serwerów, które zainfekowały użytkowników bootkitem (zaczynając od lewej: nazwa domeny, © fot. mat. prasowe

Firma Kaspersky Lab, producent rozwiązań do ochrony danych, opublikowała raport zatytułowany "Bootkit: wyzwanie 2008 r.". Artykuł przedstawia szczegółową analizę incydentu z 2008 roku, który najlepiej obrazuje zagrożenie, jakie stanowi MalWare 2.0 - nowa generacja szkodliwych programów.

Przeczytaj także: Panda: nadchodzi szkodliwy Icepack

W raportach Kaspersky Lab często pojawia się termin MalWare 2.0 oznaczający model złożonych szkodliwych programów, które pojawiły się pod koniec 2006 roku. Najbardziej typowymi przykładami, a zarazem pierwszymi reprezentantami MalWare 2.0, są robaki Bagle, Warezov oraz Zhelatin.Model Malware 2.0 charakteryzuje się następującymi cechami:

- brakiem jednego centrum kontroli sieci zainfekowanych komputerów

- aktywnym wykorzystywaniem metod mających na celu uniemożliwienie analizy szkodliwego kodu oraz prób przejęcia kontroli nad botnetem

- krótkotrwałymi masowymi wysyłkami szkodliwego kodu

- skutecznym wykorzystywaniem socjotechniki

- wykorzystywaniem szeregu różnych metod w celu rozprzestrzeniania szkodliwych programów i stopniowym odchodzeniem od wykorzystywania metod przyciągających uwagę (np. e-mail)

- wykorzystywaniem wielu modułów (zamiast jednego) w celu dostarczania różnych szkodliwych funkcji

Spośród incydentów mających miejsce w 2008 roku reprezentujących zagrożenie, jakie stanowi MalWare 2.0, Kaspersky Lab wspomnieć historię rootkita Rustock. W rootkicie tym zaimplementowano wiele nowych technologii, metod i podejść, które mogą mieć istotny wpływ na przyszłą ewolucję MalWare 2.0. Najnowszy z takich incydentów, opisany w raporcie Kaspersky Lab, jasno obrazuje współczesną sztukę wojny, jaka toczy się między twórcami wirusów a firmami antywirusowymi, i pokazuje wagę nowych technologii ochrony.

Interesujący incydent ponownego uruchamiania się komputerów

W połowie sierpnia 2008 r. na forach internetowych użytkownicy zaczęli się skarżyć, że po odwiedzeniu przez nich pewnych stron internetowych ich komputery zaczęły ponownie się uruchamiać. Co spowodowało takie zachowanie komputerów - nie wiadomo. Jedyne możliwe wyjaśnienie sugerowało, że przyczyna restartu komputerów znajduje się na odwiedzonych stronach.

Wstępne oględziny ekspertów, podejrzanych stron niczego nie ujawniły - strony okazały się nieszkodliwe. W większości przypadków, szkodliwi użytkownicy, którzy chcą zainfekować maszyny, włamują się na legalne strony i umieszczają odsyłacze do swoich zasobów, które zawierają exploity na tych stronach. Technika ta nosi nazwę 'drive-by download'. Gdy użytkownik odwiedzi zainfekowaną stronę, na jego maszynie zostanie zainstalowany szkodliwy kod, bez jego wiedzy czy zgody. Jednak na stronie niczego nie wykryto - żadnych podejrzanych ramek iframe czy skryptów.

Problem można było przypisać automatycznemu restartowi systemu Windows po zainstalowaniu aktualizacji; było to dość prawdopodobne, zwłaszcza że incydent ten zbiegł się w czasie z opublikowaniem przez firmę Microsoft najnowszej łaty. Sytuacja okazała się jednak o wiele poważniejsza.

Podczas przeprowadzania dochodzenia eksperci Kaspersky Lab wykorzystali maszyny wirtualne, za pośrednictwem których odwiedzali podejrzane strony. Nie ograniczali się do odwiedzenia tych stron, ale również przechodzili z jednej części strony do innej i klikali odsyłacze. Po pewnym czasie komputer testowy uruchomił się ponownie.

Analiza systemu przeprowadzona przez ekspertów wykazała zmiany w sektorze rozruchowym. Takie zmiany mogły wskazywać na obecność bootkita w systemie. Jednak od marca 2008 roku nie wykryto żadnych nowych wariantów bootkita. Czy to możliwe, że bootkit powrócił?

Przeczytaj także:

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023]() Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg) Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

oprac. : eGospodarka.pl

Więcej na ten temat:

malware, szkodliwe programy, złośliwe programy, złośliwe oprogramowanie, exploity, bootkit

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg)

![Więcej cyberataków na polskie firmy w grudniu 2023 [© Paolese - Fotolia.com] Więcej cyberataków na polskie firmy w grudniu 2023](https://s3.egospodarka.pl/grafika2/cyberataki/Wiecej-cyberatakow-na-polskie-firmy-w-grudniu-2023-257250-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Reklama kontekstowa lepsza niż bannerowa? [© stoupa - Fotolia.com] Reklama kontekstowa lepsza niż bannerowa?](https://s3.egospodarka.pl/grafika/skutecznosc-reklamy-internetowej/Reklama-kontekstowa-lepsza-niz-bannerowa-MBuPgy.jpg)

![Budowanie wizerunku a końcówki domen [© stoupa - Fotolia.com] Budowanie wizerunku a końcówki domen](https://s3.egospodarka.pl/grafika/domeny/Budowanie-wizerunku-a-koncowki-domen-MBuPgy.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)