Złośliwe programy: bootkit na celowniku

2009-01-27 13:52

Przeczytaj także: Panda: nadchodzi szkodliwy Icepack

Podmienione odsyłacze

Gdy już Kaspersky Lab ustalił, które strony i które odsyłacze powodowały restart komputerów użytkowników, mógł przeprowadzić bardziej szczegółową analizę.

Jak się okazało, szkodliwi użytkownicy zastosowali stosunkowo oryginalne (aczkolwiek nie nowe) podejście do wstrzykiwania odsyłaczy. Do stron, na które włamali się, nie dodali własnej ramki iframe czy też skryptów, ponieważ tego typu modyfikacje są bardzo łatwe do wykrycia. Zamiast tego w miejsce "legalnych" odsyłaczy wstawiali "szkodliwe".

Legalny odsyłacz wyglądał tak:

< a href="http://atm.n****.com" >< B >atm.n****.com< /B >< /a >

Po włamaniu się na stronę odsyłacz ten wyglądał tak:

< a href="http://***.com/cgi-bin/index.cgi?dx" >< B > atm.n****.com< /B >< /a >

fot. mat. prasowe

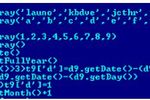

Lokalizacja serwerów, które zainfekowały użytkowników bootkitem (zaczynając od lewej: nazwa domeny,

Lokalizacja serwerów, które zainfekowały użytkowników bootkitem (zaczynając od lewej: nazwa domeny, adres IP serwera, podsieć, w której jest zlokalizowany serwer, autonomiczny system)

Informacje o witrynach, takich jak ***.com/cgi-bin/index.cgi?dx, zaczęły pojawiać się w Internecie mniej więcej na początku czerwca 2008 roku. Były to głównie skargi właścicieli witryny oraz użytkowników legalnych witryn dotyczące dziwnych odsyłaczy, które pojawiły się w zaufanych zasobach. Stało się jasne, że w Internecie znajdowało się wiele takich "centrów infekcji"; jednak mimo wielu różnych nazw domen wszystkie z nich utrzymywane były na wspólnych serwerach.

Spersonalizowane exploity

Co się stanie, gdy użytkownik kliknie podmieniony odsyłacz? Kaspersky Lab wyjaśnia, że zerwer przetworzy przychodzące zapytanie, uzyskując informacje o tym, z jakiej strony "przyszedł" użytkownik, jakiej używa przeglądarki, jakie zainstalował wtyczki, oraz zdobędzie adres IP użytkownika. Przy pomocy tych informacji serwer przydzieli użytkownikowi unikatowe ID, które zostanie następnie zapisane na serwerze.

Przykładem takiego ID przydzielanego odwiedzającemu przez zainfekowany serwer jest index.cgi@ac6d4ac70100f060011e964552060000000002e4f11c2e000300190000000006

Ostatnie cyfry ID pokazują, że użytkownik posiadał zainstalowaną szóstą wersję programu Acrobat Reader.

Dla każdego indywidualnego użytkownika tworzony jest następnie exploit. Jeśli na komputerze użytkownika zainstalowana jest podatna na ataki wersja Acrobata, na maszynę taką zostanie pobrany exploit PDF. Jeśli zainstalowany jest Real Player, zostanie pobrany exploit dla tego programu itd. W zależności od przydzielonego użytkownikowi ID serwer wygeneruje klucz zaciemniania, który zostanie wykorzystany w celu zaszyfrowania odpowiedniego exploita.

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg) Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

oprac. : eGospodarka.pl

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg)

![Więcej cyberataków na polskie firmy w grudniu 2023 [© Paolese - Fotolia.com] Więcej cyberataków na polskie firmy w grudniu 2023](https://s3.egospodarka.pl/grafika2/cyberataki/Wiecej-cyberatakow-na-polskie-firmy-w-grudniu-2023-257250-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Reklama kontekstowa lepsza niż bannerowa? [© stoupa - Fotolia.com] Reklama kontekstowa lepsza niż bannerowa?](https://s3.egospodarka.pl/grafika/skutecznosc-reklamy-internetowej/Reklama-kontekstowa-lepsza-niz-bannerowa-MBuPgy.jpg)

![Budowanie wizerunku a końcówki domen [© stoupa - Fotolia.com] Budowanie wizerunku a końcówki domen](https://s3.egospodarka.pl/grafika/domeny/Budowanie-wizerunku-a-koncowki-domen-MBuPgy.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność? [© Freepik] Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność?](https://s3.egospodarka.pl/grafika2/Wielkanoc/Zakupy-na-Wielkanoc-2025-Jakie-wydatki-Polakow-na-zywnosc-266103-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)