Złośliwe programy: bootkit na celowniku

2009-01-27 13:52

Przeczytaj także: Panda: nadchodzi szkodliwy Icepack

fot. mat. prasowe

Przechwytując wszystkie połączenia sieciowe z maszyny ofiary, DLL skanuje ruch w celu znalezienia kontaktu ze stronami bankowymi. Wszystkie dane wprowadzone przez użytkownika na takich stronach zostaną wysłane do serwera szkodliwego użytkownika.

Moduł szpiegujący może uruchomić atak man-in-the-middle, wykorzystując bootkita jako platformę posiadającą pełny dostęp do zasobów systemu operacyjnego. Pozwala to modułowi szpiegującemu przechwycić informacje poufne wprowadzone za pośrednictwem przeglądarki.

Moduł ten posiada prawie wszystkie funkcje programu szpiegującego, od banalnego przechwytywania danych wprowadzanych za pośrednictwem klawiatury do subdomen chronionych połączeń SSL. Podczas łączenia się ze stroną https program szpiegujący może otworzyć dodatkowe okna w przeglądarce w celu autoryzacji. Do takiego okna użytkownik może przez pomyłkę wprowadzić dane dotyczące swojego konta, ponieważ okno to wydaje się być częścią strony banku.

Program szpiegujący może przekierować zapytania użytkownika na strony phishingowe.

Wszystkie przechwycone dane są szyfrowane i wysyłane do wyspecjalizowanego serwera.

fot. mat. prasowe

Przykład lokalizacji serwerów, które obsługują połączenia SSL i są wykorzystywane do przekierowywani

Przykład lokalizacji serwerów, które obsługują połączenia SSL i są wykorzystywane do przekierowywania użytkowników na strony phishingowe (od lewej strony: nazwa domeny; adres IP serwera; podsieć, w której jest zlokalizowany serwer; autonomiczny system)

fot. mat. prasowe

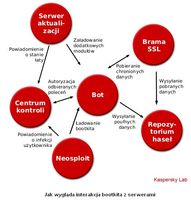

Jak wygląda interakcja bootkita z serwerami

Jak wygląda interakcja bootkita z serwerami

Skala infekcji

Z raportu wynika, że zarówno pierwszy bootkit, który pojawił się pod koniec zeszłego roku, jak i Rustock rozprzestrzeniały się za pośrednictwem zasobów grupy IframeBiz. Jednak, bootkit pojawił się w zupełnie inny sposób: scenariusz był znacznie bardziej techniczny i wiele należało tu zawdzięczać epidemii spowodowanej przez Rustocka i Sinowala.

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg) Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

oprac. : eGospodarka.pl

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg)

![Więcej cyberataków na polskie firmy w grudniu 2023 [© Paolese - Fotolia.com] Więcej cyberataków na polskie firmy w grudniu 2023](https://s3.egospodarka.pl/grafika2/cyberataki/Wiecej-cyberatakow-na-polskie-firmy-w-grudniu-2023-257250-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Reklama kontekstowa lepsza niż bannerowa? [© stoupa - Fotolia.com] Reklama kontekstowa lepsza niż bannerowa?](https://s3.egospodarka.pl/grafika/skutecznosc-reklamy-internetowej/Reklama-kontekstowa-lepsza-niz-bannerowa-MBuPgy.jpg)

![Budowanie wizerunku a końcówki domen [© stoupa - Fotolia.com] Budowanie wizerunku a końcówki domen](https://s3.egospodarka.pl/grafika/domeny/Budowanie-wizerunku-a-koncowki-domen-MBuPgy.jpg)

![Rekrutacja, czyli jak długo firma musi czekać na pracowników? [© Andrey Popov - Fotolia.com] Rekrutacja, czyli jak długo firma musi czekać na pracowników?](https://s3.egospodarka.pl/grafika2/rekrutacja/Rekrutacja-czyli-jak-dlugo-firma-musi-czekac-na-pracownikow-265857-150x100crop.jpg)

![Komunikacja w pracy, czyli bez korpomowy i online'u było łatwiej [© Freepik] Komunikacja w pracy, czyli bez korpomowy i online'u było łatwiej](https://s3.egospodarka.pl/grafika2/korporacje/Komunikacja-w-pracy-czyli-bez-korpomowy-i-online-u-bylo-latwiej-265868-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)