Phishing: metody ataków

2009-03-07 00:52

Przeczytaj także: Świąteczne prezenty: robaki i trojany

Wymienione przykłady phishingu mają na celu głównie zainfekowanie komputera. Czy zostanie on później przyłączony do botnetu, czy atakujący przechwyci hasła do różnych serwisów czy banku zależy od atakującego. Jednak niektóre typy phishingu skierowane są głównie na zysk poprzez bezpośredni dostęp do konta. W tym celu fałszerz podrabia strony banków i wysyła informacje do jego klientów.

Głównym problemem w przypadku fałszywych maili udających korespondencję bankową jest ryzyko utraty dorobku życia. Do tej pory niektóre banki nie stosują żadnych zabezpieczeń poza uwierzytelnieniem loginem i hasłem. Jednak nawet zabezpieczanie hasłami jednorazowymi z kart czy kodów SMS-owych nie stanowi 100% pewności, że faktycznie nasze konto będzie bezpieczne. I nie potrzeba do tego przeprowadzać skomplikowanych ataków. Wystarczy phishing i bardzo dobra socjotechnika, która nakłoni użytkownika do postępowania w myśl atakującego. Wyobraźmy następującą sytuację... Atakujący jako cel upatrzył sobie bank, który posiada dodatkowe zabezpieczenie przed niepowołaną autoryzacją - kody jednorazowe w postaci zdrapki. Pozyskanie samego hasła przy zastosowaniu tylko fałszywej witryny wydaje się być pozbawione sensu. Wystarczy jednak, że w treści umieści informację, iż dane podane w formularzu (na stronie, która jest fałszywa), muszą zostać potwierdzone przez kod ze zdrapki. Jeżeli ktoś da się nabrać, poda nie tylko login i hasło, ale także jeden, pierwszy wolny kod jednorazowy (który de facto nie został użyty i nie jest wykreślony z listy przez prawdziwy system banku). Dzięki temu cyberprzestępca bez problemu może dokonać udanego ataku...

fot. mat. prasowe

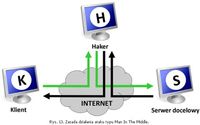

Zasada działania ataku typu Man In The Middle

Zasada działania ataku typu Man In The Middle

Wiele osób może się zastanawiać w jaki sposób atakujący wysyła maile z zaufanej domeny. Ściśle rzecz biorąc, nie robi on tego dosłownie z domeny np. Microsoftu, jak było w przypadku fałszywej aktualizacji, ale korzysta z metod podrabiania nadawcy. Poniżej Macieja Ziarka zaprezentował taki właśnie przykład:

fot. mat. prasowe

Przykład wiadomości e-mail ze sfałszowanym adresem nadawcy

Przykład wiadomości e-mail ze sfałszowanym adresem nadawcy

Ataki phishing XII 2007

Ataki phishing XII 2007

oprac. : eGospodarka.pl

![Ataki phishingowe 2011-2013 [© maho - Fotolia.com] Ataki phishingowe 2011-2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-phishingowe-2011-2013-119761-150x100crop.jpg)

![Wyszukiwarka Google w rękach hakerów [© stoupa - Fotolia.com] Wyszukiwarka Google w rękach hakerów](https://s3.egospodarka.pl/grafika/wyszukiwarka-Google/Wyszukiwarka-Google-w-rekach-hakerow-MBuPgy.jpg)

![Uwaga na program adware VideoPlay [© stoupa - Fotolia.com] Uwaga na program adware VideoPlay](https://s3.egospodarka.pl/grafika/program-adware/Uwaga-na-program-adware-VideoPlay-MBuPgy.jpg)

![Robak internetowy Kido w nowej wersji [© stoupa - Fotolia.com] Robak internetowy Kido w nowej wersji](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Kido-w-nowej-wersji-MBuPgy.jpg)

![Mamy najlepsze dotacje dla inwestorów w całej UE? [© Freepik] Mamy najlepsze dotacje dla inwestorów w całej UE?](https://s3.egospodarka.pl/grafika2/pomoc-publiczna/Mamy-najlepsze-dotacje-dla-inwestorow-w-calej-UE-265701-150x100crop.jpg)

![Sztuczna inteligencja, czyli agenci AI w natarciu [© Freepik] Sztuczna inteligencja, czyli agenci AI w natarciu](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-czyli-agenci-AI-w-natarciu-265700-150x100crop.jpg)

![Podwyżki stóp groźniejsze niż wojna, czyli "indeks strachu" dla giełd [© Sergey Nivens - Fotolia.com] Podwyżki stóp groźniejsze niż wojna, czyli "indeks strachu" dla giełd](https://s3.egospodarka.pl/grafika2/rynki-finansowe/Podwyzki-stop-grozniejsze-niz-wojna-czyli-indeks-strachu-dla-gield-265643-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Oprocentowanie przeciętnej rocznej lokaty na poziomie 2-3% już za rok? [© Andrey Popov - Fotolia.com] Oprocentowanie przeciętnej rocznej lokaty na poziomie 2-3% już za rok?](https://s3.egospodarka.pl/grafika2/oprocentowanie-lokat/Oprocentowanie-przecietnej-rocznej-lokaty-na-poziomie-2-3-juz-za-rok-265729-150x100crop.jpg)

![Dyrektywa budynkowa nie obejmie (części) mieszkań na wynajem? [© Freepik] Dyrektywa budynkowa nie obejmie (części) mieszkań na wynajem?](https://s3.egospodarka.pl/grafika2/dyrektywa-budynkowa/Dyrektywa-budynkowa-nie-obejmie-czesci-mieszkan-na-wynajem-265724-150x100crop.jpg)

![Odzyskiwanie i spłata długów nie zawsze idą w parze [© Freepik] Odzyskiwanie i spłata długów nie zawsze idą w parze](https://s3.egospodarka.pl/grafika2/dlugi/Odzyskiwanie-i-splata-dlugow-nie-zawsze-ida-w-parze-265723-150x100crop.jpg)

![Wypadki i kolizji drogowe. Czy któreś z polskich miast jest bezpieczne? [© Romy z Pixabay] Wypadki i kolizji drogowe. Czy któreś z polskich miast jest bezpieczne?](https://s3.egospodarka.pl/grafika2/jazda-samochodem/Wypadki-i-kolizji-drogowe-Czy-ktores-z-polskich-miast-jest-bezpieczne-265721-150x100crop.jpg)