Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

Port 80 zwykle jest wykorzystywany przez szkodliwe programy w celu ustanowienia połączeń ze stronami cyberprzestępców. W takich przypadkach aktywność sieciową można uznać za surfowanie użytkownika po Sieci. Port 80 wykorzystywany jest przez liczne rodziny botów i trojany, łącznie z Trojan-PSW.Win32.Zbot, Backdoor.Win32.Sinowal oraz różnymi modyfikacjami trojana Trojan-GameThief.Win32.OnLineGames. Szkodliwe programy wykorzystują go również do ustanowienia połączeń z centrami kontroli botnetów.

Na drugim miejscu znajduje się niestandardowy port 8000, wykorzystywany przez legalne programy, takie jak HP Web Jetadmin, ShoutCast Server, Dell OpenManage oraz wiele innych aplikacji opartych na technologii Java RMI, z których wszystkie wykorzystują własny protokół.

Badanie Kaspersky Lab wykazało, że port 8000 jest wykorzystywany przez rodzinę Backdoor.Win32.Hupigon. Rodzina ta, stworzona przez chińskich hakerów, jest najprawdopodobniej najszybciej rosnącą rodziną szkodliwych programów wykrytych przez firmę Kaspersky Lab. Pod koniec 2008 roku kolekcja firmy liczyła ponad 110 000 różnych modyfikacji Hupigona.

Czym więc wyróżnia się port 8000? Odpowiedź jest całkiem prosta - port ten jest wykorzystywany przez QQ - najpopularniejszy komunikator internetowy w Chinach. Chińscy użytkownicy wykorzystują tę usługę do kontrolowania zainfekowanych komputerów. Istnieje również wersja Hupigona wykorzystująca port 8181. Rodzina Hupigon jest liderem wśród szkodliwych programów pod względem całkowitej liczby zapytań sieciowych - Hupigon stoi za prawie co trzecim zapytaniem sieciowym do unikatowego portu pochodzącym od szkodliwego programu!

Inny niestandardowy port - 3460 - wykorzystywany był w 7% przeanalizowanych przez ekspertów zapytań sieciowych wysyłanych przez szkodliwe programy. Zapytania do tego portu wysyłane były głównie przez backdoora Backdoor.Win32.Poison, znanego również jako Poison Ivy. Szkodliwe programy z tej rodziny to boty wykorzystywane do tworzenia niewielkich botnetów (do 200 komputerów). Oprogramowanie to jest popularne, ponieważ można je pobrać za darmo na stronie producenta. Poison nie pozwala na wysyłanie dużej liczby osadzonych poleceń jednocześnie do kilku komputerów i najczęściej wykorzystywany jest przez cyberprzestępców nowicjuszy. Niektórzy administratorzy systemów niewielkich sieci wykorzystują go jako narzędzie zdalnej administracji.

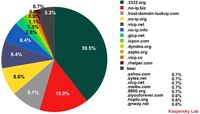

Domeny drugiego poziomu atakowane przez szkodliwe programy

Poniższy diagram pokazuje domeny drugiego poziomu atakowane przez szkodliwe programy, które wykorzystują najpopularniejszy port 80.

fot. mat. prasowe

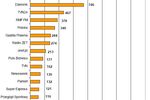

Zapytania szkodliwych programów do domen drugiego poziomu

Zapytania szkodliwych programów do domen drugiego poziomu

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo [© Freepik] Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Kluczowe-wyzwania-CIO-nie-tylko-cyberbezpieczenstwo-266176-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)