Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

Prawie 40% szkodliwych programów łączy się z poddomenami 3322.org. Co można powiedzieć o tym dostawcy i dlaczego przyciąga cyberprzestępców?

Domena 3322.ord jest częścią dużego chińskiego projektu o nazwie cn99.com, który posiada ponad 35 milionów użytkowników. Popularność cn99.com w Chinach można łatwo wyjaśnić tym, że dostarcza on darmowe konta pocztowe oraz domeny trzeciego poziomu. Zgodnie z Kontraktem Serwisowym, klientom cn99.com nie wolno używać tych usług w sposób sprzeczny z chińskim i międzynarodowym prawem. Ponadto, Kontrakt zobowiązuje właściciela skrzynki pocztowej/domeny, aby używał autentycznych informacji osobowych, a w przypadku ich zmiany niezwłocznie je uaktualniał. Niestety, nie powstrzymuje to cyberprzestępców, którzy wykorzystują cn99.com, przed podawaniem fałszywych danych osobowych.

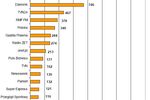

Zdaniem ekspertów wystarczy rzut oka na listę najpopularniejszych domen drugiego poziomu, aby zrozumieć, jaki jest powód ich popularności: wszyscy dostawcy posiadający te domeny oferują usługę znaną jako DDNS (Dynamic Domain Name System).

Usługi DDNS oraz cyberprzestępcy

Zadaniem usługi DDNS jest znalezienie serwerów z dynamicznymi adresami IP. Do kogo skierowana jest taka usługa? Mogą wykorzystywać ją legalni użytkownicy, którzy łączą swoje komputery z Internetem przy użyciu linii ADSL z adresami zewnętrznymi pobranymi z puli internetowych adresów IP. Z reguły, dostawcy usług internetowych przydzielają nowo podłączonemu modemowi ADSL adres IP z puli adresów IP, jakie mają do swojej dyspozycji. Wraz z każdym nowym połączeniem zmienia się adres IP. Jeżeli użytkownik nie posiada fizycznego dostępu do swojego komputera, a chce połączyć się zdalnie, musi znać adres IP, który w danym momencie zapewni mu dostęp do jego komputera. Dostawcy usług DDNS umożliwiają zarejestrowanie domeny (np. myhomepc.dyndns.org), a następnie połączenie się z komputerem poprzez podanie nazwy domeny. Niektórzy producenci modemów ADSL implementują obsługę DDNS do oprogramowania służącego do zarządzania modemem. Jeżeli modem jest poprawnie skonfigurowany, kontaktuje się z dostawcą usługi DDNS za każdym razem, gdy ustanawiane jest połączenie internetowe, informuje go o aktualnych adresach IP. Następnie program użytkownika, który kontaktuje się ze zdalnym komputerem przy pomocy nazwy hosta, wysyła zapytanie DNS dla adresu IP z nazwą myhomepc.dyndns.org. Zapytanie przechodzi przez łańcuch serwerów DNS i ostatecznie dociera do dostawcy DDNS, który zna aktualny adres IP komputera, ponieważ przechowuje najnowszą wiadomość z modemu ADSL.

Ten typ usługi pozwala cyberprzestępcom szybko i łatwo zarejestrować nowe domeny przy zachowaniu anonimowości oraz zmienić informacje DNS o ciągłym wykorzystywaniu serwera.

Ponadto, zainfekowane komputery z zewnętrznymi adresami IP mogą być wykorzystywane jako tymczasowe centra kontroli botnetów. Jeżeli komputer jest wyłączony, cyberprzestępca może ręcznie lub automatycznie przełączyć się na inny zainfekowany komputer, przy czym centrum kontroli zawsze jest dostępne za pośrednictwem domeny od dostawcy DDNS.

Z tego powodu usługi DDNS są tak popularne wśród cyberprzestępców. Kaspersky Lab szacuje, że około 50% domen wykorzystywanych przez szkodliwe programy należy do dostawców DDNS.

Wnioski dotyczące szkodliwych programów

Najpopularniejsze typy szkodliwych programów wykazują aktywność sieciową: programy trojańskie wysyłają przechwycone dane cyberprzestępcom, robaki sieciowe próbują znaleźć i zainfekować inne komputery w sieciach lokalnych, boty spamowe rozsyłają wiadomości spamowe, boty DDoS atakują serwery internetowe, boty łączą się z centrami C&C. Boty i robaki sieciowe są najbardziej aktywne, poza tym zachowanie to można skutecznie połączyć w jednej aplikacji. Program wykrywany jako robak lub trojan może mieć również funkcję bota, dzięki której zainfekowany komputer może stać się częścią botnetu. W rezultacie, za ruch sieciowy tworzony przez większość szkodliwych programów w Internecie odpowiedzialne są botnety.

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]() Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo [© Freepik] Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Kluczowe-wyzwania-CIO-nie-tylko-cyberbezpieczenstwo-266176-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)