Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

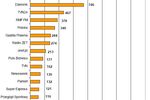

Analiza danych statystycznych dotyczących zapytań sieciowych wysyłanych przez szkodliwe programy oraz 10 najpopularniejszych domen drugiego poziomu atakowanych przez szkodliwe programy potwierdzają, że w 2008 roku chińscy hakerzy i cyberprzestępcy byli liderami pod względem tworzenia szkodliwego oprogramowania. Chińska rodzina Hupigon, która wykorzystuje niestandardowe porty 8000 i 8181, odpowiadała za 29% zapytań sieciowych wysyłanych przez szkodliwe programy, podczas gdy ogromna większość domen drugiego poziomu atakowanych przez szkodliwe programy należy do chińskich serwisów DNS.

Chociaż Chiny wprowadziły narodowy program filtrowania ruchu sieciowego - Wielki Chiński Cybermur - Kaspersky Lab przewiduje, że w 2009 roku aktywność chińskich hakerów wzrośnie. Szkodliwe programy tworzone przez chińskich cyberprzestępców atakują głównie konta gier online i przede wszystkim stanowią zagrożenie dla graczy w Chinach i innych państwach. W 2009 roku eksperci nie przewidują na tym polu żadnej zmiany. Jednak programy tworzone przez chińskich hakerów mogą zacząć stanowić zagrożenie ze względu na rosnącą tendencję włączania backdoorów do programów trojańskich przeznaczonych do kradzieży haseł do gier online.

Ponad jedna trzecia zapytań sieciowych odbywa się na porcie 80, który jest standardowym portem. Generalnie, po tym jak szkodliwy program połączy się z portem 80, zostanie pobrana strona internetowa i ustanowione połączenie z centrum C&C botnetu. Cyberprzestępcy martwią się, że prędzej czy później ich konkurenci lub organy ścigania poznają adres ich centrum C&C, co spowoduje zamknięcie nazwy domeny lub serwera. Z tego powodu cyberprzestępcy nieustannie szukają sposobów szybkiej modyfikacji informacji DNS centrów C&C i preferują wykorzystywanie serwerów internetowych, które oferują anonimowość. Z tego powodu usługi DDNS cieszą się największą popularnością wśród oszustów: dostawcy usług DDNS posiadają ponad 50% domen drugiego poziomu, które stanowią cel szkodliwych programów, oraz wszystkie 10 najpopularniejszych domen drugiego poziomu. W 2009 roku dostawcy usług DDNS podejmą prawdopodobnie bardziej zdecydowane działania mające na celu zwalczanie nielegalnej aktywności, co prawdopodobnie przyczyni się do pojawienia się usług DDNS typu "abuse-proof" podobnie jak dostawcy usług hostingowych typu RBN zostali oddzieleni od legalnych usług hostingowych.

Ze względu na ogromną popularność usług DDNS wśród cyberprzestępców oraz wzrost przepustowości Kaspersky Lab przewiduje pojawienie się nowych typów aktywności przestępczej specjalizujących się w rozwijaniu nowych podejść do zapewniania anonimowości adresów/nazw serwerów sieciowych.

Wraz z każdą identyfikacją luki w zabezpieczeniach systemu Windows pojawia się duża liczba szkodliwych programów tworzonych w celu znajdowania "podatnych na ataki" maszyn. Podobnie jest w przypadku innych aplikacji działających w sieci. Szkodliwe programy skanujące sieć tworzą wiele dodatkowych połączeń sieciowych. Poza zużyciem przepustowości może to spowodować przepełnienie w tabelach tłumaczenia adresów na tanich routerach, co może doprowadzić do całkowitego odłączenia sieci lokalnej od Internetu. Już teraz stanowi to dość powszechny problem dla sieci domowych, które w celu uzyskiwania dostępu do Internetu wykorzystują jeden router.

Prognozy na 2009 rok

W tegorocznych prognozach Kaspersky Lab omówił trendy, które być może nie są w pełni ukształtowane, ale bez wątpienia będą miały istotny wpływ na ewolucję zagrożeń w 2009 roku.

1. Globalne epidemie

Eksperci uznali, że długa era globalnych epidemii dobiegła końca. Twórcy wirusów nie preferują już tworzenia robaków, które infekują miliony komputerów na całym świecie. Kaspersky Lab uważa jednak, że w 2009 roku sytuacja ta znów się zmieni - spodziewa się nowych poważnych incydentów, które pod względem zasięgu prześcigną wydarzenia, jakie miały miejsce w latach 2006-2008.

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]() Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dodatkowa praca wcale nie dla pieniędzy? [© Freepik] Dodatkowa praca wcale nie dla pieniędzy?](https://s3.egospodarka.pl/grafika2/praca-dorywcza/Dodatkowa-praca-wcale-nie-dla-pieniedzy-266142-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)