Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

Inne trendy związane z rootkitami w 2008 roku

Z raportu wynika, że w 2008 roku rozwijane były następujące technologie związane z rootkitami:

1. Technologie tworzone w celu zwalczania programów i narzędzi antywirusowych. W 2008 roku te technologie autoochrony nieustannie zmieniały się. Do najpopularniejszych należały:

- Blokowanie lub uszkadzanie plików antywirusowych. Pliki są identyfikowane poprzez wykorzystywanie maski nazwy pliku lub sygnatury. Metoda blokowania przy użyciu sygnatury jest bardziej niebezpieczna ze względu na swój uniwersalny charakter.

- Instalacja rootkita poprzez zamianę sterowników systemowych, np. beep.sys. W tym przypadku, sterownik nie musi być rejestrowany w rejestrze systemowym; podczas przeglądania dzienników zdarzeń nie będzie widoczny żaden dodatkowy (niesankcjonowany) sterownik.

-

Wykorzystywanie nowych metod autoochrony i maskowania. Oprócz standardowych metod przechwytywania funkcji KiST, łączenia kodu maszynowego funkcji jądra czy filtrowania IRP cyberprzestępcy zaczęli łączyć kod sterownika IRP oraz wykorzystywać standardową procedurę systemową CallBack, aby pracować z rejestrem. Ponadto aktywnie wykorzystywane są metody zwalczania rozwiązań do ochrony przed rootkitami:

- blokowanie dostępu do plików jądra, uniemożliwiające analizowanie kodu maszynowego takich plików, co jest konieczne w celu przywrócenia jądra w pamięci i szukania przechwyconych funkcji;

- zastępowanie kontekstu plików jądra i plików należących do rootkita; z reguły dokonuje się tego poprzez przechwytywanie otwartych funkcji plików i otwieranie kolejnego pliku systemowego EXE zamiast otwierania jądra;

- uniemożliwianie otwierania dysku w trybie odczytu/zapisu sektora; zwalcza to rozwiązania antywirusowe i antyrootkitowe wykorzystujące własne algorytmy parsowania systemu plików;

- przechwytywanie funkcji NTSaveKey i NTSaveKeyEx w celu uniemożliwienia tworzenia i parsowania zrzutu rejestru systemowego (metoda ta jest wykorzystywana w najnowszej generacji rootkita TDSS);

- śledzenie punktów przechwytywania i ich przywracanie (metoda ta była wykorzystywana od czasu pojawienia się rootkita A311 Death, obecnie nadal jest aktywnie wykorzystywana, na przykład w najnowszych wariantach rootkita RDSS).

Szkodliwe programy atakujące gry

fot. mat. prasowe

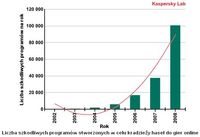

Liczba szkodliwych programów stworzonych w celu kradzieży haseł do gier online

Liczba szkodliwych programów stworzonych w celu kradzieży haseł do gier online

Kaspersky Lab podaje, że w 2008 roku liczba szkodliwych programów stworzonych w celu kradzieży haseł do gier online stale rosła: w roku tym zidentyfikowano 100 397 nowych trojanów atakujących gry - aż trzykrotnie więcej niż w 2007 roku (32 374).

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dodatkowa praca wcale nie dla pieniędzy? [© Freepik] Dodatkowa praca wcale nie dla pieniędzy?](https://s3.egospodarka.pl/grafika2/praca-dorywcza/Dodatkowa-praca-wcale-nie-dla-pieniedzy-266142-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)