Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

Rozprzestrzenianie szkodliwych programów atakujących gry

Eksperci podają, że w 2008 roku do rozprzestrzeniania szkodliwych programów atakujących gry powszechnie wykorzystywane były poniższe metody:

- Wykorzystywanie niezidentyfikowanych luk w zabezpieczeniach zasobów sieciowych w celu zainfekowania dużej liczby stron;

- Wykorzystywanie nieznanych luk w zabezpieczeniach oprogramowania klienckiego;

- Tworzenie uaktualnień dla szkodliwych programów w częstszych odstępach niż publikowanie uaktualnień dla oprogramowania antywirusowego;

- Masowe wysyłki zawierające odsyłacze do zainfekowanych stron.

Jednym z ważniejszych incydentów, jakie miały miejsce w 2008 roku, było wykorzystanie przez cyberprzestępców błędu w przetwarzaniu plików XML w przeglądarce Internet Explorer w celu rozprzestrzeniania trojana Trojan-GameThief.Win32.Magania. Luka MS08-78 była tak szeroko rozpowszechniona, że według Microsoftu zainfekowanych zostało 0,2% wszystkich użytkowników Internetu.

fot. mat. prasowe

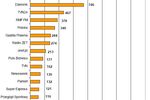

Lokalizacja serwerów, na których umieszczono exploity w celu rozprzestrzeniania trojanów atakujących

Lokalizacja serwerów, na których umieszczono exploity w celu rozprzestrzeniania trojanów atakujących gry

W 2008 roku najważniejszymi wydarzeniami związanymi ze szkodliwym oprogramowaniem atakującym gry były:

- Kwiecień 2008. Nieznani cyberprzestępcy włamali się na ponad 1 500 000 stron internetowych w celu zainfekowania odwiedzających je użytkowników trojanem Trojan-GameThief.Win32.OnLineGames.

- Lipiec 2008. Przeprowadzono masową wysyłkę zawierającą odsyłacze do wirusa polimorficznego Virus.Win32.Alman.b. Wirus ten zawiera moduł kradnący hasła do gier online. Wirus Alman.b został wykryty w kwietniu 2007 roku.

- Sierpień 2008. Na pokładzie międzynarodowej stacji kosmicznej wykryto trojana Trojan-GameThief.Win32.Magania.

- Grudzień 2008. Luka MS08-78 w zabezpieczeniach przeglądarki Internet Explorer została wykorzystana do rozprzestrzeniania szkodliwych programów z rodziny Trojan-GameThief.Win32.Magania.

Szkodliwe programy wysyłały skradzione hasła cyberprzestępcom za pośrednictwem poczty elektronicznej do wyznaczonych serwerów, które następnie przesyłały informacje cyberprzestępcom. Adresy IP serwerów zmieniają się regularnie, w niektórych przypadkach kilka razy dziennie. Metoda ta gwarantuje cyberprzestępcom anonimowość, a częsta zmiana nazw domen zapobiega umieszczeniu serwerów przekierowujących na czarnej liście. Serwery dostarczające exploity, szkodliwe programy oraz e-maile zawierające skradzione hasła zlokalizowane są głównie w Azji i na Dalekim Wschodzie.

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dodatkowa praca wcale nie dla pieniędzy? [© Freepik] Dodatkowa praca wcale nie dla pieniędzy?](https://s3.egospodarka.pl/grafika2/praca-dorywcza/Dodatkowa-praca-wcale-nie-dla-pieniedzy-266142-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)