Na czym polega atak drive-by download?

2009-05-04 12:56

Przeczytaj także: Cyberprzestępcy a luki w oprogramowaniu

Ataki wykorzystujące przeglądarkę

Ryana Naraine, aby wyjaśnić gwałtowny wzrost popularności wykorzystywania przeglądarki internetowej jako narzędzia ataków, przyjrzał się historii największych ataków przeprowadzanych na komputery za pośrednictwem Internetu. W „okresie robaków internetowych”, gdy w sieciach korporacyjnych spustoszenie siały takie robaki jak Code Red, Blaster, Slammer oraz Sasser, hakerzy wykorzystywali luki w systemie operacyjnym Windows przy użyciu zdalnych exploitów. (O zdalnym exploicie mówimy wtedy, gdy szkodliwy program znajduje się na serwerze podłączonym do sieci i wykorzystuje legalny kod na komputerze użytkownika, jednak w celu wykorzystania luki w zabezpieczeniach nie musi uzyskiwać dostępu do komputera użytkownika). Zainfekowane pliki wykonywalne, takie jak Melissa, często dołączane były do wiadomości e-mail lub przedostawały się do systemów za pośrednictwem komunikatorów internetowych i aplikacji P2P.

Microsoft zareagował na ataki robaków w pozytywny sposób. Firma dodała zaporę sieciową, która w systemie Windows XP SP2 jest domyślnie włączona, oraz zaimplementowała kilka mechanizmów osłabiających ataki robaków. Włączona funkcja automatycznych aktualizacji w systemie Windows pomagała użytkownikom regularnie instalować łaty dla systemu operacyjnego. Zmądrzały zarówno firmy, jak i użytkownicy, którzy zaczęli blokować załączniki i przestali klikać nietypowe pliki wykonywalne. Oba te czynniki skłoniły cyberprzestępców do zmiany taktyk: zaczęli atakować aplikacje innych producentów oraz doskonalić sztukę socjotechniki.

fot. mat. prasowe

Struktura ataku drive-by download

Struktura ataku drive-by download

fot. mat. prasowe

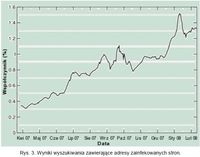

Wyniki wyszukiwania zawierające adresy zainfekowanych stron

Wyniki wyszukiwania zawierające adresy zainfekowanych stron

„Jeszcze bardziej niepokojącym odkryciem było to, że około 1,3 procent zapytań w wyszukiwarce Google zwróciło co najmniej jeden adres URL oznaczony na stronie wyników jako zainfekowany” – wynika z badania opublikowanego przez Google. Dane z badania pokazują niepokojący wzrost odsetka wyszukiwań, których wyniki zawierały zainfekowane strony.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Regina Anam / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![Fuzje i przejęcia w Polsce w I kw. 2025 [© Freepik] Fuzje i przejęcia w Polsce w I kw. 2025](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-w-Polsce-w-I-kw-2025-266004-150x100crop.jpg)

![Badania internetu Gemius/PBI III 2025 [© Freepik] Badania internetu Gemius/PBI III 2025](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-III-2025-265999-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku [© Freepik] Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku](https://s3.egospodarka.pl/grafika2/nabywanie-nieruchomosci-przez-cudzoziemcow/Cudzoziemcy-kupili-w-Polsce-ponad-17-tysiecy-mieszkan-w-2024-roku-266015-150x100crop.jpg)

![Ile zapłacimy za koszyk wielkanocny 2025? [© Freepik] Ile zapłacimy za koszyk wielkanocny 2025?](https://s3.egospodarka.pl/grafika2/wielkanoc/Ile-zaplacimy-za-koszyk-wielkanocny-2025-266014-150x100crop.jpg)

![Kryptowaluta w darowiźnie – trzeba zapłacić podatek? [© Bianca Holland z Pixabay] Kryptowaluta w darowiźnie – trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/darowizna/Kryptowaluta-w-darowiznie-trzeba-zaplacic-podatek-266013-150x100crop.jpg)

![Długi rosną wraz z wiekiem [© Bartek Kopała z Pixabay] Długi rosną wraz z wiekiem](https://s3.egospodarka.pl/grafika2/dlugi/Dlugi-rosna-wraz-z-wiekiem-265981-150x100crop.jpg)