Bootkit: backdoor sinowal znów w akcji

2009-06-22 13:09

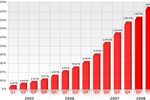

Fragment skryptu (odszyfrowany) wykorzystywanego do generowania nazwy domeny dla strony zawierającej © fot. mat. prasowe

Kaspersky Lab przedstawił artykuł zatytułowany "Bootkit 2009", poświęcony nowej modyfikacji najbardziej niebezpiecznego szkodliwego programu 2008 roku - Backdoor.Win32.Sinowal. Tekst został opracowany przez Siergieja Golowanowa, starszego analityka zagrożeń z firmy Kaspersky Lab, oraz Wiaczesława Rusakowa, członka zespołu Kaspersky Lab zajmującego się analizowaniem złożonych zagrożeń.

Przeczytaj także: Złośliwe programy: bootkit na celowniku

W 2008 roku analitycy z Kaspersky Lab pisali o szkodliwym programie o nazwie Backdoor.Win32.Sinowal, który stanowił poważne zagrożenie, ponieważ stosował najbardziej zaawansowane w tym czasie technologie:- Spersonalizowane infekowanie osób odwiedzających zhakowane strony internetowe poprzez wykorzystywanie wielu różnych luk w zabezpieczeniach, łącznie z lukami zero-day.

- Wykorzystywanie najbardziej zaawansowanych technologii rootkit oraz wirusów sektora startowego w celu infekowania MBR-a. Infekowanie sektora startowego dysków było bardzo popularne w czasie, gdy szkodliwe programy po raz pierwszy zaczęły się pojawiać; stare technologie przeżywają obecnie odrodzenie, są jednak podnoszone do nowego poziomu. Problem pogarsza fakt, że wiele z najnowszych rozwiązań antywirusowych nie potrafi skanować MBR-a, ponieważ uznano, że ten sposób infekcji nie stanowi już zagrożenia.

- Wykorzystywanie nieustannie migrujących serwerów C&C i serwerów infekcji (adresy IP oraz nazwy domen są ciągle modyfikowane). Zainfekowane komputery wykorzystywały wyspecjalizowane algorytmy w celu tworzenia nazw domen, aby wyszukiwać swoje centra C&C. Ta sama technologia została następnie zaimplementowana w szkodliwych programach należących do rodziny Kido (Conficker).

Pod koniec marca 2009 roku analitycy z firmy Kaspersky Lab odkryli, że w Internecie rozprzestrzeniała się nowa modyfikacja bootkita. W artykule tym przeanalizowano jego sposób działania i rozprzestrzeniania się.

Obecna sytuacja

Artykuł zawiera najistotniejsze zmiany w bootkicie, które zostały opisane poniżej:

1. Rozprzestrzenianie

Obecnie bootkit rozprzestrzenia się za pośrednictwem zhakowanych stron internetowych, zasobów pornograficznych oraz stron z pirackim oprogramowaniem. Prawie wszystkie serwery biorące udział w procesie infekcji posiadają wyraźny rosyjski ślad: stanowią część tak zwanych programów partnerskich, w których właściciele stron internetowych współpracują z autorami szkodliwych programów. Takie "programy partnerskie" są niezwykle popularne w rosyjskich i ukraińskich światkach cyberprzestępczych.

Przeczytaj także:

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023]() Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg) Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

bootkit, szkodliwe programy, złośliwe programy, złośliwe oprogramowanie, rootkit, backdoor, backdoor sinowal

![Backdoor atakuje serwery WWW [© Nmedia - Fotolia.com] Backdoor atakuje serwery WWW](https://s3.egospodarka.pl/grafika2/ESET/Backdoor-atakuje-serwery-WWW-117501-150x100crop.jpg)

![Backdoor SabPub infekuje Mac OS X [© stoupa - Fotolia.com] Backdoor SabPub infekuje Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Backdoor-SabPub-infekuje-Mac-OS-X-MBuPgy.jpg)

![Tsunami uderza w Mac OS X [© stoupa - Fotolia.com] Tsunami uderza w Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Tsunami-uderza-w-Mac-OS-X-MBuPgy.jpg)

![Programy antywirusowe: coraz więcej oszustw [© stoupa - Fotolia.com] Programy antywirusowe: coraz więcej oszustw](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Programy-antywirusowe-coraz-wiecej-oszustw-MBuPgy.jpg)

![G DATA: uwaga na fałszywy antyspyware [© stoupa - Fotolia.com] G DATA: uwaga na fałszywy antyspyware](https://s3.egospodarka.pl/grafika/programy-antywirusowe/G-DATA-uwaga-na-falszywy-antyspyware-MBuPgy.jpg)

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-internetowe-I-VI-2008-apURW9.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)