G DATA: szkodliwe oprogramowanie I-VI 2009

2009-08-08 11:16

Przeczytaj także: G DATA: szkodliwe oprogramowanie I-VI 2008

Co przyniesie nam przyszłość?

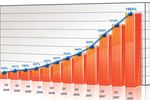

G Data przestrzega, iż użytkownicy muszą zachować czujność i w każdym okresie bez względu na poziom złośliwych programów dbać o swoje bezpieczeństwo w sieci. Coraz więcej szkodników przenika do Internetu. Metody infekowania wirusami stają się coraz bardziej wysublimowane, a w nadchodzących miesiącach ich ilość będzie wzrastać. Przewiduje się jednak, że ową rosnącą liczbę będą stanowiły wirusy z coraz mniejszej ilości rodzin. Obserwowane wzrosty nie będą już tak wyraźne, jak miało to miejsce w ubiegłych latach.

Zdaniem ekspertów, mając na uwadze profesjonalizm szarej strefy nie dziwi fakt, że już po kilku dniach od publikacji danego systemu operacyjnego oraz popularnych aplikacji z luk w ich zabezpieczeniach korzysta także złośliwe oprogramowanie. W niedługim czasie będą nimi także dysponować amatorzy korzystający z łatwych w obsłudze narzędzi do tworzenia złośliwego oprogramowania. Najsłabszym ogniwem tego łańcucha jest w chwili obecnej przeglądarka i jej elementy. To w niej znajduje się większość wykorzystywanych nielegalnie luk w zabezpieczeniach. Ci, którzy nie dbają o to, by system ochrony ich komputera był stale aktualny, umożliwiają ataki złośliwego oprogramowania.

G Data podaje, że eksperymenty prowadzone są także na innych platformach. Wzrośnie liczba szkodliwych programów przeznaczonych dla komputerów Apple, systemu Unix oraz notebooków. Nie należy jednak oczekiwać ich masowego wykorzystania.

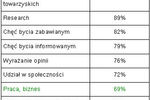

Ponieważ w międzyczasie wiele bramek sieciowych wyposażonych jest w zabezpieczenia antywirusowe, atakujący zwracają się ku słabiej chronionym obszarom. Zdaniem specjalistów w tym zakresie największe szanse powodzenia oferują obecnie strony internetowe wraz z licznymi aplikacjami. Dlatego też należy się spodziewać, że także w nadchodzących miesiącach obszar ten pozostanie celem coraz to nowszych oraz sprytniejszych ataków. Dla celów tych coraz częściej mogą być wykorzystywane niedoceniane dotychczas środki takie jak Flash czy PDF. Wzrośnie też z pewnością ilość stosowanych przez oszustów nieuczciwych chwytów, wabiących internautów do odwiedzin danej strony lub zainstalowania plików. Nowych manewrów zmyłkowych eksperci spodziewają się zwłaszcza w sieciach społecznościowych. Największe możliwości w tym zakresie oferuje obecnie Twitter - wynika z raportu.

fot. mat. prasowe

Przeczytaj także:

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007]() G DATA: szkodliwe oprogramowanie 2007

G DATA: szkodliwe oprogramowanie 2007

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-szkodliwe-oprogramowanie-2007-apURW9.jpg) G DATA: szkodliwe oprogramowanie 2007

G DATA: szkodliwe oprogramowanie 2007

1 2

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

cyberprzestępczość, przestępczość internetowa, złośliwe programy, ataki internetowe, hakerzy, phishing, zagrożenia internetowe, zagrożenia sieci

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Hakerzy-a-regionalne-ataki-internetowe-apURW9.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-zagrozenia-internetowe-w-2008-apURW9.jpg)

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-internetowe-I-VI-2008-apURW9.jpg)

![Phishing: uwaga na próbne cyberataki [© weerapat1003 - Fotolia.com] Phishing: uwaga na próbne cyberataki](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-uwaga-na-probne-cyberataki-241628-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Warszawski rynek biurowy z sygnałami stabilizacji w I kw. 2025 [© Pokhara1 z Pixabay] Warszawski rynek biurowy z sygnałami stabilizacji w I kw. 2025](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-biurowych/Warszawski-rynek-biurowy-z-sygnalami-stabilizacji-w-I-kw-2025-266153-150x100crop.jpg)

![Google usunął 5,1 miliarda fałszywych reklam w 2024 roku [© Juan Francia z Pixabay] Google usunął 5,1 miliarda fałszywych reklam w 2024 roku](https://s3.egospodarka.pl/grafika2/reklamy/Google-usunal-5-1-miliarda-falszywych-reklam-w-2024-roku-266151-150x100crop.jpg)

![Hakerzy mogą ingerować w wybory prezydenckie w Polsce [© freepik.com] Hakerzy mogą ingerować w wybory prezydenckie w Polsce](https://s3.egospodarka.pl/grafika2/dezinformacja/Hakerzy-moga-ingerowac-w-wybory-prezydenckie-w-Polsce-266134-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)

![Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł [© Freepik] Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł](https://s3.egospodarka.pl/grafika2/dlugi/Pol-miliona-nieetycznych-dluznikow-ma-do-oddania-blisko-17-mld-zl-266155-150x100crop.jpg)

![Są chętni na nowe mieszkania. Zachęcają ich ceny? [© Freepik] Są chętni na nowe mieszkania. Zachęcają ich ceny?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-nowe-mieszkania-Zachecaja-ich-ceny-266154-150x100crop.jpg)