Metody szyfrowania danych - podstawy

2009-08-15 00:10

Przeczytaj także: Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć

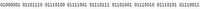

Zatem w celu zaszyfrowania wiadomości "Kaspersky" na początku należy zapisać ją w systemie binarnym. Oczywiście w praktyce wiadomość (np. treść listu) byłaby dłuższa, a co za tym idzie bezpieczniejsza, biorąc po uwagę fakt, że klucz będzie miał taką samą długość jak wiadomość.fot. mat. prasowe

fot. mat. prasowe

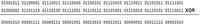

fot. mat. prasowe

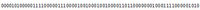

fot. mat. prasowe

Algorytmy współczesne

Kryptografia symetryczna

W artykule czytamy, iż swoją nazwę zawdzięcza temu, że większość szyfrów opartych o kryptografię symetryczną zawiera jeden klucz do kodowania i odkodowywania wiadomości. Możemy tu wprowadzić dodatkowy podział na szyfry blokowe i strumieniowe, gdzie blokowe dzielą wiadomość na bloki danych i dopiero wtedy przechodzą do właściwego szyfrowania, a szyfry strumieniowe przekształcają każdy bit wiadomości tak, jak dyktuje to algorytm. Problematyczna czasami staje się dystrybucja klucza, bowiem aby dać możliwość odszyfrowania wiadomości, musimy danej osobie przekazać klucz. Zatem siła kryptografii symetrycznej leży głównie w kluczu.

Kryptografia asymetryczna

Jest dzisiaj szeroko stosowana chociażby do składania podpisów cyfrowych. Polega ona na tworzeniu w procesie szyfrowania tekstu pary kluczy, prywatnego i publicznego. Klucz prywatny jest przeznaczony tylko dla nas. Możemy nim podpisywać wiadomość i tym samym uwierzytelniać ją. Klucz publiczny jest ogólnie dostępny i każdy adresat może dzięki niemu sprawdzić, między innymi, czy wiadomość jaką otrzymał nie była w międzyczasie modyfikowana. Kluczem publicznym można też szyfrować wiadomości i w takim wypadku do deszyfrowania posłuży już klucz prywatny.

Przeczytaj także:

![Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo? [© Thomas Breher z Pixabay] Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?]() Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

![Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo? [© Thomas Breher z Pixabay] Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Jak-przeslac-dane-wrazliwe-i-zadbac-o-bezpieczenstwo-259197-150x100crop.png) Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

szyfrowanie danych, bezpieczeństwo danych, algorytm szyfrowania, algorytmy szyfrujące, metody szyfrowania danych, rodzaje szyfrowania

![Protokół TLS + certyfikat SSL = duet doskonały [© Jakub Jirsák - Fotolia.com] Protokół TLS + certyfikat SSL = duet doskonały](https://s3.egospodarka.pl/grafika2/protokol-TLS/Protokol-TLS-certyfikat-SSL-duet-doskonaly-215259-150x100crop.jpg)

![Niebezpieczne wydruki [© Scanrail - Fotolia.com] Niebezpieczne wydruki](https://s3.egospodarka.pl/grafika/Bezpieczenstwo-danych/Niebezpieczne-wydruki-apURW9.jpg)

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?](https://s3.egospodarka.pl/grafika/hosting-platny/Jaki-hosting-wybrac-platny-czy-darmowy-MBuPgy.jpg)

![Badanie GO96 od Gemius i IIBR [© stoupa - Fotolia.com] Badanie GO96 od Gemius i IIBR](https://s3.egospodarka.pl/grafika/badanie-internetu/Badanie-GO96-od-Gemius-i-IIBR-MBuPgy.jpg)

![Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r [© Freepik] Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-II-2025-Eksport-spadl-o-5-a-import-wzrosl-o-1-1-r-r-266067-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w III 2025 roku [© Freepik] Najszybszy internet mobilny i 5G w III 2025 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-III-2025-roku-266062-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)