Audyt bezpieczeństwa informatycznego

2010-02-16 00:21

Internetowi przestępcy nie dają o sobie zapomnieć. Media regularnie donoszą o głośnych włamaniach na strony firm i instytucji. Na początku stycznia b.r. niezidentyfikowany haker na krótko opanował oficjalną stronę prezydencji Hiszpanii w Unii Europejskiej. Na witrynie, zamiast zdjęcia premiera Hiszpanii Jose Luisa Zapatero, znalazł się wizerunek Jasia Fasoli. Konsekwencją takich żartów jest nadszarpnięty wizerunek, bardzo często jednak przestępcy mają o wiele poważniejsze cele - kradzież danych, kradzież tożsamości, oszustwa finansowe, paraliż komunikacyjny, nadużycia - uważają spcjaliści z Optima Partners.

Przeczytaj także: Bezpieczeństwo danych w firmach 2007

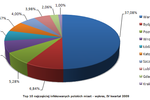

Rozwiązaniem służącym podniesieniu poziomu bezpieczeństwa jest przeprowadzenie w firmie audytu bezpieczeństwa informatycznego, który wskaże obszary wymagające usprawnień.Na firmy na całym świecie czyhają coraz bardziej wyrafinowane ataki ze strony ceberprzestępców. Respondenci biorący udział w corocznym badaniu CSI Computer Crime and Security Survey 2009 zanotowali wzrost nadużyć finansowych (19,5% w porównaniu do 12% w roku 2008), infekcji złośliwym oprogramowaniem (29,2% w 2009 roku, 21% w roku poprzednim), kradzieży haseł (17,3% w porównaniu do 9% w roku poprzednim), defacement, czyli włamań na strony internetowe, prowadzących do zmiany wyglądu strony (13,5 % przy 6% w roku poprzednim). Według raportu Paradoks bezpieczeństwa opublikowanego przez firmę McAfee, w roku 2009 połowa średniej wielkości firm z całego świata zauważyła większą liczbę incydentów związanych z bezpieczeństwem niż rok wcześniej, a przeciętne straty z ich powodu wyniosły aż 43 tys. dolarów. Lekceważenie kwestii bezpieczeństwa informatycznego to ryzyko wielkich strat, które negatywnie wpływają na kondycję firmy przez wiele lat i które często wielokrotnie przewyższają koszt przeprowadzenia audytu.

Audyty bezpieczeństwa informatycznego są normą w większości dużych firm, w małych i średnich przedsiębiorstwach takie działania nie są jednak powszechne. Najlepszym rozwiązaniem jest regularne przeprowadzanie audytu – „profilaktyka” jest najskuteczniejszą formą podnoszenia poziomu bezpieczeństwa firmy. Istnieją także sytuacje wyjątkowe, w których specjaliści zalecają zaplanowanie dodatkowego audytu bezpieczeństwa informatycznego.

Dodatkowa kontrola jest niezbędna na przykład po stwierdzeniu włamania. Taka sytuacja wymaga identyfikacji przyczyny naruszenia bezpieczeństwa w firmie i doprowadzenia do wykrycia sprawcy. Przeprowadzenie takiego audytu powinno prowadzić nie tylko do wskazania sprawcy, ale także do powstania szczegółowego planu usprawnienia zabezpieczeń, co będzie prowadziło do uniknięcia takich sytuacji w przyszłości.

Bardzo ważną przyczyną przeprowadzenia audytu bezpieczeństwa informatycznego jest połączenie dwóch przedsiębiorstw – kontrola przejmowanego przedsiębiorstwa pozwala inwestorowi na dokładne zapoznanie się z ryzykiem powiązanym z przejmowaną firmą. Audyt bezpieczeństwa jest także powszechnie stosowany podczas nawiązywania współpracy biznesowej między firmami, szczególnie w obszarze outsourcingu z wykorzystaniem systemów IT, dzieje się tak zwłaszcza wtedy, kiedy kooperacja opiera się na wspólnym rynku UE.

Firmy przeprowadzają audyt bezpieczeństwa w związku ze zmianą osób zarządzających i odpowiadających za bezpieczeństwo – jest to doskonała okazja do poznania przez nowego zarządzającego zastanego status quo, co pozwala na lepszą ocenę osiągnięć tego specjalisty po upływie określonego czasu. Innym ważnym powodem przeprowadzenia audytu jest wdrożenie nowego oprogramowania, co umożliwia sprawdzenie, czy system został prawidłowo skonfigurowany i wdrożony oraz czy spełnia wymagania bezpieczeństwa przedsiębiorstwa.

Powszechną tendencją obserwowaną wśród polskich firm jest decydowanie się na audyt bezpieczeństwa informatycznego w celu uzyskania jednego z certyfikatów poświadczających odpowiedni poziom bezpieczeństwa.

"Coraz częściej przedsiębiorstwa starają się o certyfikat zgodny z normą ISO 27000. Standard ten stanowi podstawę organizacji procesu zarządzania bezpieczeństwem informacji w firmie. Firma starająca się o taki certyfikat musi zaplanować cykl audytów. Audyt zerowy przeprowadza się w celu wykrycia obszarów, które nie spełniają wymagań normy, a jego wyniki służą do wskazania elementów, które wymagają poprawy. Jeśli firma jest już gotowa na proces certyfikacji, licencjonowana firma przeprowadza audyt certyfikacyjny. Jeśli nie zostaną stwierdzone nieprawidłowości, firma otrzymuje certyfikat. Utrzymanie certyfikatu zgodnego z normą ISO 27000 wymaga przeprowadzania okresowych audytów, mających na celu potwierdzenie tego, że firma w dalszym ciągu spełnia określone wymagania" – mówi Mariusz Pawłowski, Partner Zarządzający w firmie Optima Partners. -"Uzyskanie takiego certyfikatu ma na celu nie tylko zwiększenie poziomu bezpieczeństwa informatycznego w przedsiębiorstwie, ma także wymiar prestiżowy i wiąże się ze wzmocnieniem pozycji firmy w środowisku biznesowym" – wyjaśnia Mariusz Pawłowski.

Pomimo ogromu zagrożeń polskie firmy zdają się je bagatelizować. Według polskiej edycji badania na temat bezpieczeństwa informacji w Internecie firmy Deloitte i portalu Gazeta.pl z 2009 roku, Polscy przedsiębiorcy oszczędzają na bezpieczeństwie w czasie kryzysu. Można zaobserwować jedynie minimalny wzrost budżetu przeznaczonego na ten cel w obszarze IT, znacznie mniejszy niż w innych sektorach związanych z IT.

Dlaczego polscy biznesmeni nie dostrzegają korzyści, jakie płyną z inwestowania w zabezpieczenia, w tym w audyty bezpieczeństwa informatycznego? Być może dlatego, że korzyści te są trudne do oceny w krótkiej perspektywie – wszak dopóki firma nie padnie ofiarą przestępców internetowych lub nieuważnych pracowników, nie jest łatwo oszacować, jakie straty powstaną po zmniejszeniu budżetu przeznaczonego na bezpieczeństwo IT.

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi [© sdecoret - Fotolia.com] Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Anti-Targeted-Attack-Platform-dla-ochrony-przed-atakami-ukierunkowanymi-177743-150x100crop.jpg) Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi

Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi

![ESET Secure Authentication [© maxkabakov - Fotolia.com] ESET Secure Authentication](https://s3.egospodarka.pl/grafika2/ESET-Secure-Authentication/ESET-Secure-Authentication-116106-150x100crop.jpg)

![DAGMA: Barracuda Web Filter Vx [© Nmedia - Fotolia.com] DAGMA: Barracuda Web Filter Vx](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/DAGMA-Barracuda-Web-Filter-Vx-Qq30bx.jpg)

![Komunikatory internetowe zagrożeniem dla firm [© pixabay.com] Komunikatory internetowe zagrożeniem dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Komunikatory-internetowe-zagrozeniem-dla-firm-240153-150x100crop.jpg)

![Bitdefender GravityZone z większym bezpieczeństwem kont [© cz - Fotolia.com] Bitdefender GravityZone z większym bezpieczeństwem kont](https://s3.egospodarka.pl/grafika2/Bitdefender-GravityZone/Bitdefender-GravityZone-z-wiekszym-bezpieczenstwem-kont-233413-150x100crop.jpg)

![Bitdefender rozwija GravityZone [© tashatuvango - Fotolia.com] Bitdefender rozwija GravityZone](https://s3.egospodarka.pl/grafika2/Bitdefender-GravityZone/Bitdefender-rozwija-GravityZone-233136-150x100crop.jpg)

![Nowe, lepsze wersje antywirusów Bitdefender [© tashatuvango - Fotolia.com] Nowe, lepsze wersje antywirusów Bitdefender](https://s3.egospodarka.pl/grafika2/Bitdefender/Nowe-lepsze-wersje-antywirusow-Bitdefender-231560-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność? [© Freepik] Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność?](https://s3.egospodarka.pl/grafika2/Wielkanoc/Zakupy-na-Wielkanoc-2025-Jakie-wydatki-Polakow-na-zywnosc-266103-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)